هنگام پاسخ به حادثه، تحلیلگران از چندین نقطهی داده استفاده میکنند تا اطلاعات مربوط به افراد، اشیا، زمان و چگونگی حوادث را تجزیهوتحلیل کنند. تحلیلگرانی که سیستمهای ویندوز را بررسی میکنند، بهعنوان بخشی از ماموریت پیدا کردن حقایق از فایل MPLog یا Microsoft Protection Log بهره میبرند، یک محصول فارنزیک روی سیستم عاملهای ویندوز که دادههای زیادی را برای پشتیبانی از بررسیهای جرمشناسی فراهم میکند. ثابت شده است که MPLog در شناسایی فرایندها و دسترسی به فایل روی سیستمها مفید است.

برای کمک به بررسیهای جرمشناسی، این مقاله شرحی کلی از فایلهای MPLog را ارائه میدهد، مثالهایی از دادههای درون آن را بیان میکند و یک مطالعه موردی از RClone را شرح میدهد که یک ابزار استخراج داده است که توسط عاملان جرایم سایبری در طول حملات باجافزار مورد استفاده قرار میگیرد.

فایل MPLog چیست؟

فایل MPLog یا Microsoft Protection Log یک فایل لاگ بهصورت Plain-Text است که توسط Windows Defender یا Microsoft Security Essentials برای اهداف عیبیابی مورد استفاده قرار میگیرد. این لاگ میتواند حاوی شواهد تاریخی از موارد زیر باشد:

- اجرای فرایند

- تهدیدات شناساییشده

- نتایج اسکن و اقدامات انجامشده

- نسخههای بروزرسانی Signature

- وجود فایل

محل فایل MPLog

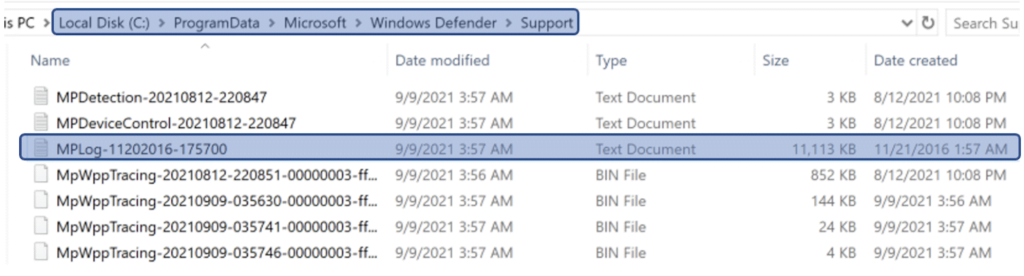

فایل MPLog در دایرکتوری C:\ProgramData\Microsoft\Windows Defender\Support ذخیره میشوند. در این دایرکتوری، میتوان فایل MPLog-* را پیدا کرد. تصویر ۱ مثالی از محتوای نمونه را نشان میدهد.

شکل ۱. مثالی از محل MPLog

تفسیر دادههای MPLog

چندین نوع رخداد مختلف در این فایل لاگ وجود دارد چندین مثال در ادامه فهرست شدهاند.

نکته: فرمت لاگ برای هر رخداد در طول زمان تغییر کرده است، پس بسته به اینکه رخداد چه زمانی نوشته شده، ممکن است Fieldهای بیشتر یا کمتر از چیزی که در ادامه بیان میشود داشته باشید.

Estimated Impact Eventها

Estimated Impact Eventها (رخدادها با تاثیر تخمینی) ایجاد میشوند تا اطلاعات تاثیر تخمینی روی عملکرد نرمافزارهای درحال اجرا را بهعنوان بخشی از Windows Defender، لاگ کنند. این رخدادها میتوانند شواهدی از اجرا، دسترسی فایل و تعداد دسترسی فایل را نشان دهند.

مثال:

۲۰۲۰-۰۶-۱۴T20:11:42.880Z ProcessImageName: explorer.exe, TotalTime: 30, Count: 11, MaxTime: 15, MaxTimeFile: \Device\HarddiskVolume1\Users\Public\Desktop\PuTTY (64-bit).lnk->[CMDEmbedded], EstimatedImpact: 9%

| نام فایل | شرح | داده |

| N/A | زمان رخداد ایجاد شده در UTC | ۲۰۲۰-۰۶-۱۴T20:11:42.880Z |

| ProcessImageName | نام Image فرایند | explorer.exe |

| TotalTime | مدت زمانی که صرف اسکن کردن فایلهایی میشود که مورد دسترسی این فرایند قرار میگیرند به میلیثانیه | ۳۰ |

| Count | تعداد فایلهای اسکنشده توسط این فرایند | ۱۱ |

| MaxTime | مدت زمان طولانیترین اسکن یک فایل که مورد دسترسی این فرایند قرار میگیرد به میلیثانیه | ۱۵ |

| MaxTimeFile | مسیر فایلی که مورد دسترسی این فرایند قرار میگیرد و طولانیترین اسکن از مدت زمان MaxTime برای آن ثبت شده بود | \Device\HarddiskVolume1\Users\Public\Desktop\PuTTY (64-bit).lnk |

| EstimatedImpact | درصد زمانی که در اسکنها برای فایلهایی سپری میشود که مورد دسترسی این فرایند قرار گرفتند، نسبت به دورهای که این فرایند در آن فعالیت اسکن را تجربه کرده است | ۹% |

جدول ۱: Estimated Impact Eventها

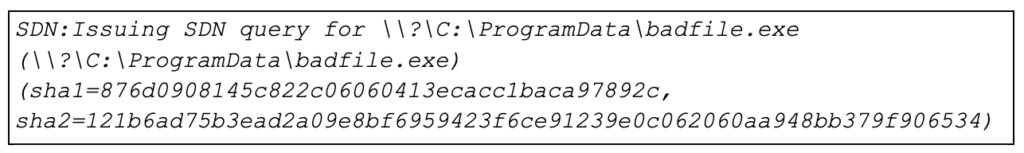

رخدادهای SDN

بهعنوان بخشی از سرویس حفاظت از Cloud متعلق به Windows Defender، رخدادهای SDN میتوانند شواهدی از وجود فایل روی دیسک را همراه با Hashهای sha1 و sha2 برای فایل شناساییشده نشان دهند. در ادامه مثالی از رخداد SDN ارائه میشود:

| نام فایل | شرح | داده |

| N/A | مسیر کامل و نام فایل | C:\ProgramData\badfile.exe |

| Sha1 | Hash از فایل SHA1 | ۸۷۶d0908145c822c06060413ecacc1baca97892c |

| Sha2 | Hash از فایل SHA256 | ۱۲۱b6ad75b3ead2a09e8bf6959423f6ce91239e0c062060aa948bb379f906534 |

جدول ۲. رخدادهای SDN

رخدادهای شناسایی

این رخدادها میتوانند شواهدی از اجرای فایل و اطلاعات فرایند Windows Defender را برای شناسایی نمایش دهند.

مثالها:

- ۲۰۲۱-۰۷-۲۲T15:38:04.557Z DETECTION_ADD Ransom:Win32/Conti.ZA file:C:\ProgramData\badfile.exe

- ۲۰۲۱-۰۷-۲۲T15:38:04.557Z DETECTION_ADD Ransom:Win32/Conti.ZA process:pid:100128,ProcessStart:132696072639875080

| نام فایل | شرح | داده |

| N/A | زمان رخداد ایجاد شده در UTC | ۲۰۲۱-۰۷-۲۲T15:38:04.557Z |

| N/A | Street Name AV | Win32/Conti.ZA |

| PID | Process ID | ۱۰۰۱۲۸ |

| ProcessStart | زمان شروع فرایند (WebKit/Chrome Timestamp) | ۱۳۲۶۹۶۰۷۲۶۳۹۸۷۵۰۸۰ |

| File | مسیر کامل و نام فایل | C:\ProgramData\badfile.exe |

جدول ۳. رخدادهای شناسایی

رخدادهای شناسایی EMS

بهعنوان بخشی از موتور اسکن حافظهی Windows Defender، رخدادهای شناسایی EMS میتوانند شواهدی از تزریق فرایند را نشان دهند.

مثالها:

- Engine:EMS scan for process: explorer pid: 6108, sigseq: 0x0, sendMemoryScanReport: 0, source: 1

- Engine:EMS detection: HackTool:Win64/CobaltStrike.A!!CobaltStrike.A64, sigseq=0x0000C0C53E1F0B73, pid=6108

| نام فایل | شرح | داده |

| N/A | نام فرایند | explorer.exe |

| N/A | Street Name AV | HackTool:Win64/CobaltStrike.A!!CobaltStrike.A64 |

| PID | Process ID | ۶۱۰۸ |

جدول ۴. رخدادهای شناسایی EMS

مطالعهی موردی Rclone

در یک حادثهی باجافزار اخیربا استفاده ازز دادههای MPLog تلاش شد تا بینش بیشتری نسبت به استفاده از ابزار انتقال فایل Rclone بدست آورد که توسط عامل تهدید برای استخراج داده مورد استفاده قرار گرفته بود. دادهی MPLog برای شناسایی اینکه کدام فایلها مورد هدف عامل تهدید قرار گرفته بود و تعداد احتمالی فایلهایی که استخراج شده بودند مورد استفاده قرار گرفت.

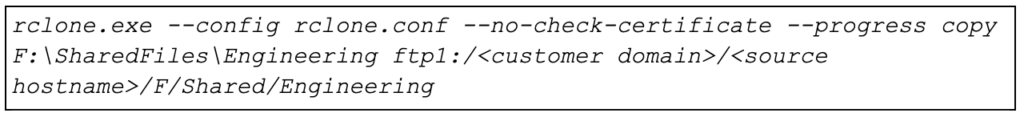

مثل بسیاری از رخدادهای باجافزار امروزی، شواهدی از استخراج دادهی احتمالی را پیش از اجرای باجافزار شناسایی شد. این امر از حضور ابزار Rclone و شواهدی از اجرا که روی یک سیستم رمزگذاریشده پیدا شده بود، مشخص بود. متاسفانه هیچ دورسنجی (Telemetry) از سیستم نبود که نشان دهد پارامترهای دستور Rclone، دقیقا چه مواردی بودند. برای کسانی که با Rclone آشنایی ندارند، باید گفت که یک دستور معمولا به شکل زیر است:

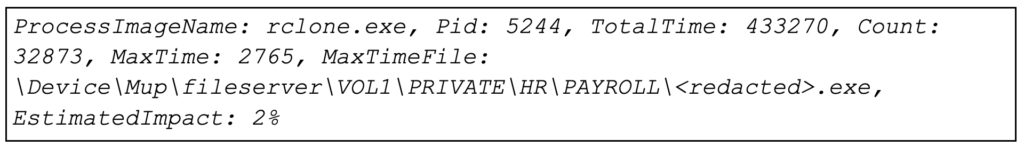

همانطور که در دستور نمونه دیده میشود، دادههایی که هدف استخراج دارند را میتوان در اطلاعات مسیر پیدا کرد. تیم پاسخ به حادثه با استفاده از یک جستجوی رشتهی ساده برای عبارت «rclone.exe» موارد زیر را در فایل MPLog کشف کرد:

با توجه به چیزی که در مورد Estimated Impact Eventها از اسناد مایکروسافت میدانیم، میتوانیم چندین گذاره را از این دادهها دریافت کنیم:

- rclone.exe اجرا شده با Pid 5244

- rclone.exe به ۳۲۸۷۳ فایل دسترسی پیدا کرد

- Windows Defender تعداد ۳۲۸۷۳ فایل را اسکن کرد که rclone.exe به آنها دسترسی پیدا کرده بود

- rclone.exe به فایل \Device\Mup\fileserver\VOL1\PRIVATE\HR\PAYROLL\<redacted>.exe دسترسی پیدا کرد.

- از بین فایلهایی که rclone.exe به آنها دسترسی پیدا کرده بود، این فایلی است که اسکن کردن آن توسط Windows Defender بیشتر از همه زمان برد

نتیجهگیری

باید تحقیقات بیشتری انجام شود تا جزئیات و ارزش اضافه فایل MPLog برای تحلیل و بررسی به درستی درک شود، اما تجزیهوتحلیل و تحقیقات ابتدایی نشان میدهد که این دادهها میتوانند برای کمک به بررسیهای جرمشناسی و شناسایی اجرای فرایند و دسترسی به فایل روی سیستمها ارزشمند باشد. مخصوصا در مواردی که اقدامات زد جرمشناسی اتخاذ میشوند یا موارد دیگری روی دیسک تحت تاثیر قرار میگیرند، MPLog میتواند به تحلیلگران کمک کند که اجزای مختلف را کنار هم قرار داده و متوجه کل داستان بشوند.