تست نفوذپذیری (Penetration Test)

تست نفوذپذیری چیست

برای شرکتها، مواجهه با آسیبپذیریهای امنیتی IT در سیستمهای شبکه شرکتها و سیستمهای فنآوری اطلاعات رایج شدهاست. این آسیبپذیریهای امنیتی IT ممکن است به دلایل بیشماری وجود داشته باشد و از نظر تیم امنیت IT دور مانده باشد.

شبکههای سازمانی میزان زیادی اطلاعات محرمانه و خصوصی کسبوکار را ذخیره میکنند و با این کار، به اهداف بزرگ برای مجرمان اینترنتی در سراسر جهان تبدیل میشوند. مجرمان اینترنتی اشکال مختلفی از حملات مخرب را برای هک کردن، سازگاری یا سرقت اطلاعات مهمی که در شبکه سازمانی ذخیره شده، اعمال میکنند.

| شرکت امنپردازان کویر (APK) با کمک متخصصان این حوزه توانسته است مطابق با استانداردهای جهانی، پروژههای تست نفوذ مختلفی را با شرکتها و سازمانهای بزرگ با موفقیت به انجام برساند. هکرهای اخلاقی سعی خواهند کرد به یک شبکه تجاری نفوذ کرده و از آسیبپذیریها بهرهبرداری کنند. با انجام آزمونهای نفوذ، شرکتها میتوانند از این حفرههای امنیتی بالقوه آگاه شده و راههای نفوذ را قبل از دسترسی هکرها به آن، از بین ببرند. |

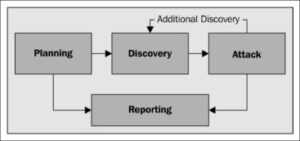

دیاگرام نحوهی اجرای یک پروژه تست نفوذ |

انواع پروژه های ارزیابی

Vulnerability Assessment

ارزیابی آسیبپذیری

Pentest

تست نفوذ

Red Teaming

حملهی هکری شبیهسازی شده

انواع ارزیابی امنیتی

ارزیابی امنیتی خارجی

در این روش از یک سیستم کامپیوتری از راه دور برای شناسایی آسیب پذیریهای موجود استفاده میشود. در حین تست خارجی، پیکریندی سازمان مقصد به صورت معمول خود است در حالی که گروه تست نفوذ از طریق اینترنت در آزمایشگاه مربوطه برای نفوذ به داخل شبکه، تلاش میکنند. ارزیابی معمولاً شامل پویشهای خارجی برای شناسایی آسیبپذیریها و اتصالات کامپیوتری و نیز تلاش برای نفوذ به این سیستمها است.

ارزیابی امنیتی داخلی

ارزیابی امنیتی داخلی از نرم افزارهای خودکار مانند ابزارهای پویش برای شناسایی آسیبپذیریها در ساختار اطلاعاتی (IS) سیستم هدف استفاده میکند. پویش شبکه برای شناسایی سیستمها و وسیلههای غیرمجاز در شبکه هدف استفاده میشود. پویشگرهای مبتنی بر میزبان ممکن است بر روی سرورهایی که دارای فایلها، پوشهها و دستیابیهای از راه دور و پایگاه دادههای حساس هستند، اجرا شوند. برای بررسی نتایج پویش، گروه تست نفوذ حق دستیابی به منابع در شبکه داخلی را دارند.

روشهای ارزیابی امنیتی

White Box

در این حالت تیم تست نفوذ با اطلاعات کامل درباره موضوع مورد تست، به منابع داخلی شبکه نیز دسترسی دارد. معمولا از این نوع تست برای ارزیابی آسیبپذیریهای داخل شبکه استفاده میشود.

Gray Box

در این حالت دسترسی به منابع داخلی محدود بوده و اطلاعات کاملی در اختیار تیم تست نفوذ قرار نمیگیرد.

Black Box

در این حالت هیچ گونه دسترسی و اطلاعاتی به تیم تست نفوذ داده نمی شود. معمولا این نوع پن تست برای وبسرورها و برنامههای کاربردی تحت وب انجام میشود.