کمتر از ۳۳۰,۰۰۰ فایروال FortiGate هنوز Patch نشده و در برابر CVE-2023-27997 آسیبپذیر هستند. CVE-2023-27997 یک نقص امنیتی بحرانی است که دستگاه های Fortinet را تحت تأثیر قرار می دهد و به عنوان یک خطر فعال در حال بهرهبرداری است.

شرکت امنیت سایبری Bishop Fox، در گزارشی که هفته گذشته منتشر کرد، گفت تقریباً از۴۹۰.۰۰۰ رابط Fortinet SSL-VPN که در اینترنت درمعرض دید قرارگرفتهاند، حدود ۶۹% آن بروزرسانی و Patch نشدهاند. آنها بهصورت داخلی یک اکسپلویت برای CVE-2023-27997 طراحی کردند، یک سرریز Heap در FortiOS که امکان اجرای کد از راه دور را فراهم میکند. ۴۹۰,۰۰۰ رابط SSL VPN درمعرض دید در اینترنت وجود دارد و تقریباً ۶۹٪ از آنها درحالحاضر Patch نشدهاند. هرچه سریعتر نسبت به Patchکردن فایروال Fortigate خود اقدام نمایید.

Exploit

شکل ۱ – اجرای کد از راه دور از طریق CVE-2023-27997 در FortiGate FG VM64 نسخه ۷.۲.۴

تیم توسعه قابلیت Bishop Fox یک اکسپلویت برای CVE-2023-27997 ساخته است که همیشه از آن برای آزمایش مشتریان Cosmos استفاده میکنیم. در تصویربرداری از صفحه بالا، اکسپلویت ما Heap را نابود میکند، سپس به سروری که توسط مهاجم کنترل میشود وصل میشود، یک باینری BusyBox دانلود و یک Shell (یک رابط دستوری بین کاربر و هسته سیستمعامل) تعاملی را ایجاد میکند.

جستجو در موتور جستجوی Shodan

چندین مقاله منتشر شده پس از افشای این آسیبپذیری اشاره کردهاند که جستجوی Shodan نشان میدهد که ۲۵۰,۰۰۰ فایروال FortiGate در اینترنت قابل دسترس هستند. بسیاری از این مقالهها از Query ssl.cert.subject.cn:FortiGate استفاده میکنند، که به دنبال گواهیهای صادر شده SSL برای FortiGate میگردد. این Query چند مشکل دارد:

- این Query به طور خاص برای رابطهای SSL VPN، جایی که این آسیبپذیری وجود دارد، قابلیت فیلترینگ ندارد.

- دستگاههایی با Certificateهایی که توسط شخصی غیر از Fortinet صادر شده است (مانند گواهیهای Self-signed، پروکسی معکوس و غیره) را پیدا نمیکند.

برای نتایج بهتر، میتوانیم هر سروری را که Header HTTP برمیگرداند، جستجو کنیم: xxxxxxxx-xxxxx – عجیب است که به نظر میرسد این به عنوان یک اثر انگشت معتبر برای دستگاههایی است که از FortiOS استفاده میکنند و سپس آنهایی را که به /remote/login هدایت میشوند، فیلتر کنیم. مسیری که رابط SSL VPN را آشار کرده و در معرض خطر قرار میدهد.

این Query در Shodan CLI این کار را انجام می دهد:

http.html:”top.location=/remote/login”‘

۴۸۹۳۳۷

حدودا۴۹۰,۰۰۰ رابط SSL VPN در معرض خطر را برمی گرداند. این تعداد تقریباً دو برابر هنگامی است که جستجو بر اساس گواهی SSL صورت می گیرد.

پیدا کردن دستگاههای Patch نشده

با بررسی تصاویر نرمافزار منتشرشده Fortinet، متوجه شدیم که نسخههای Patch شده FortiOS در ماه می تا ژوئن ۲۰۲۳ آماده و منتشرشده اند. اگر Shodan را برای آن دو ماه در Header HTTP بهعنوان آخرین نسخههای تعمیر شده جستجو کنیم، میتوانیم دستگاههایی را پیدا کنیم که fv,cvshkd شدهاند. در Query زیر، فرض میکنیم که نیمی از دستگاههای دارای نصبهای مبتنی بر ماه می Patchشده هستند (در این بازه زمانی نسخههای همپوشانی وجود دارد)، و تمامی نصبهای مبتنی بر ژوئن Patch شده اند.

$ seq 01 31 |

parallel ‘printf “2023-05-%02d\n2023-06-%02d\n” {} {}’ |

parallel ‘date -d {} “+Last-Modified: %a, %d %b %Y” 2>/dev/null’ |

parallel –bar ‘shodan count “\”Server: xxxxxxxx-xxxxx\” http.html:\”top.location=/remote/login\” \”{}\”” | tr “\n” ” “; echo {}’ |

awk ‘{if ($0 ~ /May/) {SUM += $1 / 2} else {SUM += $1}} END {print SUM}’

۱۵۳۴۱۴

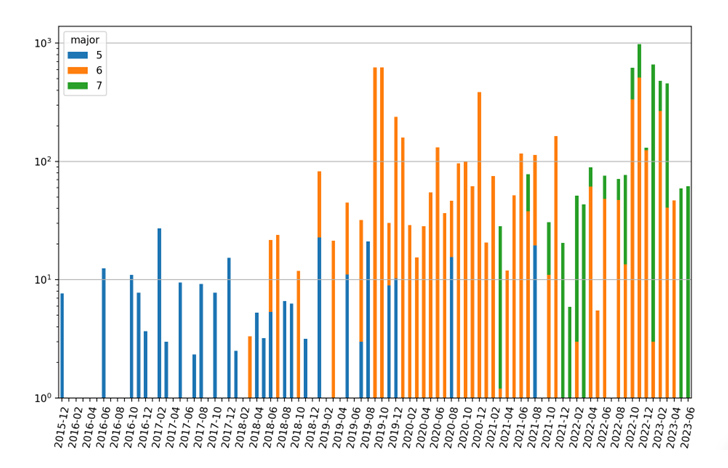

اگر فقط ۱۵۳,۴۱۴ دستگاه در اینترنت تPatch شوند، ۳۳۵,۹۲۳ / ۴۸۹,۳۳۷ = ۶۹% بدون Patch باقی میماند. چنین چیزی قطعا نگرانکننده بنظر میرسد، اما وقتی به نصبهای FortiOS در اینترنت که بر اساس مقادیر Header آخرین Patch آنها که نمودار شدهاند توجه کنیم ، کمترمتعجب خواهیم شد.

CVE-2023-27997 (CVSS score: 9.8) ، که XORtigate نیز نامیده میشود، خطر مهمی است که بر دستگاههای Fortinet FortiOS و FortiProxy SSL-VPN تأثیر میگذارد که میتواند به مهاجم اجازه دهد تا از راه دور کد یا دستورات دلخواه را از طریق درخواستهای ساختهشده خاص اجرا کند.

ماه گذشته بروزرسانیهایی توسط Fortinet در نسخههای ۶.۰.۱۷، ۶.۲.۱۵، ۶.۴.۱۳، ۷.۰.۱۲ و ۷.۲.۵ منتشر شد.اگرچه این شرکت اذعان کرد که ممکن است نقص هایی “در تعداد محدودی از موارد” در حملاتی که بخشهای دولتی، تولیدی و زیرساختهای حیاتی را هدف قرار میدهند، دیده شود.

یکی دیگر از یافتههای مهم این است که بسیاری از دستگاههای Fortinet که در دسترس عموم هستند در هشت سال گذشته بهروزرسانی نشدهاند، چراکه مردم نسخههای ۵ و ۶ FortiOS را نصب و اجرا میکنند.

از آنجایی که نقصهای امنیتی در دستگاههای Fortinet به عنوان Vectorهای حمله بسیار سودآور هستند، کابران باید هرچه سریعتر برای بروزرسانی به آخرین نسخه برنامه اقدام نمایند.