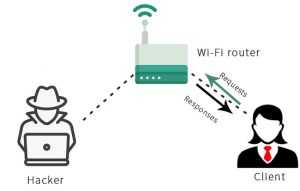

حملات مرد میانی یا Man-in-the-Middle که به اختصار MITM گفته میشود، نوعی حملهی سایبری است که در آن یک مهاجم گفتگویی بین دو هدف را استراق سمع میکند. ممکن است مهاجم سعی کند گفتگویی بین دو فرد، دو سیستم یا یک فرد و یک سیستم را گوش دهد.

هدف حملات مرد میانی یاMan-in-the-Middle این است که دادههای شخصی، رمزهای عبور یا جزئیات بانکی را جمعآوری کند و یا قربانی را برای انجام کارهایی مانند تغییر اطلاعات اعتباری لاگین، تکمیل یک تراکنش یا انتقال پول متقاعد نماید.

با اینکه مهاجمین مرد میانی یا MITM معمولاً افراد را هدف میگیرند، اما برای کسبوکارها و سازمانها نیزنگرانی قابل توجهی هستند. یک نقطهی دسترسی متداول برای هکرها از طریق برنامههای کاربردی Software-As-A-Service یا SaaS، مثل خدمات پیامرسانی، سیستمهای File Storage یا برنامههای کاربردی کاری از راه دور است. مهاجمین میتوانند از این برنامههای کاربردی بهعنوان ورودی به شبکهی گستردهتر سازمان استفاده کنند و احتمال دارد بتوانند تعدادی از داراییها را از جمله دادههای مشتری، مالکیت فکری، IP یا اطلاعات اختصاصی در مورد سازمان و کارمندان آن را دچار نقض امنیتی کنند.

نحوهی کار حملات مرد میانی یا Man-in-the-Middle

یک حملهی MITM معمولاً شامل دو مرحله است: استراق سمع و رمزگشایی.

مرحله ۱: استراق سمع در حمله MITM

در مرحلهی استراق سمع، مجرمان سایبری میتوانند از طریق یک روتر Wi-Fi باز یا دارای امنیت ضعیف یا با دستکاری DNS به شبکه دسترسی پیدا کنند. سپس مهاجمین روتر را اسکن میکنند تا آسیبپذیریها و نقاط ورودی ممکن را پیدا کنند. در اکثر اوقات این کار به دلیل وجود یک رمز عبور ضعیف رخ میدهد، هرچند ممکن است مجرمین سایبری از روشهای پیشرفتهتری مثل IP Spoofing یا Cache Poisoning نیز استفاده کنند.

وقتی که هدف شناسایی شد، مهاجم معمولاً ابزار ثبت داده را پیادهسازی میکند تا به دادههای منتقلشدهی یک قربانی دسترسی پیدا کرده و آن را جمعآوری کند، بهصورت استراتژیک ترافیک را هدایت کند یا بهگونهی دیگری تجربهی وب کاربر را دستکاری کند.

مرحله ۲: رمزگشایی در حمله MITM

مرحلهی دوم از حملات مرد میانی یا Man-in-the-Middle رمزگشایی است. این مرحله زمانی اتفاق میافتد که دادههای به سرقت رفته رمزگشایی شوند و برای مجرمین سایبری قابلفهم گردند. میتوان برای اهداف شوم مختلفی از دادههای رمزگشاییشده استفاده کرد، از جمله سرقت هویت، خریدهای غیرمجاز یا فعالیت بانکی جعلی. در برخی از موارد ظاهراً هدف از حملات Man-in-the-Middle چیزی بهغیراز اختلال در عملیات کسبوکار و ایجاد آشوب برای قربانیان نیست.

تکنیکهای مورد استفاده در حملات مرد میانی

مجرمان سایبری از روشهای مختلفی برای انجام حملات Man-in-the-Middle استفاده میکنند. برخی از تکنیکهای متداول عبارتاند از:

- تقلید از یک پروتکل اینترنت یا IP تثبیتشده برای فریب دادن کاربران جهت فراهم کردن اطلاعات شخصی یا انجام یک کار بهخصوص مثل یک انتقال بانکی یا تغییر رمز عبور

- هدایت یک کاربر از یک مقصد مشخص به یک وبسایت جعلی برای منحرف کردن ترافیک و یا جمعآوری اطلاعات اعتباری یا اطلاعات شخصی دیگر

- شبیهسازی یک نقطه دسترسی Wi-Fi برای استراق سمع هر فعالیت وب و جمعآوری اطلاعات شخصی

- ایجاد Certificateهای Secure Sockets Layer یا SSL غیرقانونی که به کاربران ظاهر یک اتصال ایمن را میدهد، با اینکه اتصال دچار نقض امنیتی شده است

- هدایت ترافیک به یک وبسایت ناامن که اطلاعات اعتباری لاگین و اطلاعات شخصی را جمعآوری میکند

- استراق سمع روی فعالیتهای وب شامل ایمیل برای جمعآوری اطلاعات شخصی و کمک به فعالیت جعلی دیگر مثل تلاش برای فیشینگ

- سرقت کوکیهای مرورگر که حاوی اطلاعات شخصی هستند

مثال از حملهی Man-in-the-Middle

یکی از مهاجمین MITM اخیر یک ماژول Trickbot به نام shaDll بود. این ماژول Certificateهای SSL قانونی را روی رایانههای آلوده نصب کرد که به ابزار توانایی دسترسی به شبکهی کاربر را دادند. سپس این ماژول توانست فعالیت وب را هدایت کند، کد تزریق کند، اسکرینشات بگیرد و دادههایی را جمعآوری کند.

نکتهی جالب در مورد این حمله این بود که ظاهراً یک همکاری بین دو گروه جرایم سایبری اتفاق افتاده بود: LUNAR SPIDER و WIZARD SPIDER این ماژول از ماژول پراکسی BokBot متعلق به LUNAR SPIDER را بهعنوان یک زیربنا استفاده کرد و بعد با پیادهسازی ماژول TrickBot متعلق به WIZARD SPIDER، حمله را انجام داد. همکاری احتمالی بین این دو مهاجم نشان میدهد که پیچیدگی حملات MITM در حال افزایش است و لازم است آگاهی نیز افزایش پیدا کند.

چگونه از حملات مرد میانی یا Man-in-the-Middle جلوگیری کنیم

پیشنهادات زیر میتواند به کاربران کمک کند که از شبکههای خود در مقابل حملات MITM حفاظت کنند:

- درخواست از کاربران شبکه برای انتخاب رمزهای عبور قوی و تغییر آنها بهطور منظم

- فعالسازی احراز هویت چندمرحلهای یا MFA روی تمام داراییهای شبکه و برنامههای کاربردی

- توسعه و پیادهسازی پروتکلهای رمزگذاری قوی

- تجهیز تمام داراییهای شبکه با قابلیتهای شبکهی خصوصی مجازی یا VPN

- پیادهسازی یک راهکار مانیتورینگ و شناسایی تهدید جامع

- بخشبندی شبکه برای اطمینان حاصل کردن از اینکه نقضهای امنیتی احتمالی کنترل شوند

- آموزش کارمندان در مورد ریسکهای شبکههای Wi-Fi عمومی

با اینکه شاید منطقی نباشد تمام افراد قابلیتهای شناسایی را برای حملات Man-in-the-Middle نصب کنند، دنبال کردن تکنیکهای امنیت سایبری عمومی میتواند از نفوذ پیشگیری کند. پیشنهاد میشود که افراد از بهترین راهکارهای زیر استفاده کنند:

- نصب نرمافزار امنیتی شناسایی بدافزار

- ایجاد رمزهای عبور قوی و تغییر آنها بهطور منظم

- فعالسازی قابلیتهای احراز هویت چند مرحلهای

- اجتناب از استفاده از شبکههای Wi-Fi باز و یا شبکههای عمومی که امنیت ضعیفی دارند

- اطمینان حاصل کردن از ورود به وبسایتهای ایمن که با عبارت https:// در URL مشخص میشود