حملات DOS یا Denial-Of-Service یک حملهی مخرب و هدفمند است که با غرق کردن شبکه با درخواستهای ساختگی، عملیات کسبوکار را مختل میکند. در حملات DoS، کاربران قادر به انجام کارهای روتین و ضروری نیستند. اموری مانند دسترسی به ایمیل، وبسایتها، حسابهای آنلاین یا منابع دیگری که توسط یک رایانه یا شبکه دچار نقض امنیتی اداره میشود. بااینکه اکثر حملات DoS منجر به از دست رفتن داده نمیشوند و معمولاً بدون پرداخت باج حل میشوند، بازگردانی عملیات کسبوکار، موجب از دست رفتن زمان، پول و منابع دیگر سازمان میشود.

نحوه کار حملات DoS

یک حمله DoS معمولاً از طریق غرق کردن Host یا شبکهی هدف با درخواستهای سرویس غیرقانونی انجام میشود. نشانهی این حملات استفاده از یک آدرس IP ساختگی است که باعث میشود سرور نتواند کاربر را احراز هویت کند. با پردازش سیل درخواستهای جعلی، سرور غرق میشود. همین امر باعث باعث کند شدن سرور و گاهی اوقات قطعی میشود و در این زمان دسترسی کاربران قانونی دچار اختلال میشود. برای موفقیت اکثر حملات DoS، عامل مخرب باید پهنای باند بیشتری از هدف داشته باشد.

انواع حملات DoS:

دو نوع حملهی DoS وجود دارد: حملاتی که خدمات مبتنی بر وب را دچار قطعی میکنند و حملاتی که آنها را غرق در ترافیک میکنند. در این دو دسته نیز زیرمجموعههای زیادی وجود دارند که نسبت به روشهای مهاجم، تجهیزات مورد هدف و نحوهی اندازهگیری حمله متفاوت هستند.

حملات Buffer Overflow

حملات Buffer Overflow متداولترین نوع حملات DoS هستند. در این نوع حمله، مهاجم ترافیک بیشتری از آنچه سیستم توانایی رسیدگی به آن را دارد به آدرس شبکه هدایت میکند. همین باعث میشود که دستگاه تمام Bufferهای قابلدسترس یا منطقههای Storage حافظه را مصرف کند که موقتاً نگهدارندهی دادههای درحال انتقال در شبکه هستند. یک Buffer Overflow زمانی رخ میدهد که حجم دادهها بیشتر از کل پهنای باند قابلدسترسی، از جمله فضای دیسک، حافظه یا CPU باشد و منجربه عملکرد کند و قطعی سیستم میشود.

حملات Flood

حمله Flood زمانی رخ میدهند که ترافیک دریافتی سیستم خیلی بیشتر از چیزی باشد که سرور بتواند آن را مدیریت کند و موجب کندی یا شاید توقف آن شود. حملات Flood متداول عبارتاند از:

Floodهای ICMP که به حملات Smurf یا Ping نیز معروف هستند دستگاههای شبکه با پیکربندی اشتباه را اکسپلویت میکنند. در این حملات، مهاجمین Packetهای Spoofشده (یا آدرسهای IP نادرست) را پیادهسازی میکنند که هر دستگاه روی شبکهی هدف را Ping میکند، بدون اینکه منتظر یک پاسخ باشد. وقتی که شبکه افزایش شدید ترافیک را مدیریت میکند، سیستم کند شده و شاید متوقف گردد.

SYN Flood یک درخواست اتصال را به سرور میفرستد، اما هرگز «Handshake» با Host را تکمیل نمیکند. این درخواستها بهطور مداوم سیستم را غرق میکنند تا وقتی که تمام پورتهای باز اشباع شوند و هیچ راه دسترسی برای کاربران قانونی باقی نماند.

چطور میتوان یک حملات DoS را شناسایی کرد؟

هر کاربر شبکه میتواند نشانههای یک حملهی DoS را مشاهده کند. نشانههای متداول شامل موارد زیر هستند:

- عملکرد کند شبکه برای کارهای متداول مثل دانلود و آپلود فایلها، ورود به یک حساب کاربری، دسترسی به یک وبسایت یا محتوای صوتی یا تصویری Streaming

- ناتوانی در دسترسی به منابع آنلاین شامل وبسایتها یا حسابهای کاربری مبتنی بر وب، مثل حسابهای بانکی، مجموعههای سرمایهگذاری، امکانات تحصیلی یا مدارک مربوط بهسلامت

- اختلال یا قطع اتصال چندین دستگاه روی شبکهای یکسان

متأسفانه برای اکثر کاربران سیستم، علائم حملهی DoS معمولاً شبیه به مشکلات اتصال به شبکه، رسیدگیهای روتین یا افزایش سادهی ترافیک وب است که همین امر باعث میشود به مشکل توجه نکنند.

تفاوت بین حملات DoS و DDoS چیست؟

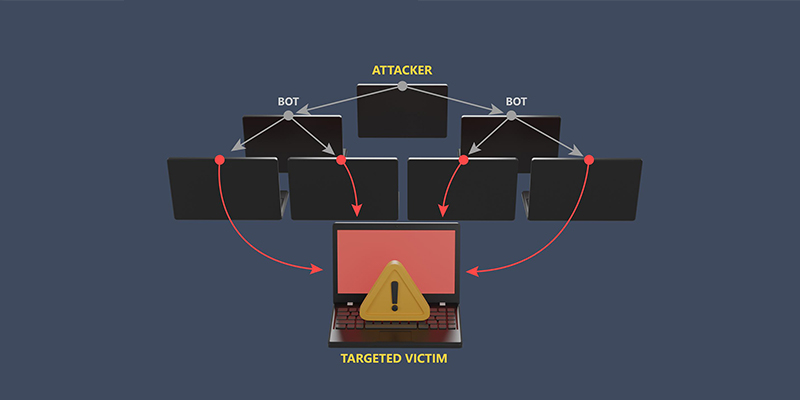

تفاوت اصلی بین یک حمله DDoS یا Distributed Denial-of-Service با یک حملهی DoS منشأ حمله است. DDoS یک حملهی هماهنگشده است که بهطور همزمان از چندین مکان انجام میشود، درحالیکه حملهی DoS منفرد است.

معمولاً یک DDoS حملهی پیچیدهتری محسوب میشود و تهدید بزرگتری را برای سازمانها ایجاد میکند، زیرا از چندین دستگاه در مکانهای جغرافیایی مختلف استفاده کرده و شناسایی، ردیابی و رفع تهدیدات را دشوارتر میکند. مهاجمین DDoS معمولاً از یک Botnet استفاده میکنند که شبکهای متشکل از رایانهها و دستگاههای دچار نقض امنیتی است که توسط یک کانال دستور و کنترل (C&C) روی آن نظارت میشود تا این نوع حملهی هماهنگ انجام گیرد.

بااینکه بسیاری از ابزارهای امنیتی استاندارد، دفاع کارآمدی را در مقابل حملات DoS ارائه میدهند، ماهیت توزیعی حملات DDoS نیازمند راهکار امنیتی جامعتری است که شامل قابلیتهای مانیتورینگ و شناسایی پیشرفته باشد و همچنین به یک تیم تجزیهوتحلیل و اصلاح تهدید اختصاصی نیاز است.

در سالهای اخیر به دلیل افزایش دستگاههای متصل بهواسطهی اینترنت اشیا یا IoT، حملات DDoS متداولتر شدهاند. ضروری است که هم سازمانها و هم مصرفکنندگان برای هر دستگاه متصل در محیط کار یا خانه، اقدامات امنیتی ابتدایی مثل تنظیم رمزهای عبور قدرتمند را به کار گیرند. امنیت این دستگاهها بهطور خاص اهمیت دارد زیرا اکثر آنها نشانههای تهدیدات امنیتی را بروز نمیدهند و همین امر باعث میشود که مهاجمین بتوانند بدون متوجه شدن صاحبهای دستگاهها، در حملات خود از آنها بهعنوان Botnet استفاده کنند.

چطور میتوان ریسک حملات DoS را کاهش داد؟

- ارائه آموزش با ثبات و جامع برای کارمندان درمورد نحوهی تشخیص نشانههای متداول حمله و تشویق افراد به فعالیت آنلاین مسئولانه.

- بررسی تلاشهای اخاذی وقتی که مهاجمین حملات DoS گسترده را تهدید میکنندهمکاری با یک سازمان ارائهدهنده خدمات امنیت سایبری میتواند به سازمان کمک کند که بهسرعت تهدید را بررسی کرده و توانایی مهاجمین در ایجاد اختلال در عملیات را بسنجد؛ درصورتیکه اجرای تهدید امکانپذیر نباشد، این امر میتواند موجب صرفهجویی زیادی در هزینههای سازمان شود.

- انجام تمرینات تیم قرمز و تست نفوذ برای بهبود قابلیتهای پیشگیری از طریق شناسایی نقاط ضعف در معماری شبکه.

- جداسازی پشتیبانگیریها برای پیشگیری از شمارش آنها درصورتیکه باجافزار شروع به رمزگذاری کند.

- رمزگذاری دادههای حساس وقتی که درحالت استراحت و یا در حرکت است، با هدف کاهش ریسک از دست رفتن، افشا یا سرقت داده.

- اطمینان حاصل کردن از بهترین ابزار برای بهبود قابلیت دید شبکه.

- ایجاد برنامهی ارتباطی برای اینکه شرکت بتواند درخواستهای داده، سؤالات مشتری و دیگر مشکلات سهامداران را بهسرعت و بهطور واضح حل کند.

سامانههای مرورگر امن، فناوریای است که با جدا کردن فرآیندها و پردازشهای صفحات وب از سیستمهای کاربران فقط تصاویر پردازش شده را نمایش داده و فعالیت مرور را ایمن نگه میدارد.

جهت ثبت درخواست همین حالا فرم را تکمیل نمایید.

با تکمیل فرم و ارسال درخواست خود، همکاران و کارشناسان ما در اسرع وقت با شما تماس خواهند گرفت.