دفاع سایبری، بهمعنی مقاومت فعالانه دربرابر حملهها و به حداقل رساندن تأثیر تهدید است. دفاع سایبری یکی از چهار حوزهی امنیت اطلاعاتی است و سه حوزهی دیگر نظارت بر امنیت، معماری امنیت و مدیریت ریسک امنیتی هستند. سازمانهای دفاع سایبریِ موفق، پیوسته به سایر حوزههای امنیت اطلاعات ملحق میشوند تا برنامهی امنیتی پایداری تشکیل دهند.

شکل ۱. چهار حوزهی امنیت اطلاعات

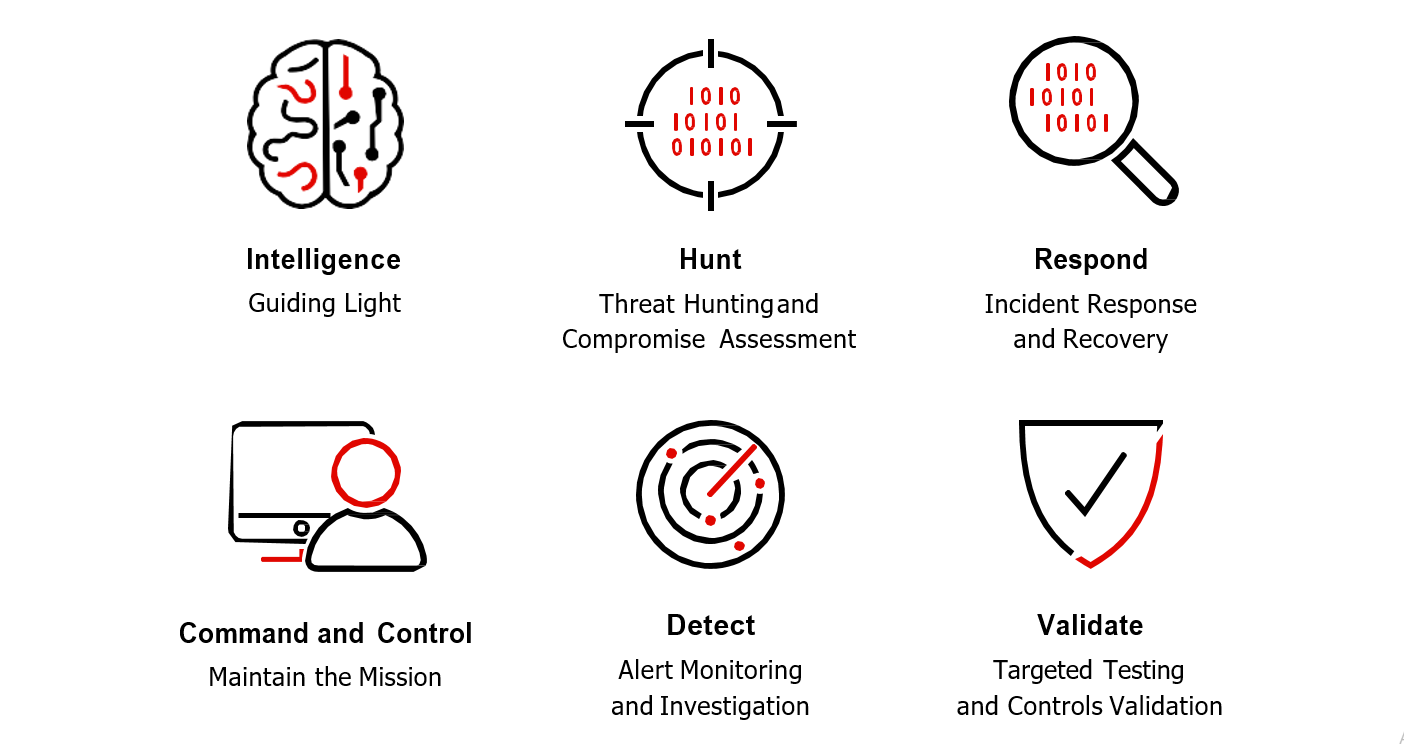

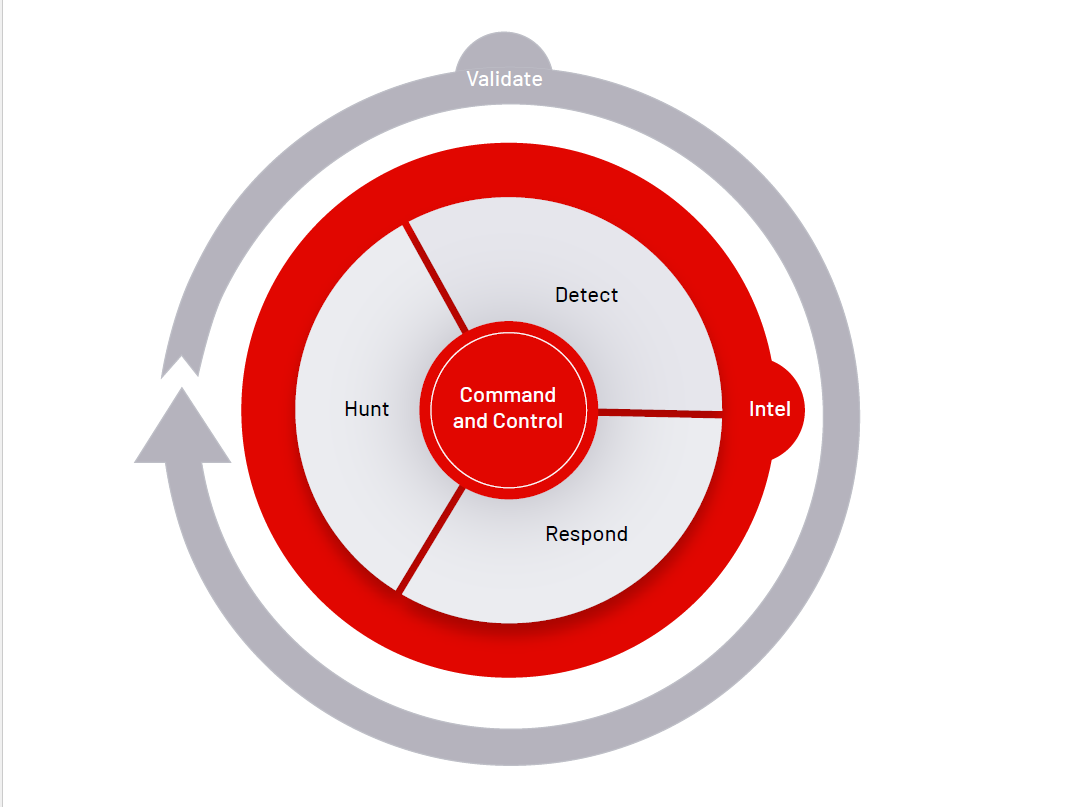

حوزهی دفاع سایبری متشکل از شش کارکرد است که مأموریت شناسایی و پاسخدهی به تهدیدهای متوجه کسب و کار یا سازمان را ممکن میسازند. خدماتی که یک سازمان دفاع سایبری ارائه میکند، به سازمان این امکان را میدهد که در مواجهه با تهدیدها به فعالیت خود ادامه دهد. این کارکردها با همکاری یکدیگر جبههی مشترکی علیه مهاجمان فراهم میکنند.

شکل ۲. کارکردهای دفاع سایبری

هر یک از این کارکردها بر بخش خاصی از مأموریت دفاع سایبری تمرکز دارند. این کارکردها بر یکدیگر تأثیر دارند و امکان بهره بردن هر کارکرد از تواناییهای سایر کارکردها که بر اهداف دیگری متمرکز هستند، وجود دارد. کارکردهای حوزهی دفاع سایبری شامل اطلاعات، Command and Control، جستجو، شناسایی، پاسخدهی و تأیید است. هر یک از این کارکردها به فعالیتها، اقدامات یا مسئولیتهای گوناگونی مرتبط هستند، اما همگی آنها نقاط قوت اساسی دارند که به همراه یکدیگر جهت بهبود دفاع سایبری به کار میروند.

شکل ۳. کارکردهای دفاع سایبری در عمل

اطلاعات نیروی حیاطی دفاع سایبری است، چراکه مستقیماً بر تمامی کارکردهای دیگر تأثیر دارد. از ارائهی شاخصهای تهدید (IOCs) که برای ایجاد Use caseها در کارکرد شناسایی به کار میروند، تا هدایت فعالیتهای جستجوی مأموریت محور، یا امکان تقلید از مهاجم جهت آزمودن کنترلهای امنیتی در کارکرد تأیید، هوش تهدید برای تمامی عناصر اکوسیستم ضروری است.

کارکرد شکار بسیاری از امکانات آیندهنگرانهی دفاع سایبری را جهت شناسایی تهدیدهای فعال در محیط ممکن میسازد. این کارکرد شامل امکانات پیشرفتهای همچون شناسایی تهدید داخلی، راهبردهای فریب و تمرینهای شبیهسازی تهدید است.

بسیاری از عناصر معمول قابل مشاهده در عملیاتهای امنیتی، در کارکرد شناسایی اجرا میشوند. این کارکرد شامل بهبود ساختارمندی، ارائهی تجزیه و تحلیل شناسایی، افزایش قابلیت دید به منظور ارائهی تصویری واضحتر از تهدیدهای متوجه محیط و ارائهی دیدی جامعتر از خودِ محیط به سازمان میباشد.

کارکرد پاسخدهی بر تواناییهایی همچون پاسخ دادن و بازداشتن تمرکز دارد و شامل خودکارسازی و تنظیم است که ترمیم (Remediation) سریعتر حوادث را به منظور به حداقل رساندن تأثیر آنها ممکن میسازد.

حصول اطمینان تولید ارزش توسط کنترلهای امنیتی بخشی از کارکرد تأیید است. کارکرد تأیید از عملکرد مطلوب اکوسیستم کنترل امنیت در طی تغییرات محیطی اطمینان حاصل میکند و همچنین هرگونه آسیبپذیری را در محیط شناسایی میکند. این کارکرد محدود به کنترلهای فنی نیست، بلکه تأثیرگذار ماندن فرآیندهای پاسخدهی به چشمانداز متغیر تهدیدها را نیز تأیید میکند.

آخرین بخش، کارکرد Command and Controlاست که با مدیریت کارکردهای دفاع سایبری تا اطمینان حاصل کند که به خوبی عمل میکنند تا مأموریت خود را انجام دهند. این کارکرد بر مدیریت برنامهی دفاع سایبری متمرکز است و برای مدیریت منابع، ارتباطات، معیارهای سنجش، و مدیریت بحران، فرآیندهای قاعدهمند ایجاد میکند. این مدیریت برنامه اطمینان حاصل میکند که امکانات دفاع سایبری نسبت به تغییرات سازمانی و چشمانداز تهدیدها انعطافپذیر باقی میمانند.

نقش اطلاعات تهدیدات سایبری در دفاع سایبری

اطلاعات در دفاع سایبری یک عامل تفکیککننده بوده و در یک سازمان دفاع سایبری راهنمای اقدامات است. اغلب سازمانیهای امنیتی محتوای مربوط به هوش تهدید را دنبال میکنند اما در عملیاتی ساختن اطلاعات و استفاده از آن جهت محافظت از کسب و کار خود به مشکل برمیخورند. آنها بهجای کیفیت IOCهای ارائه شده، بر کمیت IOCها تمرکز دارند. از این گذشته، سازمانها موفق به برنامهریزی برای بهره بردن از هوش تهدید نمیشوند و اغلب مستقیماً به سراغ گردآوری اطلاعات میروند که میتواند با دنبال کردن منابع اشتباه، پرداختن به سربار اطلاعات، یا کسب اطلاعاتی که اصلاً مدنظر نیست، منجر به اتلاف وقت شود. با اینکه روشی برای خودکارسازی کامل تمام نیازهای اطلاعاتی وجود ندارد، با استفاده از خودکارسازی هدفگذاریشده فرصتهای بسیاری برای بهرهبری حداکثری از اطلاعات عملیاتی به شیوهای کارامد در دسترس قرار میگیرد.

زمانی که اطلاعات تهدیدات سایبری (CTI) به بهترین نحو به کار بسته شود، به اولویتبندی اقدامات پاسخی کمک کرده، تصمیمات مدیریت راهبردی ریسک را پشتیبانی کرده، و سایر اقدامات دفاع سایبری را هدایت میکند. اطلاعات تهدیدات سایبری (CTI) چیزی بیش از محتوای IOCها یا آسیبپذیریها و مواجهههای معمول (CVE) است که ممکن است ساختار پیرامونی داشته یا نداشته باشند.

اطلاعات تهدیدات سایبری (CTI) مجموع مشاهدات از چندین منبع داده است که با ساختار دادههای تجاریای غنی میشود که برای پشتیبانی از تصمیمات استراتژیک، عملیاتی و راهبردی طراحی شدهاند. CTI براساس فناوریهای قابلاستفادهی معلوم و اینکه گروههای مهاجمِ بهرهبرنده از این IOCها و CVEها پیش از این سازمانها یا صنایع همتا را هدف قرار دادهاند یا خیر، تصویری اختصاصی از میزان در معرض خطر بودن سازمان ایجاد میکند. این اطلاعات شالودهی پروفایل تهدید سایبری را تشکیل میدهد.

اطلاعات ارائهشده در پروفایل تهدید باید در سطحی باشد که عملیات پایش امنیت را هدایت کرده، قابلیت دید و آگاهی از تهدیدهای سایبری ایجاد کند، و شناسایی این تهدیدها درون سازمان را در اولویت قرار دهد.

سازمانها به طور میانگین ۷.۵% محتوای هوش تهدید را دنبال میکنند.

%۶۶.۵ همچنان اطلاعات تهدیدات سایبری (Cyber Threat Intelligence) را از طریق ایمیل، پاورپوینت، جداول اکسل و اسناد توزیع میکنند

تنها ۴۳% از آنها دارای الزامات اطلاعات تهدیدات سایبری ثبت شده هستند.

خلق اطلاعات عملیاتی با ایجاد یک نقشهی هوش تهدید آغاز میشود. یک نقشهی ابتدایی موارد کاربرد هوش تهدید باید به این پرسشها پاسخ دهد:

- چه چیزی باید حاصل شود؟

- چه کسی از خروجی اطلاعات استفاده خواهد کرد؟

- خروجی اطلاعات چگونه ابلاغ خواهد شد؟

- بازخوردها نسبت به خروجی، چگونه جمعآوری شده و استفاده از آن چگونه سنجیده خواهد شد؟

- چه منابع اطلاعاتی اضافهای برای پر کردن خلأهای موجود لازم است؟

با تکیه بر اطلاعات چه چیزی باید حاصل شود؟

هدف اطلاعات باید شامل موارد زیر باشد:

- کسب آگاهی در مورد مهاجمان و چگونگی اجرای حملات

- تعیین انگیزه و هدف مهاجمان

- یافتن آسیبپذیریهای موجود در محیط

- بررسی احتمال هدف تهدید قرار گرفتن سازمان بر اساس پروفایل آن (تناسب)

- تعیین اینکه در صورت وقوع یک تهدید، تأثیر آن بر سازمان چه خواهد بود

هر یک از این مؤلفههای اطلاعات میتوانند در سازمان ارزش خاصی داشته باشند و بهترین شکل و روش استفاده توسط گیرندهی اطلاعات را مشخص کنند.

چه کسی از اطلاعات استفاده خواهد کرد؟

سازمانها ممکن است دهها اشتراک محتوای «بهترین» اطلاعات را خریداری کنند، با این حال حتی بهترین اطلاعات نیز در صورتی که به درستی مورد استفاده قرار نگیرد، هدر میرود. درک اینکه چه کسی از اطلاعات استفاده خواهد کرد و با آن چه خواهد کرد حائز اهمیت است.

تیم پاسخ به رخداد (IR) ممکن است بیشترین توجه را به IOCها، زیرساختهای مهاجمان و ابزارها و تکنیکهای معمول مهاجمان نشان دهد که میتواند تسریعکنندهی تجسس باشند. رفتارهای قابل شناسایی مهاجم میتواند تجسس را سرعت بخشد و پاسخدهندگان به رخداد را قادر به تمرکز کردن بر حوزههایی سازد که بر اساس انگیزهی مهاجم حائز بیشترین اهمیت هستند. میتوان به نحوی برنامهریزی شده بیشترین بهره را از این نوع اطلاعات خام برد تا با برجسته کردن سیگنالهای احتمالی در میان نویزها، به پاسخدهندگان به رخداد نقطهای محوری در تجسسشان داد.

حتی در برنامهی دفاع سایبری، تیمهای متفاوت ممکن است انواع اطلاعات متفاوتی نیاز داشته باشند. برای مثال، جستجوگر تهدید ممکن است در طی جستجو، مانند پاسخدهندگان به اطلاعات خام نیاز داشته باشد. بهعلاوه، ممکن است برای کمک به ایجاد فرضیه برای مأموریت جستجو به اطلاعات نهایی و پروفایل تهدید سایبری و برای مدیریت وقایع و امنیت اطلاعات (SIEM) به قوانین شناسایی جدید نیاز داشته باشند.

فرایند شناسایی تهدید میتواند بیشترین سود را از محتوای دستچین شده ببرد تا هشدارها را ساختارمند کرده و اقدامات تیم را با توجه به هشدارها اولویتبندی کند.

سطح تاکتیکی |

سطح عملیاتی |

سطح راهبردی |

|

نقشهای امنیتی |

مرکز عملیات امنیت (SOC)

مرکز عملیات شبکه (NOC) تیم مدیریت آسیبپذیری و Patch |

تیم پاسخ به رخداد (CSIRT) | مدیر ارشد امنیت اطلاعات

مدیریت ریسک مدیریت امنیت |

وظایف |

شاخصهای ابزارهای امنیتی

سیستمهای Patch پایش، اولویتبندی و ارجاع دادن هشدارها |

تعیین مسیر حمله/Attack vector

ترمیم جستجوی شکافها تقلید از مهاجمان |

تخصیص منابع

برقراری ارتباط با مدیران اجرایی |

مشکلات |

شناسایی نادرست یک مورد به عنوان تهدید

دشواری اولویتبندی Patchها ازدیاد هشدارها |

بازسازی رخداد خسته کننده است

شناسایی خسارت دشوار است |

اولویت سرمایهگذاری مشخصی وجود ندارد

مدیران اجرایی فنی نیستند |

ارزش CTI |

تأیید و اولویتبندی شاخصها

اولویتبندی Patchها اولویتبندی هشدارها |

افزودن ساختار به بازسازی

تمرکز بر اهداف احتمالی |

ابهامزدایی از تهدیدها

اولویتبندی بر اساس خطر برای کسب و کار |

جدول ۱: ارزش اطلاعات تهدیدات سایبری (CTI) بر اساس نقشهای امنیتی

اطلاعات چگونه منتقل خواهد شد؟

خواستههای سهامداران سازمانی در زمینهی چگونگی استفاده از اطلاعات متفاوت است. مصرفکنندگان راهبردی اغلب گزارشهای سطح بالا را ترجیح میدهند که تأثیر تغییرات عملیاتهای مهاجمان بر چشمانداز گستردهتر تهدیدات صنعت را زمینهسازی میکنند، اما مصرفکنندگان تاکتیکی اغلب گزارشهایی را ترجیح میدهند که از نظر فنی فشردهتر بوده و شامل شاخصهایی هستند که بلافاصله در بررسی سازمان قابل استفادهاند. نقشهی هوش تهدید باید زمان و چگونگی ابلاغ را برای هر نوع از مصرفکننده ثبت کند.

- مهندسی امنیت احتمالاً به دنبال اطلاعات دقیق در مورد نقاط آسیبپذیری است که مورد سوءاستفاده قرار میگیرند، دقت این اطلاعات تا حد نسخهای از نرمافزار که تحتتأثیر قرار گرفته است، حائز اهمیت است. این اطلاعات را میتوان از طریق ایمیل یا (ترجیحاً) از طریق یک سیستم ردیابی ابلاغ کرد تا هردو نقطهی آسیبپذیری و وضعیت جلوگیری از آن قابل ردیابی باشند. خودکارسازی فرآیند زمینهسازی اطلاعات آسیبپذیری خارجی با استفاده از جزئیات سطح حمله (Attack surface) و آسیبپذیری سازمانی، امکان اولویتبندی سریعتر و معنیدارترِ Patching، ترمیم و پایش را ایجاد میکند.

- پاسخدهندگان به رخداد خواستار این هستند که سیستم، Logها و دادههای بررسی و انتقال از راه دور دادهها (Telemetry) را سریعاً جهت ارزیابی سریع اطلاعات زیرساختار مهاجمان، Signature فایلها، آدرس IPها، و سایر IOCها پردازش کند. این کار با استفاده از اسکریپتها و ابزارهای سفارشی قابل خودکارسازی است و انجام اولویتبندی اولیه را تسریع و تسهیل میکند. این کار حتی میتواند به یافتن شاخصهای ابتدایی بر اساس IOCهای قابل اطمینان کمک کند تا ویژگیهای بالقوهی مهاجم تعیین شود. درنتیجه فعالیتهای پاسخدهی و بازداری بهشدت تسریع میشوند.

- عملیات امنیت (SecOps) مسئول تأیید Signatureهایی است که فعال یا به روز بودن رفتارهای خرابکارانه را در کنترلها شناسایی میکنند، از جمله عاملان اندپوینت، NGFWها، یا سایر سیستمهای دفاعی. این کار نیازمند اطلاعات خاصی در مورد تهدیدها است.

- تیم جستجو خواستار اطلاعات دورنمایی مانند چگونگی مشارکت یک حملهی خاص در APTهای شناخته شده و کلاسترهای گروهی طبقهبندینشده (UNCs) است تا بتواند تمامی شاخصهای خام و سایر فعالیتهای گروه مهاجم را جستجو کند. این کار معمولاً نوعی «بیرون کشیدن» دستورالعمل تهدید یا اطلاعات پروفایلی از یک پلتفورم هوش تهدید است. جستجوگران تهدیدات میتوانند در طی یک حملهی APT شناخته شده یا UNC شاخصهای دارای کارایی کمتر را کنار بزنند. این نوع شاخصها بهدلیل وجود نویز، در عملیاتهای روزانه در تکنولوژی امنیت به کار بسته نمیشوند. با این حال در حین حمله، تیم جستجو میتواند بسیاری از شاخصهای کمکارایی را با اندپوینتهای منفرد مرتبط سازد که به شفاف سازی حملهها کمک میکند.

- مدیران اجرایی و اعضای هیئت مدیره احتمالاً به دنبال اطلاعات روزآمد کوتاه و متمرکز بر تأثیر بر کسب و کار هستند، نه جزئیات فنی امور.

بازخوردها چگونه جمعآوری شده و استفاده از آن چگونه سنجیده خواهد شد؟

حلقهی بازخورد اطلاعات به سهامداران سازمان فرصتی میدهد تا بیان کنند که آیا محتوا، ساختار و پیام منتقل شده در یک گزارش اطلاعات مفید بوده و موجب طرح پرسشهای تکمیلی شده است، یا اینکه محصول به هدف خود نرسیده است. سپس آنها میتوانند پیشنهاداتی برای اصلاح در محصولات بعدی ارائه کنند. منع بازخورد موجب میشود تولیدکنندگان اطلاعات به نوشتن گزارشهایی که به باور خودشان برای مخاطبان خاصی مفید هستند ادامه دهند. درحالی که معیارهای سنجش میزان سودمندی اطلاعات خاص، نیروی محرکهی تصمیمات امنیت سایبری در یک سازمان هستند، تولیدکنندگان اطلاعات به خود براساس میزان موفقیت در برآورده کردن نیازهای موجود امتیاز میدهند و بازخوردها کلید هدایت این فرآیند هستند.

چه منابع اطلاعاتی لازم است؟

پس از رسیدگی به چهار پرسش قبلی، منابع اطلاعات آخرین موضوع بررسی است، چراکه این منابع مشخص میکنند چه اطلاعاتی لازم است.

منابع اطلاعات معمول موارد زیر را دربرمیگیرند:

- پلتفرمهای هوش تهدید (TIPs): گنجینهای مرکزی از ارزیابیهای مربوط به رخدادها و تواناییهای عامل تهدید.

- هوش متن باز (OSINT): دادهها و اطلاعاتی که رایگان در دسترس عموم قرار دارند. این دسته تقریباً هرآنچه را که در اینترنت موجود است و فایروال پرداختی ندارد، دربر میگیرد. OSINTها شامل مقادیر زیادی دادههای خام هستند اما نیازمند کاوش بسیار برای یافتن دادههای باکیفیت و مرتبط هستند.

- انجمنهای اشتراکگذاری اطلاعات (ISACs/ISAOs): اطلاعات سفارشیشدهی صنعت که از نظر صحت بررسی شدهاند.

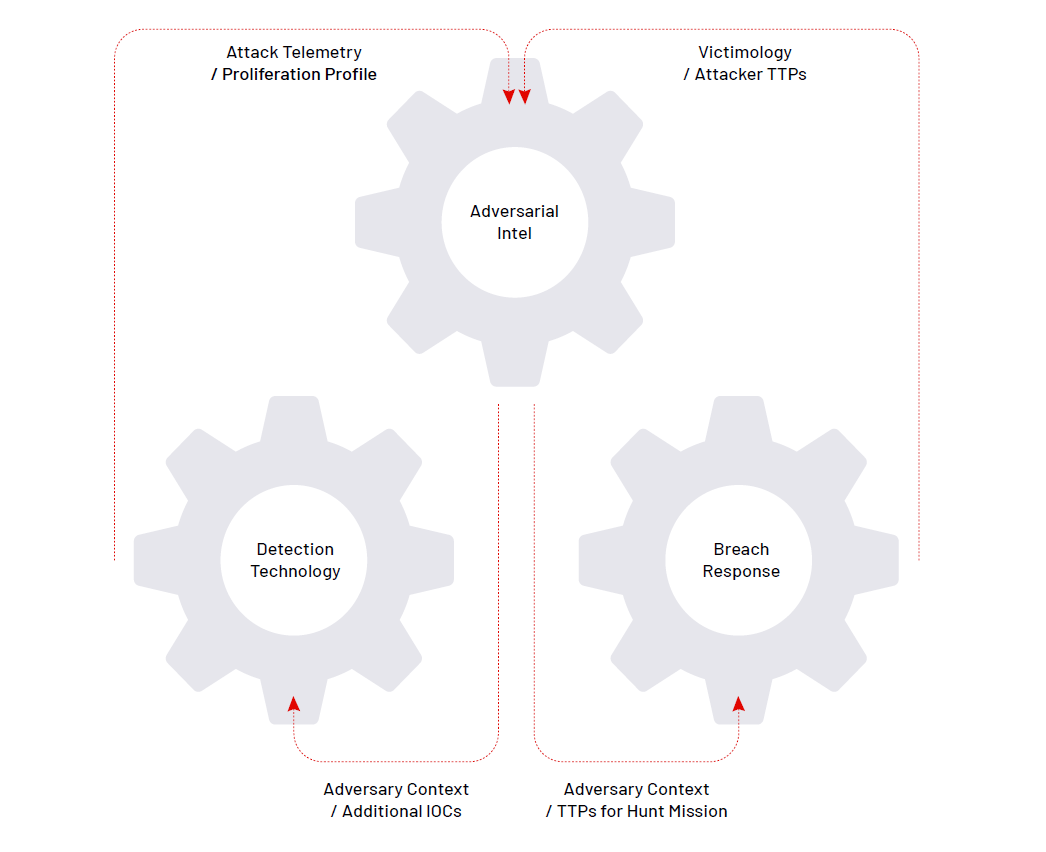

شکل ۴. جریان اطلاعات برای اصلاح اطلاعات تهدیدات سایبری (CTI)

تنوع منابع ضروری است، چراکه هر منبع قطعهی متفاوتی از پازل را در خود جای داده است. با این حال، تمامی منابع برابر نیستند. اعتبار و موثق بودن منابع باید در نظر گرفته شود. اعتبار و موثق بودن شامل کارایی، رواج، قابلیت دید و صحتسنجی است. حفظ مجموعههای اطلاعات متنوع و گسترده و توسعه و گردآوری مداوم اطلاعات، از کاربردهای ایدهآل شراکت راهبردی است که التزامات را به صورت منفرد به مجموعههای اطلاعات دارای مالکیت متمرکز و منبع مستقیم محدود میکند.

فعالسازی هوش تهدید

فعالسازی هوش تهدید موجب فعال شدن تمامی کارکردهای دیگر سازمان دفاع سایبری میشود.

برای فعال کردن هوش تهدید، موارد زیر را انجام دهید:

- نقشهی هوش تهدید را ترسیم کنید.

- مصرفکنندگان مختلف هوش تهدید در سازمان و نیازهای آنان را ثبت کنید.

- نیازها را با مجموعهی منابع مقایسه کنید و هرنوع خلأ را ثبت کنید.

- اطلاعاتی که باید به هر مصرفکننده ابلاغ شود و مورد استفادهی آن را فهرست کنید.

- فرمتی که برای تحویل اطلاعات به کار خواهد رفت و دفعات اشتراکگذاری آن را تعیین کنید.

- با سهامداران معاشرت کنید و واسطهی خرید سهم نقشه شوید و نحوهی جمعآوری بازخوردها در مورد استفاده از اطلاعات را مشخص کنید.

- چشمانداز تهدید و پروفایل تهدید سایبری را طرحریزی کنید.

- عاملان تهدید در چشمانداز تهدید سایبری موجود و TTPهای آنان را شناسایی کنید.

- مهاجمانی که با توجه به اهداف باارزششان احتمال میرود سازمان را هدف قرار دهند و روشهای آنان را شناسایی کنید.

- احتمال در معرض خطر قرار گرفتن توسط تهدیدهای شناسایی شده و تأثیر اجرای موفقیتآمیز تهدید بر سازمان را تعیین کنید.

- آسیبپذیریها را اولویتبندی کنید.

- آسیبپذیریهایی که احتمال میرود توسط گروههای تهدیدگر مرتبط، علیه تکنولوژیهای استفاده شده مورد سوءاستفاده قرار گیرند را شناسایی کنید.

- به گروههای فناوری اطلاعات کمک کنید تا به درستی اقدامات Patching و ارتقای خود را سامان دهند.

- مشخص کنید کنترلهای امنیتی باید در کجا اضافه یا به روز رسانی شوند تا رفتار خرابکارانه را شناسایی کنند.

این اقدامات با تغییر چشمانداز تهدید و تحول نیازهای کسب و کار به طور مداوم تکامل مییابد. هدف نهایی تصمیمگیری آگاهانه به منظور کاهش خطر سایبری است.