گفتیم که در اغلب موارد، راهکارهای فنی بدون در نظر گرفتن نتایج برای استراتژی امنیت کلی سازمان پیادهسازی میشوند. برای اجتناب از این اشتباه، باید اطمینان حاصل کرد که Policyها بهروز هستند و راهکارهای تکنولوژی انتخابی از یک استراتژی امنیتی جامع پشتیبانی میکنند.

وقتی راهکارهای تکنولوژی مختلفی را مد نظر قرار میدهیم، مهم است که درک دقیقی از الزامات سازمان خود داشته باشیم. بنا به گفتهی Gartner در بازار فایروالهای سازمانی نقاط تمایز کمتری وجود دارد و در نتیجه سازمانها باید انتخاب محصول نهایی خود را طبق الزامات بهخصوص خود انجام دهند.

در قسمت اول این مقاله انواع کنترلهایی که باید در Policyهای امنیتی یک سازمان لحاظ شوند، شرح داده شد و مثالهای بهخصوصی از الزامات فنی که باید مورد بررسی قرار گیرند نیز مطرح گردید. در این قسمت به تعریف الزامات مورد نیاز سازمانها خواهیم پرداخت تا سازمانها بتوانند با تعریف این الزامات برای خود، یک درخواست پیشنهاد (Request For Proposal) یا RFP را برای فروشندگان ایجاد کنند. نهایتاً اهمیت بخشبندی مناسب شبکه و دادههای حساس و نحوهی رسیدگی به کاربران از راه دور پوشش داده میشود.

تعریف الزامات و توسعهی یک RFP

بعد از ساختن یا بروزرسانی Policyهای امنیتی سازمان، وقت تعریف کردن الزامات سازمان برای راهکار فایروالهای نسل جدید است. تا حد خیلی زیادی، این امر شامل دقت فراوان در مورد فروشندگانی است که مدنظر قرار میگیرند. باید سؤالاتی در مورد فروشندگان احتمالی پرسیده شود، از جمله:

- چشمانداز شرکت چیست و چگونه آن را اجرایی میکند؟

- شرکت چقدر نوآوری دارد؟

- فرهنگ شرکت چگونه است؟

- فرایند توسعه آن چگونه است؟ فرایند تضمین کیفیت آن به چه صورت است؟

- بزرگی و وضعیت مالی شرکت چطور است؟

- آیا احتمال دارد شرکت هدف اکتساب قرار بگیرد؟ اگر بله، آیا دلیل اکتساب آن نوآوری و تکنولوژی اختصاصیاش است یا هدف از آن نابود کردن یک رقیب است؟

- مجموعه مشتریان آن چقدر بزرگ است؟

- آیا مشتریان دیگری (شاید حتی از رقبا) دارد که در صنعتت یکسانی با سازمان شما باشند؟

- آیا داستانی از موفقیت خود یا ارجاعاتی دارد؟

سپس باید الزامات سازمان خود را تعریف کنید. خوشبختانه کار دشواری در پیش ندارید. در ابتدا باید به Policyهای امنیتی سازمان خود نگاه کنیم تا ببینیم برای پیادهسازی و پشتیبانی از این Policyها به چه قابلیتهایی نیاز است.

همچنین مثالهای زیادی از الزامات امنیت شبکه و فایروال وجود دارد که همهجا دیده میشوند. در حقیقت اکثر الزامات تطبیقپذیری قانونی مربوط به حفاظت از داده مبتنی بر بهترین راهکارهای امنیت اطلاعات هستند. حتی اگر سازمان شما مخاطب هیچکدام از این قوانین نباشد، استفاده از آنها برای راهنمایی گرفتن بد نیست. مثلاً استاندارد امنیت دادهی صنعت کارت پرداخت (PCI DSS) که برای هر سازمانی که کارت اعتباری یا پردازش میکند قابلاعمال است، چندین الزام فایروال را تعریف میکنند که همگی را میتوان اصلاح کرده و به یک RFP رسمی برای سازمان تبدیل کرد.

با دقیق شدن روی الزامات بهخصوص میتوان درک کرد که RFP باید به چندین الزام پاسخ دهد، از جمله شناسایی برنامه کاربردی، کنترل Policy برنامه کاربردی، پیشگیری از تهدید.، مدیریت، شبکه و سختافزار.

- شناسایی برنامه کاربردی. باید توصیف کنید که Gateway چگونه برنامههای کاربردی و مکانیسمهای مورداستفاده برای دستهبندی آنها را شناسایی میکند.

- آیا شناسایی براساس تکنولوژی IPS یا DPI است؟ اگر اینطور است، در زمان اسکن کردن ترافیک شبکه چگونه به مسائل مربوط به دقت، کامل بودن و عملکرد پاسخ داده میشود؟

- مکانیسم دستهبندی ترافیک با فروشندگان دیگر چه تفاوتهایی دارد؟

- چگونه به برنامههای کاربردی ناشناس رسیدگی میشود؟

- آیا Signatureهای برنامه کاربردی سفارشی تحت پشتیبانی هستند؟

- ترافیک رمزگذاریشدهی SSL چگونه شناسایی، بررسی و کنترل میشود؟

- کنترلهای SSL چگونه بین ترافیک شخصی (مثل بانکداری، خرید و سلامت) و غیرشخصی تمایز قائل میشوند؟

- چند برنامه کاربردی شناسایی شدهاند (فهرست تهیه کنید) و فرایند بروزرسانی دیتابیس برنامه کاربردی چیست (مثلاً ارتقای نرمافزاری یا بروزرسانی پویا)؟

- اگر به برنامه کاربردی جدیدی نیاز باشد، فرایند اضافه کردن آن به دستگاه چگونه است؟

- آیا یک کاربر نهایی میتواند بک برنامه کاربردی را برای شناسایی و تجزیهوتحلیل تحویل دهد و یا برنامههای کاربردی سفارشی را تعریف کند؟

- آیا محصول از فیلترینگ URL پشتیبانی میکند؟ دیتابیس فیلترینگ URL را تعریف کنید. آیا دیتابیس روی دستگاه موردنظر است یا روی دستگاه دیگری قرار دارد؟

- توصیف و فهرست کردن هر عملکرد امنیتی دیگری که میتواند از اطلاعات برنامه کاربردی استفاده کند، از جمله جزئیات و ویژگیهای قابلیت دید کاربر.

- کنترل Policy برنامه کاربردی. فرایند لازم برای پیادهسازی کنترلهای برنامه کاربردی مبتنی بر Policy، تمام پارامترهای کنترل Policy برنامه کاربردی (مثل کاربر، آدرس IP، زمان/تاریخ) و نحوهی استفاده از آنها باید توصیف شود.

- آیا میتوان کنترلهای Policy را برای تمام برنامههای کاربردی شناساییشده پیادهسازی کرد؟

- آیا میتوان کنترلهای Policy را برای کاربران یا گروههای بهخصوص پیادهسازی کرد؟

- محیطهای دسترسی از راه دور چگونه تحت پشتیبانی قرار میگیرند (مثلاً Citrix و Terminal Services)؟

- آیا میتوان کنترلهای مبتنی بر پورت را برای تمام برنامههای کاربردی در دیتابیس برنامه کاربردی پیادهسازی کرد؟

- آیا راهکار دارای کنترلهای دسترسی مبتنی بر فایروال قدیمی هست؟

- آیا کنترلهای Policy را میتوان از یک رابط کاربری مدیریت واحد پیادهسازی کرد؟

- آیا وقتی کاربران سعی میکنند به یک URL یا برنامه کاربردی دسترسی داشته باشند که Policy را نقض میکند، به آنها هشدار داده میشود؟

- پیشگیری از تهدید. ویژگیهای پیشگیری از نفوذ و موتور آنتیویروس باید شرح داده شود.

- انواع تهدیداتی که قابلیت مسدود شدن را دارند باید فهرست شوند. انواع فایلهایی که قابلیت مسدود شدن را دارند باید فهرست شوند.

- آیا فیلترینگ داده تحت پشتیبانی است؟

- آیا موتور پیشگیری از تهدید. میتواند درون ترافیک SSLencrypted را اسکن کند؟ ترافیک فشردهسازیشده؟

- مدیریت. قابلیتهای مدیریتی و ابزار قابلیت دید که تصویر دقیقی از ترافیک روی شبکه را ایجاد میکنند باید فعالسازی شوند.

- آیا مدیریت دستگاه نیازمند یک سرور یا دستگاه مجزا است؟

- آیا کنترلهای Policy برنامه کاربردی، کنترلهای Policy فایروال و ویژگیهای پیشگیری از تهدید همگی از یک ویراستار Policy یکسان قابلدسترسی هستند؟

- چه ابزاری نمای خلاصهای از برنامههای کاربردی، تهدیدات و URLها را روی شبکه فراهم میکنند؟

- ابزار تصویرسازی Log را توصیف کنید.

- آیا برای درک اینکه شبکه چطور مورداستفاده قرار میگیرد و نشان دادن تغییرات در استفاده از شبکه ابزار گزارشگیری قابلدسترسی هستند؟

- قابلیتهای Logging و گزارشگیری راهکار را توصیف کنید.

- توصیف کنید که وقتی دستگاه تحت بار ترافیکی شدیدی است، چطور از دسترسی مدیریتی اطمینان حاصل میشود.

- آیا ابزار مدیریت متمرکزی قابلدسترسی هستند؟

- شبکه. قابلیتهای یکپارچهسازی شبکه و پیادهسازی را توصیف کنید.

- هر قابلیت Layer 2 یا Layer 3 را توصیف کنید.

- آیا VLANهای ۱q تحت پشتیبانی هستند؟ ظرفیت VLAN چقدر است؟

- آیا Routing پویا تحت پشتیبانی است (مثلاً OSPF، BGP و RIP)؟

- هر QoS یا ویژگیهای شکلدهندهی ترافیک را توصیف کنید.

- آیا پشتیبانی از IPv6 موجود است؟

- آیا VPNهای IPSec تحت پشتیبانی هستند؟ VPNهای SSL؟

- چه گزینههای پیادهسازی در دسترس هستند (مثلاً In-line، Tap یا منفعل)؟

- قابلیتهای دسترسپذیری بالا یا HA را توصیف کنید.

- سختافزار. راهکار مبتنی بر نرمافزار، یک سرور OEM یا تجهیز هدفمند است؟ معماری را توصیف کنید.

اهمیت انعطافپذیری پیادهسازی

مهم است که شبکه خود را طوری طراحی کنید که عملکرد و کارآمدی به حداکثر برسد. پیادهسازی مناسب یک NGFW در بهترین محل روی شبکه نیز به همین اندازه اهمیت دارد. در طراحی مناسب شبکهها و پیادهسازی فایروالها، بخشبندی یک مفهوم کلیدی است. بااینکه راههای زیادی برای بخشبندی شبکه وجود دارد، فایروالهای نسل جدید ترکیب منحصربهفردی از قابلیتهای بخشبندی مربوط به سختافزار و نرمافزار را به ارمغان میآورند که به سازمانها اجازه میدهد بخشهایی کلیدی از شبکه، مثل دیتاسنتر را جداسازی کنند.

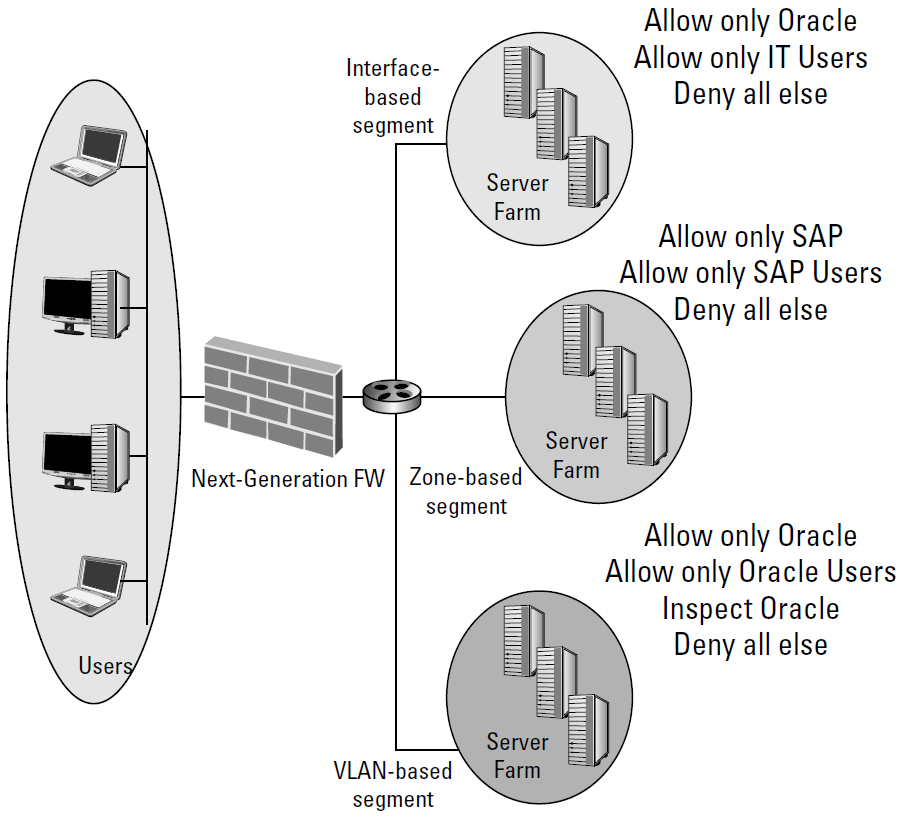

مفهوم Zoneهای امنیتی با هدف جداسازی دادههای حساس یا زیرساخت شبکه حیاتی (دوباره مثل دیتاسنتر) تقریباً معادل بخشهای شبکه هستند (شکل ۱). Zone امنیتی یک Container منطقی برای رابطهای کاربری فیزیکی، VLANها، گسترهای از آدرسهای IP یا ترکیبی از اینها است. رابطهای کاربری که به هر Zone امنیتی اضافه میشوند را میتوان در Layer 2، Layer 3 یا حالتی ترکیبی پیکربندی کرد و بدینصورت بدون نیاز به اصلاح توپولوژی شبکه، پیادهسازی را در انواعی از محیطهای شبکه فعالسازی کرد.

شکل ۱ بخشبندی شبکه و Zoneهای امنیتی

بسیاری از تکنولوژیهای مختلف را میتوان برای بخشبندی شبکه مورداستفاده قرار داد، اما وقتی بهعنوان راهی برای جداسازی دادههای حساس یا زیرساخت حیاتی به بخشبندی نگاه کنیم، باید چند مسئلهی کلیدی را مد نظر قرار دهیم.

- انعطافپذیری. بخشبندی شبکه با هدف امنیت گاهی اوقات میتواند نیازمند اصلاح معماری شبکه باشد، کاری که اکثر شرکتها در صورت امکان از آن اجتناب میکنند. توانایی بخشبندی یک شبکه با استفاده از دامنههای آدرس IP، VLANها، رابطهای کاربری فیزیکی یا ترکیبی از آنها حیاتی است.

- امنیت مبتنی بر Policy. Policyها باید برمبنای هویت کاربران و برنامههای کاربردی مورداستفاده باشند؛ نه فقط آدرسهای IP، پورتها و پروتکلها. بدون دانستن و کنترل کردن اینکه چه کسی (کاربران) و چه چیزی (برنامههای کاربردی و محتوا) در یک بخش دسترسی لازم را دارد، ممکن است دادههای حساس در معرض برنامههای کاربردی و کاربرانی قرار بگیرد که میتوانند به سادگی از کنترلهای مبتنی بر آدرسهای IP، پورتها و پروتکلها عبور کنند.

- عملکرد. بخشبندی به معنای اعمال Policyهای امنیتی عمیق در یک مکان شبکه است که معمولاً به معنای ترافیک حیاتی برای کسبوکار با حجم بالا است. این یعنی حیاتی است که راهکاری که بخش ایمن را ارائه میدهد با سرعت چندگیگابیتی با نرخ Session بسیار بالا و حداقل میزان تأخیر عمل کند.

رسیدگی به کاربران از راه دور

یکی دیگر از محدودیتهای فنی فایروالهای قدیمی فراهم کردن قابلیت دید و کنترل برای کاربرانی است که از راه دور و خارج از Permitter تثبیتشده توسط فایروالهای سازمانی کار میکنند. چالش فایروالهای نسل جدید در این مورد، ارائهی راهکاری است که برای کاربران از راه دور سطح یکسانی از حفاظت و توانمندسازی برنامه کاربردی را ارائه دهند بدون اینکه لازم باشد مجموعهی کاملاً مستقلی از Policyها را مدیریت کنند. یکی دیگر از چالشهای بزرگ، اجتناب کردن از محدودیتها و معایب راهکارهای کنونی در این حوزه است؛ راهکارهایی از جمله:

- مجموعههای امنیت Endpoint: توزیع و نصب آنها معمولاً مشکلساز است، درحالیکه مجموعه ویژگیهای سنگین معمولاً چالشهایی را از نظر عملکرد برای Client، الزامات در مورد منابع و مدیریت مداوم ایجاد میکند.

- پراکسیهای مبتنی بر CPE یا Cloud : خدمات و محصولات وب مربوطه معمولاً روی جریان ترافیک خاصی تمرکز میکنند (مثلاً فقط پورت ۸۰/HTTP)، میتوانند مجموعهی محدودی از خدمات یا اقدامات متقابل را داشته باشند (مثلاً فقط URL یا فیلترینگ بدافزار) و به دلیل اینکه روی یک معماری پراکسی حساب میکنند، معمولاً باید به برنامههای کاربردی زیادی اجازه دهند که از فیلترهایشان عبور کنند تا از خرابیشان جلوگیری شود.

- Backhaul با تکنولوژی VPN: بین IPSec یا SSL فرق زیادی وجود ندارد. وقتیکه ترافیک Client به یکی از چند سایت مرکزی برمیگردد که Gatewayهای VPN معمولاً آنجا قرار دارند، افزایش در میزان تأخیر اجتنابناپذیر است. اما سؤالی که میتواند نگرانی را حتی بیشتر کند، عدم قابلیت دید و کنترل برنامه کاربردی روی دستگاههای Head-end است که برای شناسایی و فیلتر کردن این ترافیک مورداستفاده قرار میگیرد.

اما راهکاری که روی یک Client باثبات حساب میکند که بتواند بهصورت On-Demand نصب شود، جایگزین بهتری است. ترافیک Remote نیز مثل رویکرد مبتنی بر ترافیک از طریق یک تونل ایمن ارسال میشود. در این مورد این تفاوت وجود دارد که اتصال بهطور خودکار به نزدیکترین فایروال نسل جدید برقرار میشود؛ فارغ از اینکه روی یکی از تسهیلات اصلی سازمان پیادهسازی شده است یا در یک دفتر شعبهای یا بهعنوان بخشی از پیادهسازی Connector عمومی یا خصوصی. در نتیجه تأثیر تأخیر به حداقل میرسد و Session کاربر توسط مجموعه برنامههای کاربردی، کاربر و تکنولوژیهای بررسی و شناسایی مبتنی بر محتوا مورد حفاظت و کنترل قرار میگیرد؛ دقیقاً طوری که گویی کاربر روی شبکه Local کار میکند نه از راه دور. نتیجهی نهایی یک راهکار است که به سادگی پیادهسازی میشود و برای کاربران از راه دور و موبایل توانمندسازی و حفاظت یکسانی را نسبت به کاربران داخل دفاتر فراهم میکند.