آسیبپذیری جدیدی در پلاگین محبوب وردپرس، یعنی Essential Addons for Elementor یافت شده که میتواند برای افزایش سطح دسترسی در وبسایتهای آسیبدیده به کار رود. توسعه دهندگان پلاگین این مشکل را که با شناسهی CVE-2023-32243 ردیابی میشود، در نسخهی ۵.۷.۲ که یازدهم می ۲۰۲۳ منتشر شد رفع کردند. Essential Addons for Elementor بیش از یک میلیون نصب فعال دارد.

بهگفتهی رافی محمد، محقق Patchstack، این پلاگین دچار یک آسیبپذیری ارتقای سطح دسترسی احرازهویتنشده است و به کاربر احرازهویتنشده امکان ارتقای سطح دسترسی خود، تا حد هر یک از کاربران سایت وردپرس را میدهد. سوءاستفادهی موفقیتآمیز از این نقص میتواند به عامل تهدید این امکان را بدهد که درصورت دانستن نام کاربری هر کاربر دلخواه، رمز عبور او را بازنشانی کند. تصور میشود این نقص از نسخهی ۵.۴.۰ تاکنون وجود داشته است. این امر میتواند عواقب دیگری داشته باشد، چراکه میتوان از این نقص برای بازنشانی رمزعبور حسابهای مدیریتی و به دست آوردن کنترل کامل وبسایت استفاده کرد.

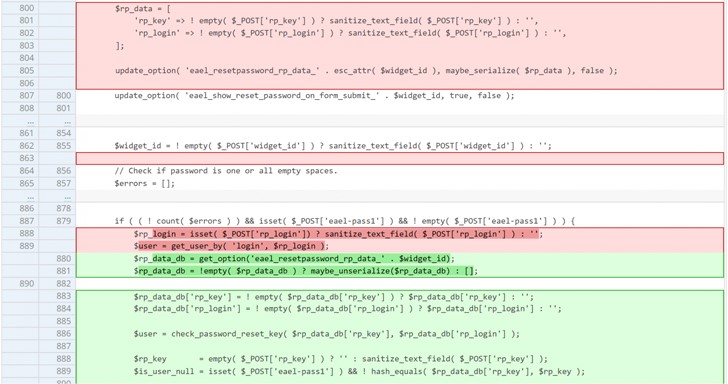

محمد افزود: «دلیل ظهور این آسیبپذیری این است که عملکرد بازنشانی رمز عبور، کلید بازنشانی رمزعبور را اعتبارسنجی نمیکند و درعوض مستقیماً رمزعبور کاربر مورد نظر را تغییر میدهد»

این در حالی است که بیش از یک سال قبل نقص جدی دیگری در همین پلاگین توسط Patchstack آشکار شد که به عامل تهدید امکان اجرای کد دلخواه روی وبسایتهای تهدیدشده میداد. همچنین این یافتهها بهدنبال پردهبرداری از موج جدیدی از حملهها از اواخر مارس ۲۰۲۳ است که سایتهای وردپرس را هدف قرار داده و بهدنبال Inject کردن بدافزار بدنام SocGholish (یا FakeUpdates) هستند. SocGholish یک چهارچوب بدافزار جاوا اسکریپت است که برای تسهیل توزیع بدافزارهای بیشتر در هاستهای آلودهشده، دسترسی اولیه ایجاد میکند. این بدافزار از طریق دانلودهای گذری (Drive-by) که در قالب آپدیت مرورگر وب مخفی میشوند، توزیع شده است.

کمپین اخیر این بدافزار که توسط Sucuri شناسایی شده است، بهمنظور مخفی کردن بدافزار، کاهش دادن ظرفیت اشغالشدهی آن و جلوگیری از شناسایی شدن از تکنیکهای فشردهسازی با استفاده از نرمافزاری بهنام zlib استفاده میکند.

بهگفتهی دنیس سینگوبکو، محقق Sucuri عاملان مخرب مدام تاکتیکها، تکنیکها و رویههای خود را متحول میکنند تا از شناسایی شدن اجتناب کنند و عمر کمپینهای بدافزاری خود را افزایش دهند.

«SocGholish مثال بارز این امر است، چراکه مهاجمان در گذشته برای Inject کردن اسکریپتهای مخرب به وبسایتهای وردپرس رویکرد خود را تغییر دادهاند»

اما این امر تنها درمورد SocGholish صدق نمیکند. این هفته Malwarebytes در گزارشی فنی از کمپین توزیع بدافزاری پرده برداشت که به بازدیدکنندگان از وبسایتهای بزرگسالان تبلیغات پسنمایی (Popunder) نشان میداد و یک بهروزرسانی ویندوز جعلی را شبیهسازی میکرد تا بارگذار in2al5d p3in4er (یا Invalid Printer) را وارد سیستم آنها کند»

بهگفتهی جروم سگورا، سرپرست هوش امنیت Malwarebytes، این نقشه به خوبی طرحریزی شده چراکه متکی بر مرورگر وب است تا بتواند یک انیمیشن تمام صفحه را نمایش دهد که بسیار شبیه به کارهای مایکروسافت است.

بارگذار این کمپین که ماه قبل توسط Morphisec ثبت شد، بهگونهای طراحی شده که کارت گرافیک سیستم را چک کرده و بررسی کند که روی ماشین مجازی اجرا میشود یا در یک محیط Sandbox، و در نهایت بدافزار سارق اطلاعات Aurora را اجرا کند.

طبق گزارش Malwarebytes این کمپین طی دو ماه گذشته ۵۸۵ قربانی داشته و عامل تهدید آن به سایر کمپینهای کلاهبرداری تکنولوژی و پنل صدور و کنترل Amadey bot نیز مرتبط است.

هرچه سریعتر افزونه Essential Addons for Elementor را بروزرسانی کنید

Wordfence در هشدار خود اعلام کرد که آسیبپذیری حیاتی در پلاگین Essential Addons for Elementor مورد Exploit فعال در محیط قرار میگیرد و طی ۲۴ ساعت گذشته ۲۰۰ حمله که این نقص را هدف گرفته بودند مهار کرده است که به این معنی است که کاربران باید هرچه سریعتر نسبت به بهروزرسانی پلاگین به آخرین نسخه اقدام کنند.