شرکت Fortinet روز دوشنبه وصلههای امنیتی اضطراری را برای نقص امنیتی شدیدی که بر محصول FortiOS SSL-VPN تأثیر میگذارد منتشر کرد و گفت که این آسیبپذیری به طور فعال در اینترنت استفاده میشود.

این باگ حیاتی که بهعنوان CVE-2022-42475(CVSS score:9.3) ردیابی میشود، مربوط به آسیبپذیری سرریز بافر مبتنی بر پشته (heap-based buffer overflow) است که میتواند به یک مهاجم احراز هویت نشده اجازه اجرای کدهای دلخواه ساخته شده توسط درخواستهای خاص را بدهد.

این شرکت گفت که “این هشدار برای بهرهبرداری از یک آسیبپذیری در سطح اینترنت است” و از مشتریان میخواهد که به سرعت محصولات خود را بهروزرسانی کنند.

محصولات زیر تحت تأثیر این مشکل قرار گرفتهاند:

- FortiOS نسخه ۷.۲.۰ تا ۷.۲.۲

- FortiOS نسخه ۷.۰.۰ تا ۷.۰.۸

- FortiOS نسخه ۶.۴.۰ تا ۶.۴.۱۰

- FortiOS نسخه ۲.۰ تا ۶.۲.۱۱

- FortiOS-6K7K نسخه ۷.۰.۰ تا ۷.۰.۷

- FortiOS-6K7K نسخه ۶.۴.۰ تا ۶.۴.۹

- FortiOS-6K7K نسخه ۶.۲.۰ تا ۶.۲.۱۱

- FortiOS-6K7K نسخه ۶.۰.۰ تا ۶.۰.۱۴

وصلههای امنیتی در FortiOS نسخه های ۷.۲.۳، ۷.۰.۹، ۶.۴.۱۱ و ۶.۲.۱۲ و همچنین FortiOS-6K7K نسخه های ۷.۰.۸، ۶.۴.۱۰، ۶.۲.۱۲ و ۶.۰.۱۵ در دسترس هستند.

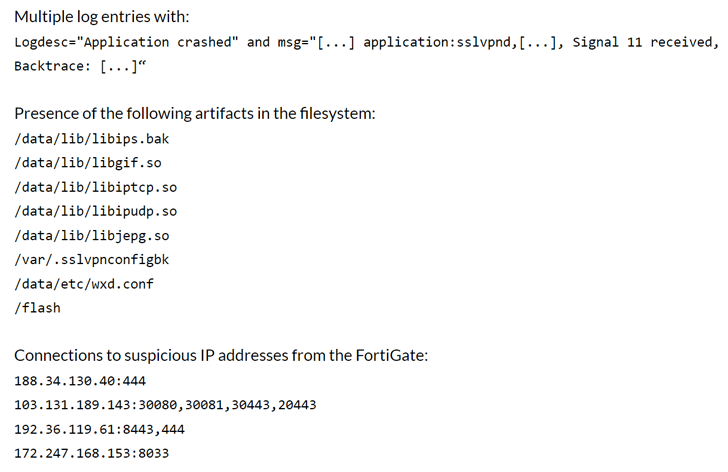

شرکت امنیت شبکه آمریکا همچنین شاخصهای تهدیدات امنیتی (IoC) مرتبط با تلاشهای بهرهبرداری را منتشر کرده است، از جمله آدرسهای IP و Artifactهایی که پس از یک حمله موفقیتآمیز در سیستم فایل وجود خواهند داشت.

این توصیه دو ماه پس از هشدار Fortinet درباره بهرهبرداری فعال یک باگ دور زدن احراز هویت حیاتی دیگر در FortiOS، FortiProxy و FortiSwitchManager ارائه شد (CVE-2022-40684 CVSS score:9.6).