ادمینهای سیستم حتی از آنچه فکر میکردند هم وقت کمتری برای Patch کردن آسیبپذیریهای امنیتی افشاشده دارند؛ زیرا گزارش جدیدی نشان میدهد که عاملین تهدید در عرض ۱۵ دقیقه پسازاینکه CVE جدیدی بهصورت عمومی افشا شود، نقاط پایانی آسیبپذیر را اسکن میکنند. با توجه به گزارش پاسخ به حادثه Unit 42 متعلق به Palo Alto در سال ۲۰۲۲، هکرها بهطور دائم تابلو اعلانات Vendor نرمافزاری را مانیتور میکنند تا اعلانات آسیبپذیریهای جدید را پیدا کنند و برای دسترسی اولیه به شبکهی سازمانی یا اجرای کد از راه دور، از آن بهره ببرند. اما سرعت عاملان مخرب در اسکن آسیبپذیری، ادمینهای سیستم را تحت فشار قرار میدهد، زیرا باید پیش از Exploit شدن باگها، آنها را Patch کنند.

گفته میشود گزارش تهدید مدیریت آسیبپذیریها در سال ۲۰۲۲ نشان داد که مهاجمین معمولاً در عرض ۱۵ دقیقه پس از اعلام شدن یک CVE شروع به اسکن آسیبپذیریها میکنند . ازآنجاییکه اسکن کردن دشواری خاصی ندارد، حتی مهاجمینی که مهارت اندکی داشته باشند هم میتوانند اینترنت را برای نقاط پایانی آسیبپذیر اسکن کنند و یافتههای خود را در بازارهای سیاه در اینترنت بفروشند؛ جایی که هکرهای توانمندتر میتوانند از این یافتهها سوءاستفاده کنند. سپس در عرض چند ساعت، اولین تلاشها برای Exploit کردن مشاهده میشود که معمولاً به سیستمهایی حمله میشود که فرصت Patch شدن را نداشتهاند.

Unit 42 برای مثال به CVE-2022-1388 اشاره میکند؛ یک آسیبپذیری اجرای دستور احراز هویت نشدهی حیاتی که روی محصولات F5 BIG-IP تأثیر میگذارد. این نقص در چهارم مه ۲۰۲۲ افشا شد و بنا به گفتهی Unit 42، وقتی که ده ساعت از اعلام CVE گذشت، ۲۵۵۲ مورد تلاش برای اسکن و Exploit را شناسایی کرده بودند. این رقابتی بین مدافعان و عاملان مخرب است که با گذشت هر سال، فرصت تأخیر برای هر یک از طرفین کمتر و کمتر میشود.

نقصهایی با بیشترین Exploit در سال ۲۰۲۲

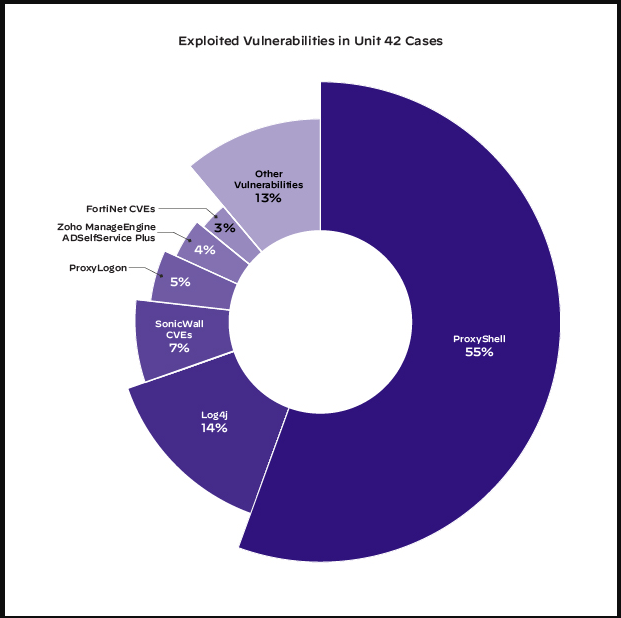

براساس دادههای جمعآوریشده توسط Palo Alto، آسیبپذیریهای مربوط به دسترسی به شبکه که در نیمهی اول سال ۲۰۲۲ بیشتر از همه Exploit شدهاند، زنجیرهی آسیبپذیری ProxyShell هستند که ۵۵ درصد از کل حوادث Exploit ثبتشده را تشکیل میدهند. ProxyShell حملهای است که با زنجیر کردن سه آسیبپذیری که تحت عناوین CVE-2021-34473، CVE-2021-34523 و CVE-2021-31207 ردیابی میشوند، Exploit را انجام میدهد.

آسیبپذیری Log4Shell با ۱۴درصد رتبهی دوم را دارد، CVEهای مختلف SonicWall 7 درصد را تشکیل میدادند، ProxyLogon با ۵ درصد در رتبهی بعدی قرار داشت و RCE در ۳ درصد مواقع Exploit شده بود.

نقصهایی که در نیمه اول ۲۰۲۲ بیشتر از همه Exploit شدهاند

همانطور که از این آمار مشخص است، بیشترین سهم از حجم Exploitها متعلق به نقصهای تقریباً قدیمی هستند، نه موارد جدیدتر. این امر دلایل مختلفی دارد، از جمله مقدار بالای آسیبپذیریها، پیچیدگی Exploit کردن و تأثیرگذاری عملی. سیستمهای ارزشمندتر که حفاظت بهتری هم دارند و ادمینهایشان بهسرعت بروزرسانیهای امنیتی را اعمال میکنند، توسط Zero-Dayها یا حملاتی که بلافاصله بعد از افشای نقصها انجام میگیرند، مورد هدفگیری واقع میشوند.

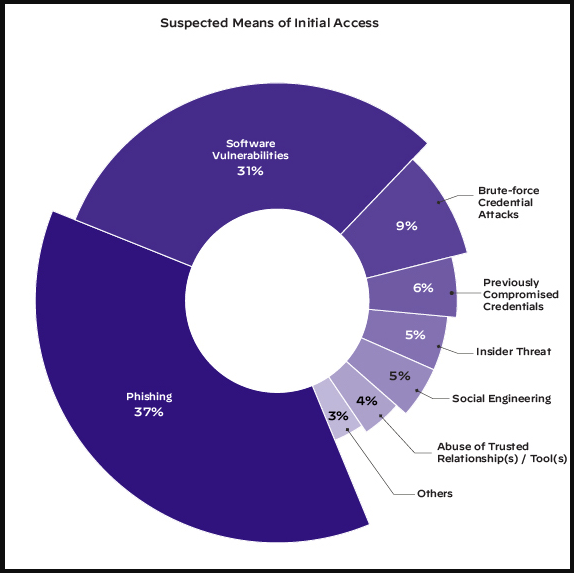

همچنین جا دارد اشاره کنیم که بنا به گفتهی Unit 42، حدوداً یکسوم روشهای مورداستفاده مربوط به Exploit کردن آسیبپذیریهای نرمافزاری برای نقض امنیتی ابتدایی است. در ۳۷ درصد مواقع، فیشینگ روش مورد استفاده برای دسترسی اولیه بود. در ۱۵ درصد موارد Brute-forcing یا استفاده از اطلاعات اعتباری دچار نقض امنیتی، روش مورد استفادهی هکرها برای نفوذ بود.

نحوهی دسترسی اولیه هکرها در نیمه اول ۲۰۲۲

نهایتاً، استفاده از حقههای مهندسی اجتماعی در مقابل کارمندانی که سطح دسترسی بالایی دارند یا آوردن یک عامل مخرب داخلی برای کمک در دسترسی به شبکه، ۱۰ درصد از حوادث را تشکیل میدهد.