بدافزار ناشناخته تهدیدی مهم در امنیت سایبری محسوب میشود که میتواند به سازمانها و افراد به طور یکسان آسیب جدی وارد کند. اگر کد مخرب شناسایی نشود، میتواند به اطلاعات محرمانه دسترسی پیدا کند، دادهها را خراب کند و به مهاجمان اجازه کنترل سیستمها را بدهد. در ادامه درمییابیم که چگونه میتوان از این شرایط اجتناب کرد و رفتار مخرب ناشناخته را به بهترین شکل ممکن تشخیص داد.

چالشهای شناسایی تهدیدهای جدید

اگرچه خانوادههای بدافزار شناختهشده بیشتر قابل پیشبینی هستند و میتوان آنها را راحتتر شناسایی کرد اما تهدیدات ناشناخته میتوانند اشکال مختلفی داشته باشند و چالشهایی را برای شناسایی آنها ایجاد کنند:

- توسعهدهندگان بدافزار از پلیمورفیسم استفاده میکنند که آنها را قادر میسازد کدهای مخرب را برای تولید انواع منحصر به فرد همان بدافزار تغییر دهند.

- بدافزاری وجود دارد که هنوز شناسایی نشده و قوانینی برای شناسایی ندارد.

- برخی از تهدیدها میتوانند برای مدتی کاملاً غیرقابل شناسایی (FUD) باشند و امنیت Perimeter را به چالش بکشند.

- بیشتر اوقات کد رمزگذاری شده است که راهحلهای امنیتی Signature-based به سختی میتواند آن را شناسایی کند.

- بدافزار نویسان ممکن است از رویکرد “Low and Slow” استفاده کنند. آنها در طولانی مدت تعداد کمی کد مخرب را در سراسر شبکه ارسال میکنند که شناسایی و مسدود کردن آن را دشوارتر میکند. این کار میتواند بهویژه در شبکههای سازمانی آسیبزا باشد، زیرا در آنجا قابلیت دید در محیط وجود ندارد و میتواند منجر به فعالیت مخربی شود که شناسایی نشده است.

شناسایی تهدیدات جدید

هنگام تجزیهوتحلیل خانوادههای بدافزار شناخته شده، محققان میتوانند از اطلاعات موجود در مورد بدافزار مانند رفتار، Payloadها و آسیبپذیریهای شناختهشده برای شناسایی و پاسخ به آن استفاده کنند.

اما در مواجهه با تهدیدات جدید، محققان باید با استفاده از راهنمای زیر از ابتدا شروع کنند:

مرحله ۱. استفاده از مهندسی معکوس برای تجزیهوتحلیل کد بدافزار برای شناسایی هدف و ماهیت مخرب آن.

مرحله ۲. استفاده از آنالیز استاتیک برای بررسی کد بدافزار با هدف شناسایی رفتار، Payloadها و آسیبپذیریهای آن.

مرحله ۳. استفاده از تجزیهوتحلیل دینامیک برای مشاهده رفتار بدافزار در حین اجرا.

مرحله ۴. استفاده از Sandboxing برای اجرای بدافزار در محیط ایزوله با هدف مشاهده رفتار آن بدون آسیب رسیدن به سیستم.

مرحله ۵. استفاده از فرآیندهای استنتاجی بر اساس الگوها و رفتارهای قابل مشاهده برای شناسایی کدهایی با قابلیت مخرب.

مرحله ۶. تجزیهوتحلیل نتایج مهندسی معکوس، آنالیز استاتیک، آنالیز دینامیک، Sandboxing و فرآیندهای استنتاجی برای تعیین مخرب بودن کد.

ابزارهای زیادی از Process Monitor و Wireshark گرفته تا ANY.RUN وجود دارد که به شما کمک میکنند تا ۵ مرحله اول را طی کنید. اما چگونه میتوان نتیجهگیری دقیقی داشت؟ با داشتن این همه داده به چه نکاتی باید توجه کنید؟

پاسخ ساده است: تمرکز بر شاخصهای رفتار مخرب.

مانیتورینگ فعالیتهای مشکوک برای شناسایی اثربخش

برای شناسایی تهدیدها از Signatureهای مختلفی استفاده میشود. در اصطلاحات امنیتی کامپیوتر، Signature ظرفیتی اشغال شده یا الگویی معمولی است که با حمله مخرب به شبکه یا سیستم کامپیوتری مرتبط است.

بخشی از این Signatureها از نوع رفتاری آن هستند. امکان ندارد که کاری در سیستم عامل انجام شود و هیچ ردی از آن نماند. ما میتوانیم از طریق فعالیتهای مشکوک نرمافزار یا اسکریپت، آنها را شناسایی کنیم.

شما میتوانید برنامه مشکوک را در Sandbox اجرا کنید تا رفتار بدافزار و یا هرگونه رفتار مخرب را مشاهده نمایید، از جمله:

- فعالیت غیرعادی فایل سیستم

- ایجاد و خاتمه فرآیند مشکوک

- فعالیت غیرعادی شبکه

- خواندن یا اصلاح فایلهای سیستم

- دسترسی به منابع سیستم

- ایجاد کاربران جدید

- اتصال به سرورهای راه دور

- اجرای سایر دستورات مخرب

- سوء استفاده از آسیبپذیریهای شناخته شده در سیستم

مایکروسافت آفیس PowerShell را راهاندازی میکند، مشکوک به نظر میرسد، درست است؟ یک برنامه خود را به وظایف برنامهریزی شده اضافه میکند، قطعاً باید به آن توجه کنید. یک فرآیند Svchost ، از رجیستری موقت اجرا میشود،- قطعاً چیزی اشتباه است.

شما همیشه میتوانید هر تهدیدی را با توجه به رفتار آن حتی بدون Signature، تشخیص دهید.

اجازه دهید ثابت کنیم.

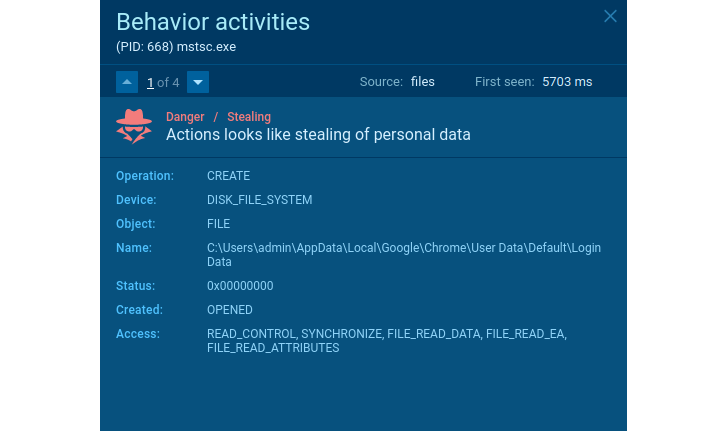

مورد کاربرد شماره # ۱

در اینجا یک نمونه سرقت داده را نشان میدهد. چه کاری انجام میدهد؟ اطلاعات کاربر، کوکیها، کیف پول و غیره را سرقت میکند. چگونه میتوانیم آن را تشخیص دهیم؟ به عنوان مثال، زمانی که برنامه، فایل Login Data مرورگر کروم را باز میکند، خود را نشان میدهد.

رفتار مشکوک برای سرقت اطلاعات

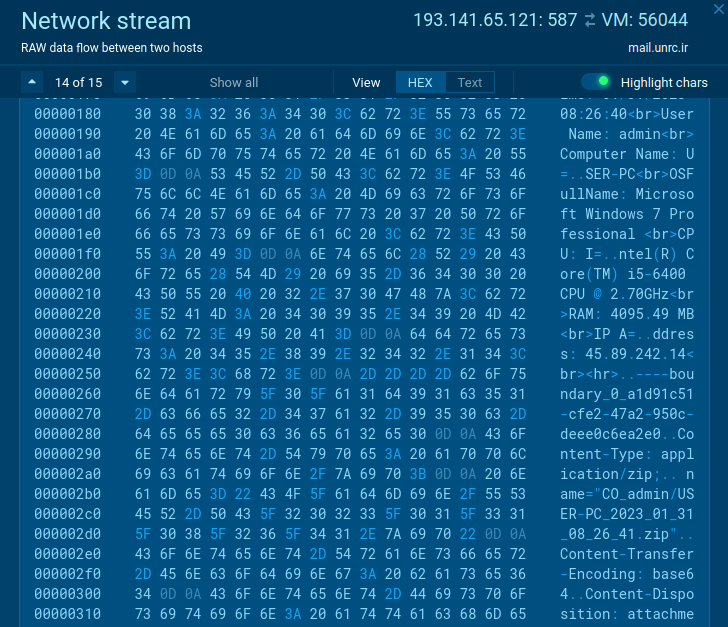

فعالیت در ترافیک شبکه نیز اهداف مخرب تهدید را اعلام میکند. یک برنامه کاربردی مجاز هرگز اطلاعات اعتباری، ویژگیهای سیستم عامل و سایر دادههای حساس جمعآوری شده به صورت Local را ارسال نمیکند.

در مورد ترافیک، بدافزار را میتوان با ویژگیهای شناخته شده شناسایی کرد. Agent Tesla در برخی موارد دادههای ارسال شده از سیستمی آلوده را مانند نمونه زیر، رمزگذاری نمیکند.

فعالیت مشکوک در ترافیک شبکه

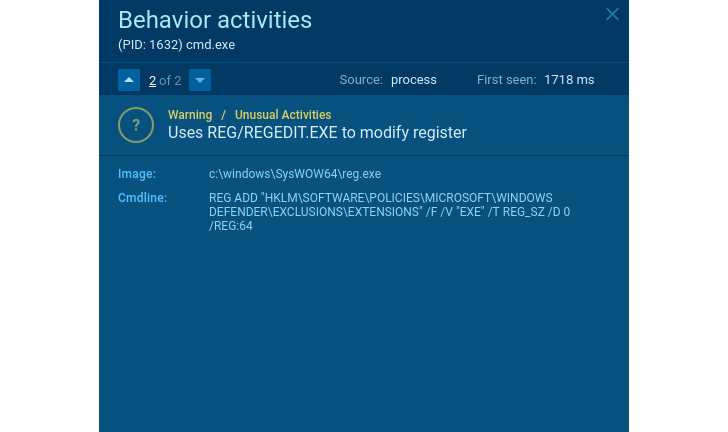

مورد کاربرد شماره #۲

برنامههای مجاز زیادی وجود ندارند که برای محافظت از سیستم عامل یا ایجاد یک استثنا برای خود، نیاز به توقف Windows Defender یا سایر برنامهها داشته باشند. هر بار که با این نوع رفتار روبرو میشوید، نشانه فعالیتی مشکوک است.

رفتار مشکوک

آیا برنامه کاربردی Shadow Copyها را حذف میکند؟ شبیه باجافزار است. آیا Shadow Copyها را حذف میکند و یک فایل TXT / HTML با متن Readme در هر دایرکتوری ایجاد میکند؟ این هم یکی دیگر از دلایل آن است.

اگر اطلاعات کاربر در این فرآیند رمزگذاری شده باشد، میتوانیم مطمئن باشیم که باجافزار است. مانند آنچه در این مثال مخرب رخ داد. حتی اگر خانواده آن را نشناسیم، میتوانیم تشخیص دهیم که این نرمافزار چه نوع تهدید امنیتی ایجاد میکند و سپس بر اساس آن عمل کرده و اقداماتی را برای حفاظت از ایستگاههای کاری و شبکه سازمان انجام دهیم.

رفتار مشکوک باجافزار

بر اساس رفتار مشاهده شده در Sandbox میتوانیم تقریباً در مورد انواع بدافزارها نتیجهگیری کنیم. سرویس تعاملی آنلاین ANY.RUN را برای مانیتور نمودن آن امتحان کنید، میتوانید بلافاصله اولین نتایج را دریافت کنید و تمام اقدامات بدافزار را در Real Time مشاهده کنید. این دقیقاً همان چیزی است که برای کشف هرگونه فعالیت مشکوک به آن نیاز داریم.

جمع بندی

مجرمان سایبری میتوانند از تهدیدهای ناشناخته برای اخاذی از کسبوکارها برای کسب پول و راهاندازی حملات سایبری در مقیاس بزرگ استفاده کنند. حتی اگر خانواده بدافزار شناسایی نشود، همیشه میتوانیم عملکرد تهدید را با در نظر گرفتن رفتار آن نتیجهگیری کنیم. با استفاده از این داده میتوانید امنیت اطلاعات را برای جلوگیری از هرگونه تهدید جدید ایجاد کنید. تجزیهوتحلیل رفتار، توانایی شما را برای پاسخ به تهدیدات جدید و ناشناخته افزایش میدهد و حفاظت از سازمان شما را بدون هزینه اضافی تقویت میکند.

اما یکی از راهکارهای برای جلوگیری از ورورد بدافزار از طریق اینترنت، سامانه مرورگر امن (APKSWAP) است. شرکت امنپردازان کویر (APK) پیشرو در ارائه خدمات امنیت سایبری، محصول APKSWAP، سامانه مرورگر امن را با استفاده از فناوری جداسازی مرورگر و تکنولوژی Docker-Container ارایه نموده است. این راهحل نسبت به راهکارهای جداسازی فیزیکی از نظر هزینههای مالی، منابع انسانی، زیرساختی و همچنین توسعهای مقرون به صرفه است.

در صورت تمایل به کسب اطلاعات بیشتر، درخواست دمو یا مشاوره، نسبت به تکمیل فرم مورد نظر اقدام فرمایید.