به نظر میرسد عملیات باجافزاری نسبتاً جدیدی با عنوان باجافزار Nevada بهسرعت در حال بهبود تواناییهای خود است. پژوهشگران امنیتی متوجه ارتقای کارامدی این باجافزار قفلکننده بر روی سیستمهای ویندوز و VMware ESXi شدهاند. باجافزار Nevada در تاریخ ۱۰ دسامبر ۲۰۲۲ (۱۹ آذر ۱۴۰۱) در انجمنهای گفتگوی دارک وب RAMP شروع به تبلیغ کرده و از مجرمان سایبری روسی و چینی دعوت کرد با ملحق شدن به آن از سهم ۸۵ درصدی از باجهای پرداختشده بهره ببرند.

باجافزار Nevada اعلام کرده است برای اعضایی که قربانیان زیادی داشته باشند، سهم سود را به ۹۰ درصد افزایش خواهد داد. پیش از این گزارش شده بود که RAMP، فضایی برای هکرهای روسی و چینی است که در آن عملیاتهای سایبری خود را تبلیغ کرده یا با همتایان خود ارتباط برقرار میکنند. باجافزار Nevada شامل یک قفلکنندهی مبتنی بر زبان برنامهنویسی Rust، پورتال چت جهت مذاکرهی آنی و دامینهای جداگانه در شبکهی Tor برای اعضا و قربانیان است.

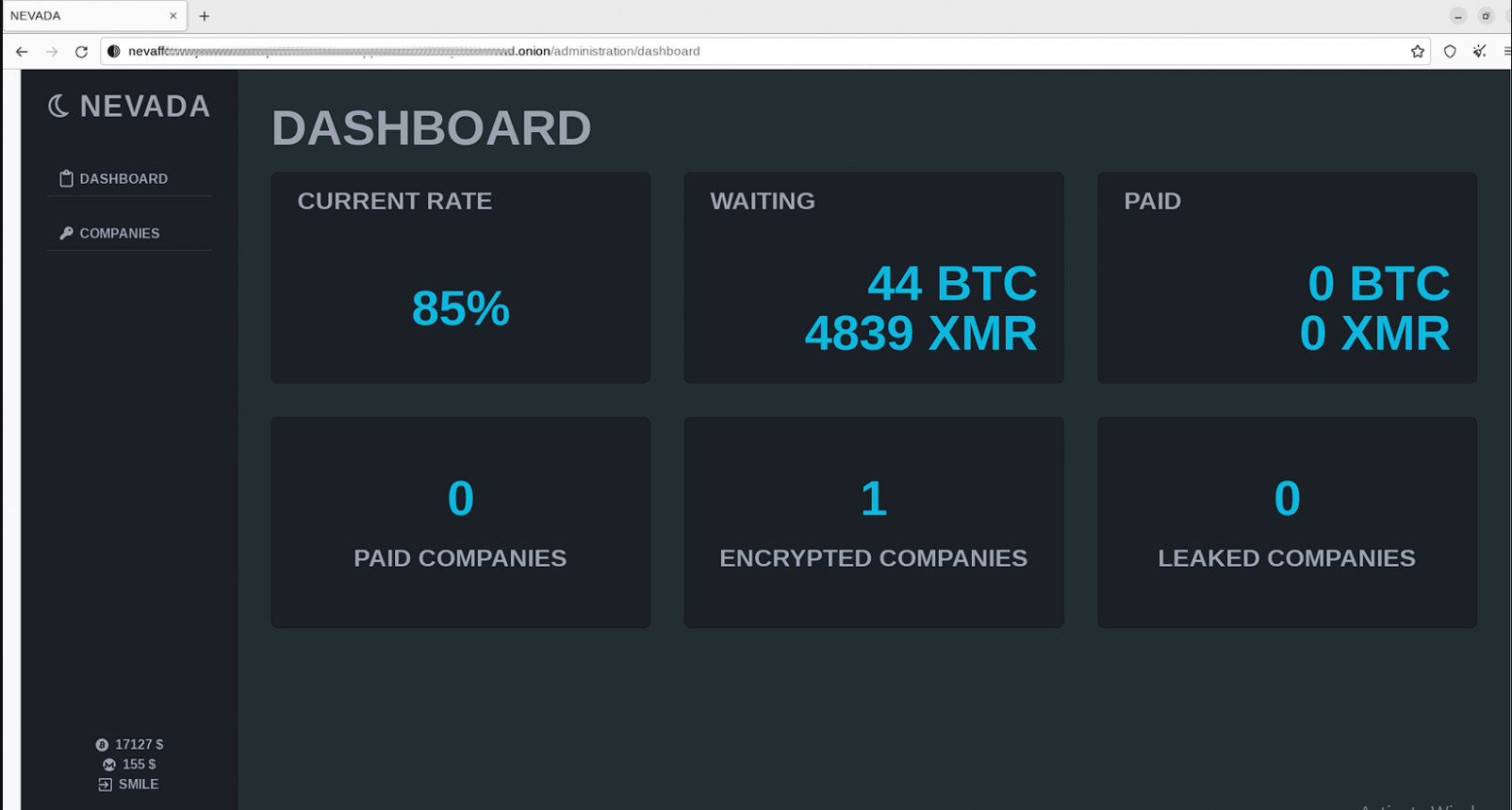

میزکار اعضای باجافزار Nevada

محققان بدافزار جدید را تحلیل کرده و گزارشی از یافتههای خود منتشر کردهاند. به گفتهی آنها، بااینکه باجافزار Nevada بهوضوح اعلام کرده که اعضای انگلیسیزبان نمیپذیرد، اوپراتورهای آن حاضر به همکاری با واسطههای دسترسی بررسیشده از هرکجای جهان هستند.

هدف قرار دادن میزبان در ویندوز

گونهای از باجافزار Nevada که بر دستگاههای ویندوزی تمرکز دارد، با کنسول اجرا شده و از مجموعه Flagهایی پشتیبانی میکند که تا حدیT کنترل رمزگذاری را به اوپراتورها میدهد:

- -file > رمزگذاری فایلهای انتخاب شده

- -dir > رمزگذاری دایرکتوری انتخاب شده

- -sd > حذف Shadow copies

- -lhd > بارگذاری درایوهای مخفی

- -nd > یافتن و رمزگذاری شبکهی اشتراکی

- -sm > رمزگذاری حالت امن

یکی از ویژگیهای جالبتوجه باجافزار Nevada مکانهایی است که از فرآیند رمزگذاری کنار میگذارد. معمولاً گروههای باجافزاری روسیه و کشورهای مستقل مشترکالمنافع را هدف قرار نمیدهند. اما در مورد این باجافزار، این فهرست آلبانی، مجارستان، ویتنام، مالزی، تایلند، ترکیه و ایران را نیز دربر میگیرد.

Payload این باجافزار از MPR.dll برای جمعآوری اطلاعات در مورد منابع شبکه استفاده کرده و دایرکتوریهای مشترک را به Queue رمزگذاری اضافه میکند. به هر درایو، از جمله درایوهای مخفی، یک حرف الفبا اختصاص پیدا میکند و تمام فایلهای این درایوها نیز به Queue اضافه میشوند.

پس از این مرحله، رمزگذار بهعنوان یک سرویس نصب شده و سپس سیستم مورد نقض امنیتی قرار گرفته با راهاندازی مجدد ،وارد واحد Safe Mode ویندوز با اتصال فعال به شبکه میشود.

قفلکننده با استفاده از الگوریتم Salsa20 بهمنظور تسریع رمزگذاری، روی فایلهای بزرگتر از ۵۱۲ کیلوبایت رمزگذاری متناوب اجرا میکند.

فایلهای اجرایی، DLL، LNK، SCR، URL، و INI در فولدرهای سیستمی ویندوز و Program Files کاربر از رمزگذاری کنار گذاشته میشوند تا از غیرقابل Bootشدن میزبان جلوگیری شود.

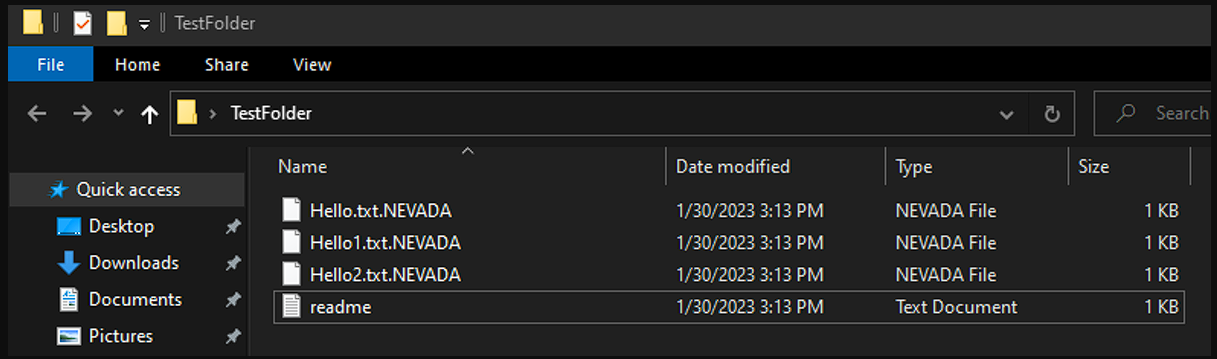

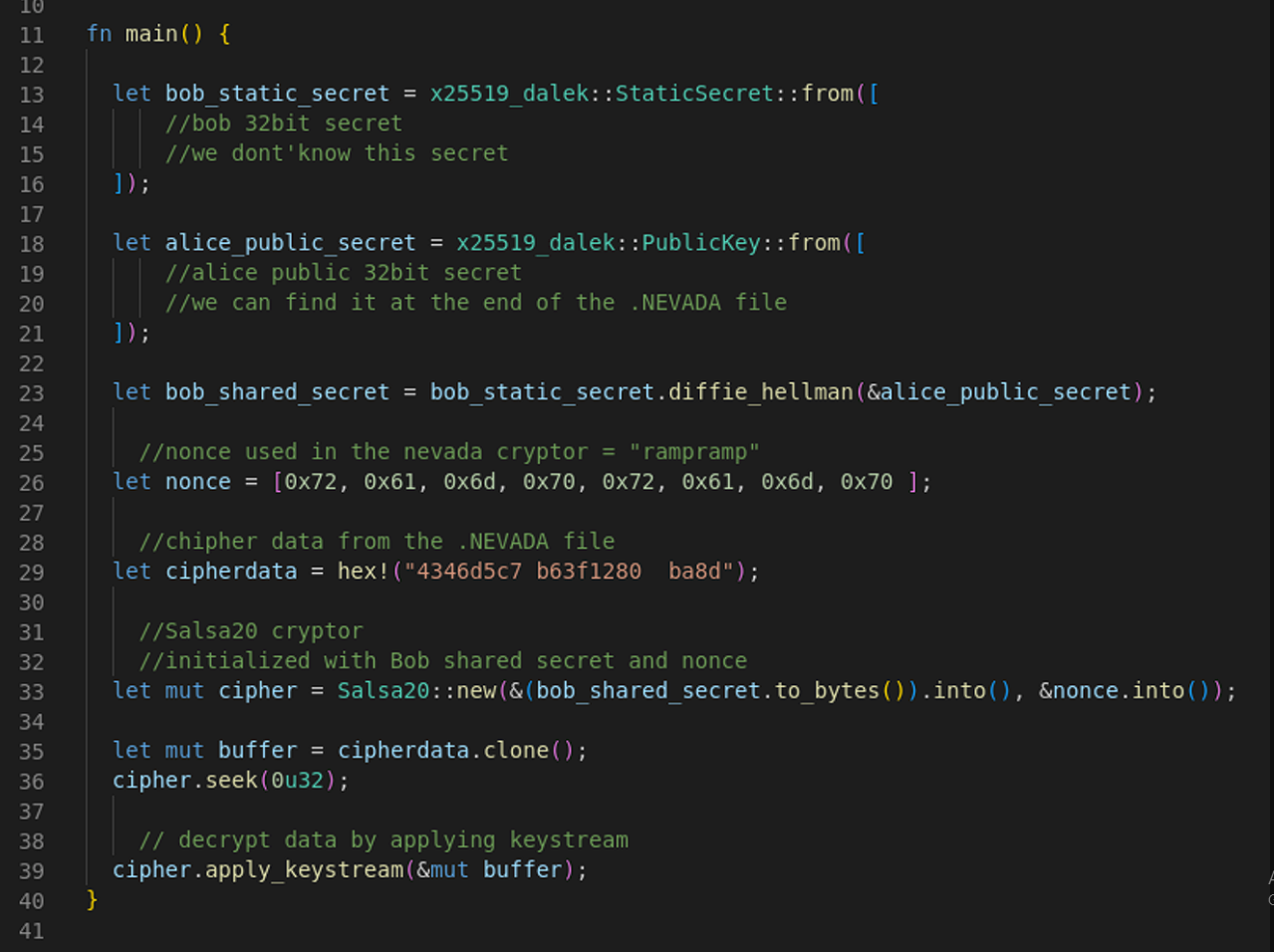

به فایلهای رمزگذاری شده پسوند .NEVADA اضافه میشود و در هر فولدر یک یاداشت باج قرار میگیرد که به قربانی پنج روز فرصت میدهد تا خواستههای عوامل تهدید را برآورده کند، در غیر این صورت دادههای دزدیدهشدهی او، در وبسایت نشت اطلاعات باجافزار Nevada منتشر خواهد شد.

یاداشت باجگیری باجافزار Nevada

هدف قرار دادن سیستمهای VMware ESXi

نسخهی مخصوص لینوکس/VMware ESXi باجافزار Nevada همان الگوریتم رمزگذاری را به کار میبرد که در گونهی مخصوص به ویندوز استفاده شده است (Salsa20). این نسخه بر یک متغیر ثابت تکیه میکند، رویکردی که پیش از این در باجافزار Petya مشاهده شده است.

این نقص امنیتی که بهعنوان CVE-2021-21974 ردیابی میشود، ناشی از یک مشکل سرریز پشته در سرویس OpenSLP است که میتواند توسط عوامل تهدید تایید نشده در حملات با پیچیدگی کم، مورد سوء استفاده قرار گیرد.

رمزگذار لینوکس همان سیستم رمزگذاری متناوب را دنبال میکند و تنها فایلهای کوچکتر از ۵۱۲ کیلوبایت را رمزگذاری میکند.

طبق یافتههای محققان، احتمالاً به دلیل یک Bug در نسخهی لینوکس، باجافزار Nevada از تمامی فایلهایی که بین ۵۱۲ کیلوبایت و ۱.۲۵ مگابایت هستند رد میشود.

قفلکنندهی لینوکس از آرگومانهای زیر پشتیبانی میکند:

- -help > راهنما

- -daemon > ایجاد و راهاندازی سرویس Nevada

- -file > رمزگذاری یک فایل خاص

- -dir > رمزگذاری یک فولدر خاص

- -esxi > از کار انداختن تمام دستگاههای مجازی

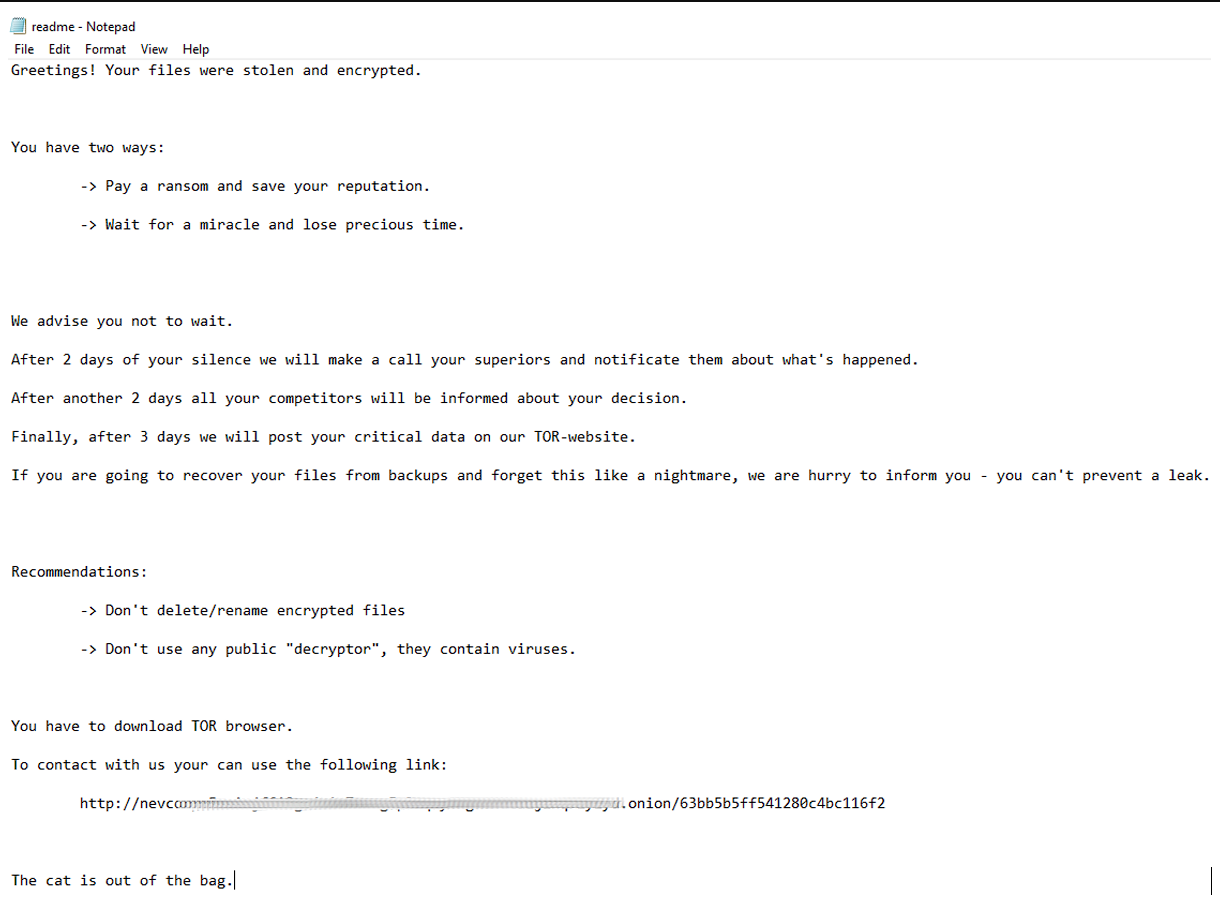

روی سیستمهای لینوکس، کلید عمومی در انتهای فایل رمزگذاری شده در قالب یک ۳۸ بایت اضافه ذخیره شده است.

شباهتهای این باجافزار با Petya تا باگهای اجرای رمزگذاری پیش میرود. این باگها میتوانند پس گرفتن کلید اختصاصی را ممکن سازند که امکان بازیابی دادهها بدون پرداختن باج را ایجاد میکند.

«برای بازیابی دادههای رمزگذاری شده توسط باجافزار Nevada باید کلید اختصاصی B و کلید عمومی A که به انتهای فایل اضافه میشوند، Nonce مورد استفاده برای Salsa20 و اندازهی فایل و الگوریتم به کار رفته برای انتخاب Stripeهایی که رمزگذاری میشوند (که ممکن است اندازهگیری یا تخمین زده شوند) را داشته باشیم.»

نمونهی اولیهی ساختگی یک رمزگشا

باجافزار Nevada همچنان درحال تشکیل شبکهی اعضا و واسطههای دسترسی اولیهی خود بوده و به دنبال هکرهای ماهر است. اوپراتورهای باجافزار Nevada در حال خرید دسترسی به Endpointهای در معرض خطر و به کار گماشتن یک تیم پسااستخراج متعهد برای اجرای نفوذ مشاهده شدهاند. محققان هشدار دادند که این تهدید به نظر به رشد خود ادامه خواهد داد و باید به دقت پایش شود.

طبق تحقیقات فعلی، به نظر میرسد این کمپینهای حمله از آسیبپذیری CVE-2021-21974 سوء استفاده میکنند، که یک وصله برای آن از ۲۳ فوریه ۲۰۲۱ در دسترس است. اکیداً توصیه شده است که این وصله را در اسرع وقت اعمال کنید، اما سیستمهایی که وصله نشدهاند نیز باید اسکن شوند تا شاید نشانههایی از به خطر افتادن پیدا شود. برای مسدود کردن حملات ورودی، مدیران باید سرویس آسیبپذیر پروتکل موقعیت مکانی سرویس (SLP) را در هایپروایزرهای ESXi که هنوز بهروزرسانی نشدهاند، غیرفعال کنند.

CVE-2021-21974 بر سیستم های زیر تأثیر می گذارد:

- نسخههای ESXi 7.x قبل از ESXi70U1c-17325551

- نسخههای ESXi 6.7.x قبل از ESXi670-202102401-SG

- نسخههای ESXi 6.5.x قبل از ESXi650-202102101-SG