با توجه به اینکه چشمانداز برنامههای کاربردی و تهدیدات بهسرعت تکامل پیدا کردهاند، تأثیرشان روی بسیاری از سازمانها این بوده که بخش IT کنترل لازم را از دست داده است. ناتوانی زیرساخت امنیتی موجود و فایروالهای قدیمی در تمایز گذاشتن بین برنامههای کاربردی خوب یا مطلوب از برنامههایی که بد یا نامطلوب هستند، اکثر فروشندگان IT را مجبور میکند که یک رویکرد غیر منعطف مبتنی بر «همه یا هیچ» را نسبت به امنیت داشته باشند که در این رویکرد یا:

- موضع مسالمتآمیزی اتخاذ میکنند: رویکردی که از دسترسپذیری برنامههای کاربردی مهم اطمینان حاصل میکند، اما همچنین باعث احتمال وجود برنامههای کاربردی و تهدیدات ناخواسته روی شبکه سازمانی میشود.

- فقط «نه» میگویند تا سطح بالایی از امنیت حفظ شود، اما این کار ریسک محدود کردن چابکی و بهرهوری کسبوکار، بیگانه کردن کاربران و واحدهای کسبوکار و ایجاد یک خردهفرهنگ از فرایندهای Backdoor برای دور زدن کنترلهای امنیتی را ایجاد میکند.

اما IT به قابلیت کنترل جزئی و دقیق و فراهم کردن حفاظت عمیق در سطح برنامههای کاربردی مجزا نیاز دارد تا بتواند با اطمینان خاطر به درخواستهای قانونی از کسبوکار و کاربران نهاییاش پاسخ «بله» بدهد. متأسفانه، زیرساخت امنیت شبکه قدیمی نتوانسته است بهروز بماند و این عملکرد را ارائه دهد.

در این مقاله خواهیم دید که چشمانداز جدید تهدیدات و برنامههای کاربردی چگونه این دستگاههای فایروال قدیمی را فراتر از قابلیتشان در حفاظت از شبکههای امروزی به چالش کشیده است.

چه بلایی سر فایروالهای قدیمی آمد؟

در ابتدا فایروال مهمترین دستگاه امنیتی در شبکه محسوب میشد. اما چه اتفاقی افتاد؟ پاسخ به این سؤال کمی کلیشهای است، اما اینترنت همهچیز را عوض کرد. سالها پیش، اکثر فایروالها بهخوبی ترافیک داخل و خارج شبکههای سازمانی را کنترل میکردند. به این دلیل که ترافیک برنامه کاربردی عموماً رفتار مناسبی داشت. ایمیل معمولاً از طریق پورت ۲۵ جریان داشت، FTP به پورت ۲۰ اختصاص داده میشد و کل «وبگردی» به پورت ۸۰ مربوط میشد. همه طبق این قاعده رفتار میکردند که «پورتها + پروتکلها = برنامههای کاربردی» و فایروال همهچیز را تحت کنترل داشت. مسدود کردن یک پورت به معنای مسدود کردن یک برنامه کاربردی بود. ساده و راحت.

متأسفانه، اینترنت هرگز واقعاً ساده و راحت نبوده است و این موضوع اکنون از هر زمان دیگری روشنتر است. امروز، اینترنت مسئول حداقل ۷۰ درصد از ترافیک روی شبکه سازمانی است. و این محدود به وبگردی روی پورت ۸۰ نیست. معمولاً ۲۰ تا ۳۰ درصد از آن ترافیک SSL رمزگذاریشده روی پورت ۴۴۳ است. بدتر اینکه، انواعی از برنامههای کاربردی اینترنتی جدید وجود دارند که اصرار دارند قواعد خودشان را بسازند. آنها خود را با پروتکلهای دیگر میپوشانند، مخفیانه وارد پورتهایی میشوند که به آنها تعلق ندارد و خود را درون تونلهای SSL مدفون میکنند. خلاصهاش این است که عادلانه بازی نمیکنند.

تمام این برنامههای کاربردی ذاتاً برای کسبوکار ریسک دارند و برای تهدیدات جدیدی که میتوانند بهطور ناشناس از فایروال عبور کنند، نقش Host را بازی میکنند. درهمینحال، فایروال طوری سر جای خود مینشیند که انگار هیچ مشکلی وجود ندارد، چون هنوز طبق قواعدی بازی میکند که دیگر پابرجا نیستند.

فایروالهای مبتنی بر پورت دید ضعیفی دارند

ازآنجاییکه فایروالها بهصورت In-Line در نقاط اتصال حیاتی شبکه پیادهسازی میشوند، میتوانند تمام ترافیک را ببینند و منبع ایدهآلی برای فراهم کردن کنترل دسترسی جزئی و دقیق هستند. اما مشکل اینجا است که اکثر فایروالها «دوربین» هستند. آنها میتوانند شکل کلی مسائل را ببینند، اما از جزئیات دقیقتر اتفاقات بیخبرند. زیرا نحوهی عملکرد آنها از طریق استنتاج سرویس لایه برنامه کاربردی که جریانی از ترافیک به آن مربوط میشود برمبنای شماره پورت مورد استفاده در Header متعلق به Packet است و فقط به Packet اول در Session نگاه میکنند تا نوع ترافیکی که پردازش میشود را تعیین کرده و معمولاً عملکرد را بهبود بخشند. آنها به یک هنجار (نه یک الزام) تکیه میکنند که میگوید یک پورت بهخصوص با یک سرویس بهخصوص مطابقت دارد (مثلاً پورت ۸۰ TCP با HTTP مطابقت دارد). درنتیجه، آنها همچنین در تمایز بین برنامههای کاربردی متفاوتی که از پورت یا سرویس یکسانی استفاده میکنند ناتوان هستند.

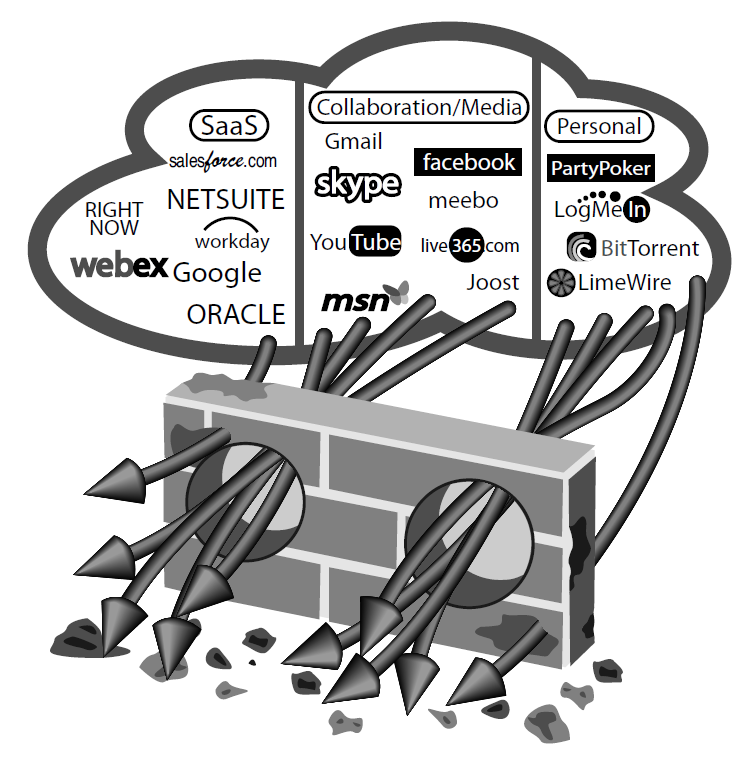

شکل ۱-۳: فایروالهای مبتنی بر پورت نمیتوانند برنامههای کاربردی را ببینند یا کنترل کنند

نتیجه این است که فایروالهای مبتنی بر پورت قدیمی دیگر کور شدهاند. علاوه بر اینکه این فایروالها نمیتوانند تکنیکهای گریز متداول مثل Port Hopping، Protocol Tunneling و استفاده از پورتهای غیراستاندارد را مدنظر قرار دهند، قابلیت دید و هوش لازم را ندارند تا تشخیص دهند که کدام ترافیک شبکه

- با برنامههای کاربردی تطبیق دارد که یک هدف قانونی در کسبوکار دارند

- با برنامههای کاربردی تطابق دارد که میتوانند یک هدف قانونی در کسبوکار داشته باشند، اما در یک Instance بهخصوص برای فعالیتهای غیرمجاز مورد استفاده قرار میگیرند

- باید مسدود شوند زیرا شامل بدافزار یا انواع دیگر تهدیدات هستند، حتی باوجوداینکه با فعالیتهای کسبوکار قانونی تطابق دارد

علاوه بر موارد دیگر، مدل کنترل آنها Coarse-Grained است. این فایروالها میتوانند ترافیک را مسدود کرده یا به آن اجازه عبور دهند، اما برای ایجاد یک پاسخ مناسب برای تمام برنامههای کاربردی «خاکستری» که سازمانها دوست دارند از آنها نیز پشتیبانی کنند، تنوعی ارائه نمیدهند؛ تنوعهایی مثل مجاز کردن برخی از عملکردهای خاص در یک برنامه کاربردی، مجاز کردن و همچنین اعمال Policyهای شکلدهنده به ترافیک، مجاز کردن اما همچنین اسکن کردن برای تهدیدات یا دادههای محرمانه یا مجاز کردن برمبنای کاربران، گروهها یا زمانهایی از روز.

همچنین باید توجه کرد که اکثر اقدامات متداول انجام شده برای رسیدگی به ناکارآمدیهای فایروالهای قدیمی کاملاً ناموفق بودهاند.

ایرادات قابلیتهای Bolt-On در فایروالهای قدیمی

بسیاری از تأمینکنندگان فایروالهای قدیمی سعی کردهاند که با استفاده از قابلیتهای بررسی عمیق Packet یا DPI طبیعتِ «دوربین» محصولات خود را اصلاح کنند. در ظاهر، اضافه کردن قابلیت دید و کنترل لایه برنامه کاربردی بدین شکل رویکردی منطقی به نظر میرسد. اما افزایش کارآمدی امنیتی که در اکثر مواقع بدست میآید بسیار ناچیز است، زیرا قابلیتهای جدید بهصورت Bolt-On اضافه میشوند، اما مبنای اصلی همچنان ضعیف است. بهعبارتدیگر، عملکردهای جدید اضافه میشوند اما یکپارچهسازی نمیگردند و فایروال مبتنی بر پورت، بدون آگاهی نسبت به برنامه کاربردی همچنان برای دستهبندی ابتدایی کل ترافیک مورد استفاده قرار میگیرد. مشکلات و محدودیتهایی که این امر به وجود میآورد، عبارتاند از:

- برنامههای کاربردی که نباید روی شبکه باشند، به شبکه راه پیدا میکنند.

- هر چیزی که باید بررسی شود، لزوماً بررسی نمیشود. ازآنجاییکه فایروال نمیتواند بهطور دقیقی ترافیک برنامه کاربردی را دستهبندی کند، تصمیمگیری در مورد اینکه کدام Sessionها باید به موتور DPI منتقل شوند، تصمیم مطمئنی نخواهد بود.

- مدیریت Policy پیچیده میشود. قواعد در مورد نحوهی رسیدگی به برنامههای کاربردی مجزا عملاً به بخش DPI محصول محدود میشود که خودش بهعنوان بخشی از Policy کنترل دسترسی سطح بالاتر یا خارجی عمل میکند.

- عملکرد ناکافی موجب کاهش سطح امنیتی میشود. استفاده ناکارآمد از منابع سیستم و عملکرد سنگین برای CPU و حافظه در لایه برنامه کاربردی فشار زیادی روی پلتفرم زیرین ایجاد میکند. برای رسیدگی به این مسئله، ادمینها فقط میتوانند بهطور انتخابی قابلیتهای فیلترینگ پیشرفته را پیادهسازی کنند.

نقش راهکارهای امنیتی مکمل

در طول این سالها، سازمانها تلاش کردهاند که با پیادهسازی انواعی از راهکارهای امنیتی مکمل که معمولاً به شکل تجهیزهای مستقل هستند، نواقص فایروالهای خود را جبران کنند. سیستمهای پیشگیری از نفوذ، Gatewayهای آنتیویروس، محصولات فیلترینگ وب و راهکارهای مخصوص برنامه کاربردی (مثل یک پلتفرم مجزا برای امنیت پیامرسانی فوری) فقط چند مورد از گزینههای محبوب هستند. متأسفانه نتیجه بهطور ناامیدکنندهای مشابه نتیجهی رویکرد DPI است.

هر آنچه که باید بررسی شود، بررسی نمیشود زیرا این کمککنندگان به فایروال یا نمیتوانند کل ترافیک را ببینند و یا روی همان دستهبندیهای مبتنی بر پروتکل و پورت حساب میکنند که در فایروالهای قدیمی جواب ندادهاند و یا برای مجموعه محدودی از برنامههای کاربردی پوشش فراهم میکنند. با توجه به اینکه قواعد کنترل دسترسی و الزامات بازرسی روی چندین کنسول پخش شدهاند و شامل چندین مدل Policy هستند، مدیریت Policy به چالش بزرگتری تبدیل میشود. عملکرد نیز همچنان یک مسئلهی بزرگ است، حداقل در مورد اینکه موجب میزان تأخیر کل بالایی میشود.

و ضربهی نهایی چیزی نیست جز: پراکندگی دستگاه. درحالیکه راهکارها یکی پس از دیگری به شبکه اضافه میشوند، شمار دستگاهها، میزان پیچیدگی و هزینه کلی مالکیت همگی افزایش پیدا میکنند. مجموعه قابلتوجهی از هزینههای عملیاتی مکرر مثل قراردادهای حفظ و نگهداری یا پشتیبانی، اشتراک محتوا و هزینهی امکانات (نیرو، تهویه و فضا)، علاوه بر هزینههایی مثل هزینههای لازم برای بهرهوری IT، آموزش و مدیریت فروشنده به هزینه سرمایه برای خود محصولات و تمام زیرساخت پشتیبانی ضروری اضافه میشوند. درنتیجه تلاش ما تا حدی هزینهبر و ناکارآمد خواهد بود که امکان پایداری نخواهد داشت.

IPS قدیمی برای مقابله با تهدیدات دنیای امروز مناسب نیست

سیستمهای پیشگیری از نفوذ یا IPS حملاتی را که روی آسیبپذیریهای موجود در سیستمها و برنامههای کاربردی تمرکز دارند، شناسایی و مسدود میکنند. برخلاف سیستمهای IDS که صرفاً روی هشداردهی تمرکز دارند، سیستمهای IPS باید بهصورت In-Line پیادهسازی شوند تا بهطور فعال حملاتی را که شناسایی میشوند مسدود کنند. یکی از قابلیتهای اصلی IPS توانایی رمزگشایی پروتکلها با هدف اعمال دقیقتر Signatureها است. این امر به Signatureهای IPS این امکان را میدهد که به بخشهای بهخصوصی از ترافیک اعمال شوند و درنتیجه درصد مثبتهای کاذب را که معمولاً در سیستمهای فقط بر پایه Signature تجربه میشوند، کاهش میدهد. باید توجه شود که اکثر ارائههای IPS از پورت و پروتکل بهعنوان اولین بخش دستهبندی ترافیک استفاده میکنند که با توجه به فرار بودن برنامههای کاربردی امروز میتواند منجر به خطا در شناسایی برنامه کاربردی شود. ازآنجاییکه سیستمهای IPS عموماً روی حملات تمرکز دارند، معمولاً همراه با یک فایروال بهعنوان یک تجهیز مجزا یا با ترکیب یک فایروال و IPS پیادهسازی میشوند.

IPS با این هدف طراحی شده است که با استفاده از رویکرد «پیدایش کن و نابودش کن» تهدیدات را متوقف کند و برای کنترل کردن برنامههای کاربردی طراحی نشده است. اما IPS حتی برای متوقف کردن تهدیدات نیز نقصهایی دارد.

با توجه به چشمانداز جدید برنامههای کاربردی و تهدیدات سازمانها در حال ارزیابی مجدد سیستمهای پیشگیری از نفوذ یا IPS قدیمی هستند. فروشندگان بزرگ IPS سعی دارند بین چند عنصر اساسی IPS تمایز قائل شوند:

- حفاظت از سرور و دیتاسنتر: در کل فقط چند تکنیک شناسایی و پیشگیری وجود دارد و اکثر محصولات IPS همه آنها را پوشش میدهند. این تکنیکها شامل شناسایی ناهنجاریهای پروتکل، تطبیق الگوی Stateful، شناسایی ناهنجاری به لحاظ آماری، تجزیهوتحلیل اکتشافی، مسدود کردن Packetهای نامعتبر یا ناهنجار، یکپارچهسازی IP (Defragmentation) و TCP Reassembly (ضد فرار یا Anti-Evasion) هستند. اکثر فروشندگان IPS همچنین از Signatureهای مقابل آسیبپذیری (نه Signatureهای مقابل Exploit) استفاده میکنند و حفاظت Server-to-Client را خاموش میکنند تا عملکرد بهبود یابد.

- تحقیق و پشتیبانی: این امر به میزان تحقیقات فروشندگان و سرعت آنها در کمک به سازمانها برای حفاظت از خودشان در مقابل حملات و آسیبپذیریهای جدید برمیگردد. تلاشهای زیادی توسط تیمهای تحقیقاتی فروشندگان IPS صورت میگیرد و با اینکه تفاوتهایی هم وجود دارد، بخش قابلتوجهی از تحقیقات چندین شرکت مورد اعتماد در صنعت برونسپاری میشود. جنبهی دیگر حیاتی است؛ فارغ از اینکه چه کسی تحقیق را انجام میدهد، آیا فروشنده میتواند بهروزرسانیهای بهموقعی را ارائه دهد تا از مشتریان در مقابل تهدیدات نوظهور حفاظت گردد؟

- عملکرد: سازمانها مشخصاً نسبت به مشکلات عملکرد IPS حساس هستند. مطالعات اخیر تأخیر ترافیک یا برنامه کاربردی و پهنای باند یا عملکرد را نگرانیهای بزرگی دانست که موجب میشوند سازمانها IPS را بهصورت Out-of-Band پیادهسازی کنند. واضح است که پاسخ دادن به انتظارات سازمان در مورد توان عملیاتی و میزان تأخیر برای بسیاری از مشتریان در اولویت است.

اما همراه با بالغ شدن سیستمهای دفاعی، حملات نیز تکامل پیدا میکنند. با توجه به اینکه سیستمهای شناسایی و پیشگیری از نفوذ مثل فایروالها مبتنی بر تکنیکهای قدیمی هستند که نسبتاً بهخوبی شناخته شدهاند، حملات جدید میتوانند نقاط ضعف شناختهشده را Exploit کنند، از جمله:

- تهدیدات ناشی از برنامههای کاربردی: توسعهدهندگان تهدیدات هم بهعنوان هدف و هم مسیر حمله از برنامههای کاربردی استفاده میکنند. برنامههای کاربردی برای هر دو روش زمین حاصلخیزی محسوب میشوند. برخی از تهدیدات ناشی از برنامههای کاربردی بهخوبی شناختهشدهاند (مثلاً بسیاری از تهدیداتی که روی شبکههای اجتماعی حرکت میکنند مثل Koobface، Boface و Fbaction) اما برخی از این تهدیدات بهخوبی شناخته و درک نشدهاند (مثل Mariposa که از MSN Messenger استفاده میکند و برنامههای کاربردی اشتراک فایل P2P). درهرصورت، برای مهاجمین بسیار راحتتر است که از برنامههای کاربردی سواری بگیرند و حملهی خود را با Client آغاز کنند.

- مسیرهای تهدید رمزگذاریشده: تکنیک مهم دیگری که تهدیدات از آن استفاده میکنند، رمزگذاری است. درحالیکه سالها است پژوهشگران امنیتی هشدار دادهاند که رمزگذاری میتواند توسط تهدیدات مختلف مورد استفاده قرار بگیرد، حملات رمزگذاریشده هنوز نیاز به یک مجرا دارند و اینجاست که برنامههای کاربردی متمرکز بر کاربر وارد میشوند. کاربران بهسادگی فریب میخورند و روی لینکهای رمزگذاریشده کلیک میکنند (کاربران خیلی زیادی هنوز فکر میکنند که HTTPS به معنای «امن» است) و این امر میتواند موجب شود که تهدیدات رمزگذاریشده از سیستمهای دفاعی سازمان عبور کنند. انجام این روش روی شبکههای اجتماعی روزبهروز سادهتر میشود، زیرا سطح اعتماد در آنها بهشدت بالا است. مبهمسازی از طریق فشردهسازی، مسیر حملهی بسیار مشابهی است؛ IPS قدیمی نمیتواند فشردهسازی را از بین ببرد و درنتیجه نمیتواند محتوای فشردهسازی شده را اسکن کند.

نکتهی مشترک در اینجا سطح کنترل موردنیاز برای پیشگیری از این تهدیدات جدیدتر است؛ از جمله کنترل کردن برنامههای کاربردی و محتوا، Unzip کردن محتوا برای پیدا کردن تهدیدات و رمزگشایی SSL که همگی فراتر از کاربردهای قدیمی IPS هستند. با وجود تمام تلاشی که انجام شده است تا IPS از IDS (سیستمهای شناسایی نفوذ) فراتر رود، یکی از محدودیتهای بزرگ IPS این است که همچنان یک مدل امنیتی منفی محسوب میشود و معماری آن نیز به همان صورت است. به عبارت ساده، IPS از مدلی برمبنای «پیدایش کن و نابودش کن» پیروی میکند که برای انواع کنترلهای ضروری جهت رسیدگی به بسیاری از تهدیدات جدیدی که برنامههای کاربردی با آنها روبهرو میشوند خوب کار نمیکند. همچنین این مدل نمیتواند به معماری و پلتفرمی برسد که توانایی رمزگشایی و دستهبندی کل ترافیک را داشته باشد.

نحوهی کار مدل امنیتی مثبت این است که صریحاً تمام ارتباطاتی که بیخطر، مناسب یا ضروری هستند را مجاز میکند و دور هر چیزی غیر از این موارد را خط میکشد. نحوهی کار مدل امنیتی منفی این است که سعی میکند فقط ارتباطات و محتوای نامطلوب را دستهبندی کند و برای مواردی که مشخصاً مشکل دارند اقدام متقابلی را ترتیب میدهد.

سخنی در مورد نشت داده

برخی از بزرگترین اخبار در حوزه امنیت اطلاعات در طول دو سال گذشته به نشت دادههای سازمانی حساس یا محرمانه از طریق برنامههای کاربردی مربوط میشوند (مثلاً آژانسها و پیمانکاران دولت آمریکا، شرکتهای داروسازی و خردهفروشان). در اکثر مواقع برنامههای کاربردی که دادهها از آنها نشت کرده بودند، صراحتاً ممنوع بودند؛ متأسفانه امکان اعمال Policyهای آنها با فایروالهای قدیمی و IPS وجود نداشت. با توجه به این نقضهای امنیتی سطح بالا، جای تعجبی ندارد که سازمانها بهدنبال راهکار بهتری میگردند تا از این حوادث شرمآور پیشگیری شود.

مدیریت یکپارچه تهدیدات (UTM) رویکرد جدید به چالش امنیت مدرن

دستگاههای مدیریت تهدید یکپارچه یا UTM یک رویکرد جدید دیگر به چالشهای امنیتی مدرن، هستند. راهکارهای UTM زمانی متولد شدند که فروشندگان امنیتی افزونههای پیشگیری از نفوذ و آنتیویروس را به فایروالهای خود متصل کردند تا هزینه پیادهسازی را کاهش دهند. محصولات UTM عملکرد بهتری نسبت به دستگاههای مستقل دارند و با یکپارچهسازی چندین عملکرد در یک دستگاه کار مشتری را ساده میکنند

مزیت اصلی راهکار UTM این است که معمولاً بهخوبی میتواند به مشکلات مربوط به پراکندگی دستگاه رسیدگی کند. به جای اینکه تمام اقدامات متقابل «کمککننده» بهعنوان دستگاههای مجزا پیادهسازی شوند، با UTM همگی در یک بستهی فیزیکی واحد قرار میگیرند.

UTM بومی شرکت امنپردازان کویر چه مزایایی دارد؟

نصب و پیکربندی UTM بومی شرکت امنپردازان کویر با نام تجاری APK Gate، برای مشتریان خود علاوه بر بهرهمندی از قابلیتها و ویژگیهای مورد انتظار برای یک محصول UTM، با مفهوم NGFW، منافع زیر را به دنبال خواهد داشت.

سطح حفاظت یا میزان کنترلهای مورد نیاز برای برقراری امنیت شبکه میبایست متناسب با ارزش داراییهای سازمان در نظر گرفته شود، تا مدیریت بهینه در منابع مالی صورت پذیرفته و بازدهی مناسبی حاصل گردد. شرکت امنپردازان کویر فروش محصول APK Gate را به همراه خدمات مشاوره و نیازسنجی ارائه مینماید تا ضمن ارائه مشاورههای لازم برای دستیابی به این مهم، محصولی درخور و متناسب با نیازها و دغدغههای مشتری خریداری گردد. در ضمن در صورت تمایل به خرید تجهیزات مشابه خارجی، مشاورههای لازم برای معرفی و مقایسه برندهای مختلف و ارائه مدل پیشنهادی انجام خواهد شد.

برنامهریزی و آزمایش محتاطانه قبل از استقرار محصول امنیتی به منظور اطمینان از نحوه عملکرد محصول در شبکه، بسیار حیاتی است. با انتخاب UTM بومی APK Gate امکان نصب و راهاندازی رایگان محصول در شبکه کارفرما به صورت پایلوت در مدت زمان ۴۵ روزفراهم بوده تا قابلیتها و عملکرد بهینه محصول برای مشتری محرز گردد.

به کارگیری کارشناسان متخصص و ایجاد مجموعه مهارتهای مورد نیاز برای توسعه محصول باکیفیت و پشتیبانی قدرتمند آن بسیار حائز اهمیت میباشد. نصب و پیکربندی UTM بومی APK Gate، حس خوب اعتماد را برای مشتریان به دنبال خواهد داشت تا لذت کار با محصول بومی و دریافت خدمات توسعه، اجرا و پشتیبانی سریع کارشناسان مجرب و متخصص را تجربه نمایند.

در صورت تمایل به کسب اطلاعات بیشتر، درخواست دمو یا مشاوره، نسبت به تکمیل فرم مورد نظر اقدام فرمایید.