هکرها درحال هدف گرفتن وبسایتها با استفاده ازآسیبپذیری Zero-Day در پرستاشاپ هستند و از یک زنجیره آسیبپذیری ناشناس استفاده میکنند تا اجرای کد را انجام دهند و در صورت امکان اطلاعات پرداخت مشتری را به سرقت ببرند.

پسازاینکه مشخص شد حملات سایبری این پلتفرم را هدف گرفتهاند، تیم پرستاشاپ یک هشدار اضطراری صادر کرد و از ادمینهای ۳۰۰۰۰۰ فروشگاه که از نرمافزارش استفاده میکنند خواست که وضعیت امنیتی خود را بررسی کنند. این آسیبپذیری که بهصورت فعال Exploit میگردد، با شناسهی CVE-2022-36408 ردیابی میشود.

جزئیات حمله با استفاده از آسیبپذیری Zero-day در پرستاشاپ

حمله با هدف گرفتن یک ماژول یا یک نسخه پلتفرم قدیمیتر که نسبت به Exploitهای SQL Injection آسیبپذیر است، آغاز میشود. تا کنون تیم پرستاشاپ مشخص نکرده است که این نقصها کجا قرار دارند و هشدار داده است که ممکن است نقض امنیتی نیز به دلیل یکی از اجزای Third-Party ایجاد شده باشد.

بیانیه امنیتی پرستاشاپ میگوید: «ما باور داریم که مهاجمین، فروشگاههایی را هدف قرار میدهند که از نرمافزارها یا ماژولهای قدیمی و ماژولهای Third-Party آسیبپذیر استفاده میکنند یا یک آسیبپذیری وجود دارد که هنوز کشف نشده است.»

هکرها برای انجام این حمله یک درخواست POST را به یک Endpoint آسیبپذیر میفرستند و پسازآن یک درخواست GET بدون پارامتر به Homepage ارسال میشود که در دایرکتوری Root، یک فایل blm.php میسازد. به نظر میرسد فایل blm.php یک Web Shell است که به عوامل تهدید امکان اجرای دستورات را روی سرور از راه دور میدهد.

در بسیاری از موارد مشاهده شده، مهاجمین با استفاده از این Web Shell یک فرم پرداخت جعلی را به صفحهی تسویهحساب فروشگاه فرستاده (Inject کرده) و جزئیات کارت پرداخت مشتریان را به سرقت بردهاند. پس از حمله، عاملان تهدید از راه دور رد پای خود را پاک کردند تا صاحب سایت متوجه نشود که دچار نقض امنیتی شده است.

بهروزرسانی امنیتی منتشرشده

اگر مهاجمین به پاکسازی مدارک جرم دقت نکرده باشند، شاید ادمینهای سایت دچار نقض امنیتی بتوانند مدخلهایی را در لاگهای دسترسی سرور وب پیدا کنند که نشانههایی از نقض امنیتی در آن دیده شود.

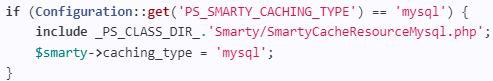

نشانههای دیگر نقض امنیتی شامل اصلاحات فایل برای اضافه کردن کد مخرب به آن و فعالسازی MySQL Smarty cache storage است که نقش بخشی از زنجیرهی حمله را ایفا میکند. این ویژگی بهطور پیشفرض غیرفعال است، اما پرستاشاپ شواهدی را مبنی بر اینکه مهاجمین بهطور مستقل آن را فعال کردهاند، مشاهده کرده است؛ پس پیشنهاد میشود که در صورت عدم نیاز آن را حذف کنید.

برای این کار باید فایل config/smarty.config.inc.php را در فروشگاه پیدا کرده و خطهای زیر را حذف کنیم.

درنهایت باید تمام ماژولهای مورد استفاده را به آخرین نسخهی در دسترس بهروزرسانی کنیم و بهروزرسانی امنیتی پرستاشاپ که بهعنوان نسخهی ۱.۷.۸.۷ منتشر شده است را اعمال کنیم.

این اصلاح امنیتی برای کسانی که هنوز میخواهند از ویژگی قدیمی MySQL Smarty Cache Storage استفاده کنند، این ویژگی را در مقابل تمام حملات Code Injection تقویت میکند. اما باید توجه داشت که اگر سایتی دچار نقض امنیتی شده باشد، اعمال این بهروزرسانی امنیتی مشکلی را برطرف نمیکند.

به نظر میرسد که این حمله روی پرستاشاپ نسخههای ۱.۶.۰.۱۰ یا جدیدتر و نسخههای ۱.۷.۸.۲ یا جدیدتر درصورتیکه ماژولهای آسیبپذیر نسبت به SQL Injection مثل Wishlist 2.0 0 تا ۲.۱.۰ را اجرا کنند، تأثیر میگذارد.