CVE-2022-41040 (Microsoft Exchange Server Elevation of Privilege Vulnerability)

- شناسه: CVE-2022-41040

- Platform & Service: Microsoft Exchange

- CVSSv3: 8

- فوریت: High

CVE-2022-41082 (Microsoft Exchange Server Remote Code Execution Vulnerability)

- شناسه: CVE-2022-41082

- Platform & Service: Microsoft Exchange

- CVSSv3: 8

- فوریت: High

آسیبپذیری CVE-2022-41040 یک آسیبپذیری Zero-Day SSRF در سرورهای Microsoft Exchange است. این آسیبپذیری به مهاجم اجازه می دهد تا آسیبپذیری Microsoft Exchange Server Remote Code Execution با CVE-2022-41082 را از راه دور فعال کند. این نقص دارای امتیاز CVSS 8.8 از ۱۰ است. نقص دوم، CVE-2022-41082، یک آسیب پذیری RCE است که می تواند از راه دور توسط یک مهاجم تأیید شده مورد سوء استفاده قرار گیرد. این آسیبپذیری شبیه ProxyShell است که در سال ۲۰۲۱ توسط Orange Tsai کشف شد. امتیاز CVSSv3 برای این آسیب پذیری ۸.۸ است.

مایکروسافت در ابتدا اقداماتی را برای سرورهای Exchange منتشر کرد زیرا تاکنون هیچ Patch رسمی منتشر نکرده است. با این حال، یک هفته بعد از منتشر شدن راهکارهای پیشنهادی مایکروسافت، محققان امنیتی تشخیص دادند که اقدامات ارائه شده کافی نیست. پس از آن، مایکروسافت راه حل جدیدی برای کاهش آسیبپذیریهای ProxyNotShell تا انتشار Patch رسمی به اشتراک گذاشت که در ادامه به آن میپردازیم.

راهکار رفع آسیبپذیری حیاتی ProxyNotShell

مایکروسافت راه حل جدیدی را برای کاهش آسیبپذیریهای حیاتی ProxyNotShell (CVE-2022-41040 و CVE-2022-41082) در ADE منتشر کرده است تا از مشتریانی که از سرورهای Microsoft Exchange استفاده میکنند، محافظت کند.

مایکروسافت توصیه کرده است که ماژول URL Rewrite را در سرورهای Exchange فعال کنید. علاوه بر این، مایکروسافت توصیه میکند که پورت های ۵۹۸۵ و ۵۹۸۶ برروی بستر HTTP و HTTPS مسدود گردد زیرا پورتهای ذکر شده برای اجرای PowerShell از راه دور استفاده میشود، که در به حداقل رساندن سطح حمله نیز در نظر گرفته میشود.

اگر از Exchange Server EMS (2016 & 2019) استفاده میکنید، بهترین روش برای رفع مشکل، اضافه کردن یک Rule در مسیر زیر است:

IIS Manager -> Default Web Site -> URL Rewrite -> Actions

این Rule تمام الگوهای شناخته شده را مسدود کرده و سیستم شما را از حملات خارجی محافظت مینماید.

در ۴ اکتبر ۲۰۲۲، مایکروسافت Rule جدید URL Rewrite را به روز کرد، که به کاربران Exchange Server توصیه می شود یکی از سه گزینه زیر را بررسی و انتخاب کنند:

- Enable the Exchange Emergency Mitigation Service (EEMS) on Exchange Server 2016 & 2019

- Connect the Exchange Server to the Internet and run the EOMTv2 script with the updated URL Rewrite rule

- Update the URL Rewrite rule in IIS Manager

گزینه ۱: Enable the Exchange Emergency Mitigation Service (EEMS) on Exchange Server 2016 & 2019

برای کاربران Exchange Server 2016 و Exchange Server 2019 که سرویس Exchange Emergency Mitigation (EEMS) را فعال کردهاند، مایکروسافت URL Rewrite را منتشر کرد که به طور خودکار با یک قانون بازنویسی URL بهبودیافته فعال شده است.

گزینه ۲: Connect the Exchange Server to the Internet and run the EOMTv2 script with the updated URL Rewrite rule

مایکروسافت قانون بهبود یافته URL Rewrite را در اسکریپت EOMTv2 به روز کرده است. اسکریپت EOMTv2 روی سرورهای Exchange متصل به اینترنت که بهروزرسانی خودکار برروی آنها تنظیم شده است بهروزرسانیشده و بهعنوان نسخه ۲۲.۱۰.۰۳.۱۸۲۹ نشان داده میشود.

توصیه میشود هنگام اتصال سرورهای Exchange خود به اینترنت، اسکریپت EOMTv2 را اجرا کنید و مطمئن شوید که EEMS غیرفعال باشد.

گزینه ۳: Update the URL Rewrite rule in IIS Manager

این رشته جدید .*autodiscover\.json.*Powershell.* را با رشته قدیمی .*autodiscover\.json.*\@.*Powershell.* در URL Rewrite جایگزین کنید.

نحوه کاهش خطر آسیبپذیریهای حیاتی ProxyNotShell

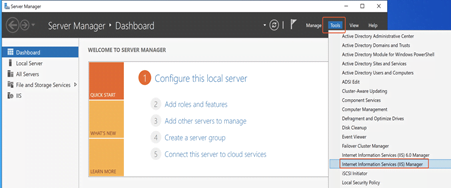

۱- در منوی Server Manager به مسیر زیر مراجعه کنید

Tools –> Internet Information Services (IIS) Manager

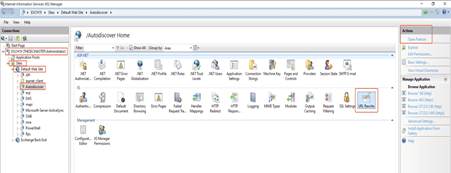

۲-سپس ‘URL Rewrite’ feature for ‘Autodiscover’ under ‘Default Web Site’ in IIS Manager را باز کنید

در IIS Manager، به Hostname بروید که یک نمونه مثال ذکر شده است.

(This this sample – EXCH19) –> Sites –> Default Web Site –> Autodiscover.

URL Rewrite را در زیر IIS انتخاب کنید.

در قسمت سمت راست، بر روی Open Feature در زیر Actions کلیک کنید.

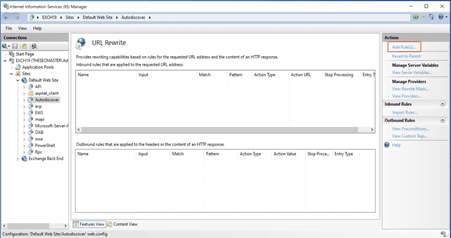

۳- برروی URL Rewrite، روی Add Rule(s) در زیر Actions کلیک کنید تا یک Rule Inbound جدید ایجاد کنید.

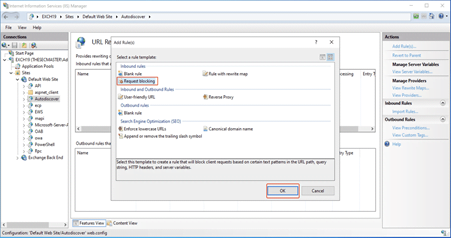

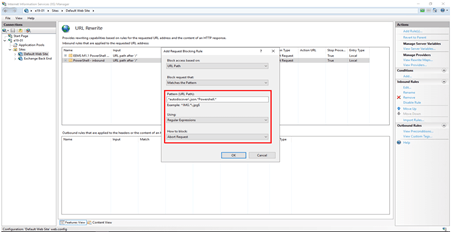

۴- یک Rule جدید برای Request Blocking اضافه کنید.

در پنجره Add Rule(s) ، Request Blocking را در زیر Inbound Rules انتخاب کنید که یک Rule برای مسدود کردن درخواستهای مشتری بر اساس الگوهای متنی خاص در URL Path ، Query String ، HTTP Headers و متغیرهای سرور ایجاد میکند. برای ادامه روی OK کلیک کنید.

۵- الگوی (Path URL) را در Request Blocking Rule بروزرسانی کنید

در پنجره Add Request Blocking Rule، رشته.*autodiscover\.json.*Powershell.* را بروز کنید. عبارت Regular Expression را در قسمت Using انتخاب کنید. Abort Request را در قسمت How To Block انتخاب کنید و سپس روی OK کلیک کنید.

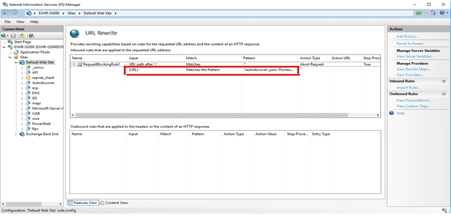

۶- شرایط Inbound Rules را با الگوی .*autodiscover\.json.*Powershell.* ویرایش کنید.

در صفحه URL Rewrite،RequestBlockingRule1 را گسترش دهید و Rule را با الگوی.*autodiscover\.json.*Powershell* انتخاب کنید و روی Edit در زیر Conditions کلیک کنید.

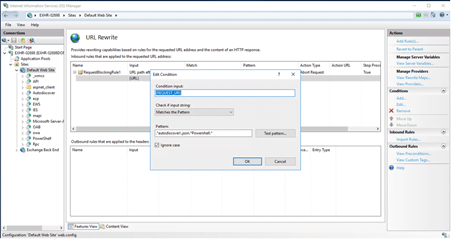

۷-بروزرسانی ورودی شرط از {URL} به {REQUEST_URI}

در صفحه Edit Condition، Condition input را از {URL} به {REQUEST_URI} تغییر دهید و روی Ok کلیک کنید.

آسیبپذیریهای حیاتی ProxyNotShell با شناسههای CVE-2022-41040 و CVE-2022-41082 در Microsoft Exchange Server برای افزایش سطح حمله زنجیرهای شدهاند. اگر مهاجم از اولی سوء استفاده کند، می تواند دومی را نیز مورد سوء استفاده قرار دهد. این سوء استفاده مهاجم را قادر می سازد تا اجرای بدافزار را پردازش کند یا حتی کنترل کاملی بر سیستم آسیبدیده داشته باشد. برای جلوگیری از این سوء استفاده، دانستن راه حل جدید که به توضیح آن پرداختیم برای کاهش آسیب پذیری های ProxyNotShell بسیار مهم است.

مایکروسافت پیشنهاد میکند تا در صورت امکان برای جلوگیری از نفوذ تا زمان انتشار Patch امنیتی پایدار برای این آسیب پذیری از Publish کردن Microsoft Exchange خود برروی اینترنت خودداری کنید.