محققان امنیت سایبری از سویهی باجافزاری پیچیده و سریعی به نام Rorschach پرده برداشتند که پیش از این ثبت نشده بود. Check Point Research در گزارش جدیدی اعلام کرد: «چیزی که باجافزار Rorschach را نسبت به سایر سویههای باجافزار برجسته میسازد، میزان بالای سفارشیسازی و ویژگیهای فنی منحصربهفرد آن است که پیش از این در باجافزار دیگری مشاهده نشده است. در واقع، باجافزار Rorschach از نظر سرعت رمزگذاری یکی از سریعترین سویههای باجافزاری است که تاکنون مشاهده شده».

طبق مشاهدات این شرکت امنیت سایبری، این باجافزار علیه شرکتی در آمریکا که نام آن فاش نشده، به کار بسته شده است و هیچ نوع برندسازی یا همپوشانی که آن را به عاملان باجافزاری شناختهشده مرتبط سازد یافت نشده است.

با این حال، تحلیل بیشتر کد منبع باجافزار Rorschach شباهتهایی با باجافزار Babuk، که در سپتامبر ۲۰۲۱ نشت شده بود، و LockBit ۲.۰ را آشکار ساخت. به علاوه، یادداشت باجگیری که برای قربانیان ارسال شده بهنظر از یادداشتهای Yanluowang و DarkSide الهام گرفته است.

جالب توجهترین جنبهی نفوذ این باجافزار استفاده از تکنیکی با عنوان DLL Side-loading برای بارگذاری Payload باجافزار است، روشی که بهندرت در چنین حملاتی به کار میرود. این رویداد نشانگر پیچیدگی جدیدی در رویکردهای اتخاذشده توسط گروههای دارای انگیزههای مالی، برای اجتناب از شناسایی شدن است.

گفته میشود این باجافزار با سوء استفاده از Cortex XDR Dump Service Tool (cy.exe) متعلق به Palo Alto Network برای بارگذاری جانبی یک Library با عنوان winutils.dll اجرا میشود.

ویژگی منحصر به فرد دیگر این باجافزار قابلیت سفارشیسازی بالای آن و استفاده از فراخوان سیستمی مستقیم برای دستکاری فایلها و دور زدن سازوکارهای دفاعی است.

باجافزار Rorschach وظیفهی Terminate کردن فهرست از پیش تعریف شدهای از سرویسها، حذف کردن Shadow Volumeها و نسخههای پیشتبان، پاک کردن Log رویدادهای ویندوز بهمنظور از بین بردن هرگونه رد فارنزیک، غیرفعال کردن فایروال ویندوزو حتی حذف کردن خودش پس از تکمیل عملیات را دارد.

به گفتهی Check Point و شرکت امنیت سایبری کرهای AhnLab که پیشتر در ماه فوریه به اشتباه آلودگی زنجیرهای را به DarkSide نسبت داده بودند، تکثیر داخلی باجافزار از طریق تهدید کنترلر دامین و ایجاد Group policy حاصل میشود.

این باجافزار، مانند سایر سویههای بدافزار مشاهده شده و مورد استفاده، با بررسی زبان سیستم، به دستگاههایی که در کشورهای مستقل مشترک المنافع مستقر هستند حمله نمیکند.

محققان جیری وینوپال، دنیس یاریزاده، و گیل گکر توضیح دادند: «باجافزار Rorschach از طرح رمزنگاری هیبریدی بسیار اثرگذار و سریعی استفاده میکند که الگوریتمهای curve25519 و eSTREAM cipher hc-128 را برای رمزگذاری ترکیب میکند».

این فرایند به گونهای طراحی شده که به جای کل فایل، تنها بخش خاصی از محتوای فایل اصلی را رمزگذاری کند و روشهای بهینهسازی کامپایلر اضافهای بهکار میبندد که آن را به اهریمنی سریع تبدیل میکند.

در پنج آزمون مجزا که Check Point در محیطی کنترلشده اجرا کرد، باجافزار Rorschach بهطور میانگین ۲۲۰.۰۰۰ فایل را طی چهار دقیقه و سی ثانیه رمزگذاری کرد. از سوی دیگر LockBit 3.0 حدود هفت دقیقه زمان برد.

به گفتهی محققان « توسعهدهندگان آن تکنیکهای جدید ضد تحلیل و فرار دفاعی را برای جلوگیری از شناسایی و سختتر کردن تحلیل و کاهش اثرات آن برای نرمافزارهای امنیتی و محققان اجرا کردند».

«بهعلاوه، به نظر میرسد باجافزار Rorschach برخی از بهترین ویژگیهای برخی از باجافزارهای پیشتازی که آنلاین نشت کردهاند را با یکدیگر ادغام کرده است. علاوه بر توانایی خود تکثیرکنندگی Rorschach، این مورد نیز سطح حملات باجگیری را بالا میبرد».

این یافتهها درحالی است که Fortinet FortiGuard Labs دو خانواده باجافزار نوظهور به نام PayMe100USD که بدافزار قفلکنندهی فایل مبتنی بر پایتون است و Dark Power که به زبان برنامهنویسی Nim نوشته شده است را شرح داد.

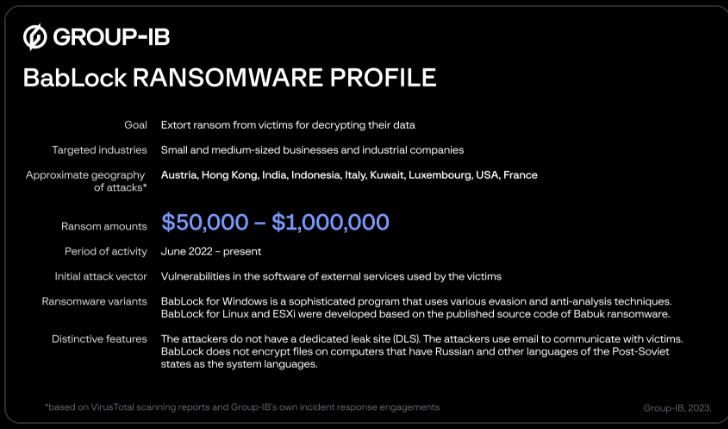

مشاهده حملات(یا BabLock) در آسیا، اروپا و خاورمیانه

Group-IB مستقر در سنگاپور اعلام کرد حملات باجافزار Rorschach را شناسایی کرده است که شرکتهای کوچک و متوسط و سازمانهای صنعتی را در سرتاسر آسیا، اروپا و خاورمیانه هدف قرار میدهد.

این شرکت امنیت سایبری به دلیل شباهت کد منب

ع این باجافزار به Babuk و LockBit آن را BabLock نامگذاری کرده است. گفته میشود این باجافزار دست کم از ژوئن ۲۰۲۲ فعال است و توانایی حمله به سیستمهای ESXI و لینوکس را نیز دارد.

به گفتهی محققان Group-IB آندره ژدانوف و ولادیسلاو آزرسکی، نبود سایت نشت داده و درخواستهای باج نه چندان بالا که بین ۵۰.۰۰۰ و ۱.۰۰۰.۰۰۰ دلار آمریکا هستند، به این گروه امکان فعالیت مخفیانه و بدون جلب توجه میدهد.

در رویدادی که هدف آن شرکتی صنعتی در اروپا بود که نام آن فاش نشده، عامل تهدید از نقص اجرای کد از راه دوری که بر Zimbra Collaboration اثرگذار بود (CVE-2022-41352) برای کسب دسترسی اولیه استفاده کردند.

این حمله هیچ گونه نقل و انتقال غیرمجاز داده پیش از رمزگذاری به همراه نداشت و در عوض با تهدید به حملهی مجدد به شرکت در آینده و حذف کردن تمام دادهها از شبکههای آن، قربانی را مجبور به پرداخت میکرد.

بهگفتهی Group-IB همتای لینوکس این باجافزار یک باینری ELF 32 بیتی است که به زبان Go 1.18.3 نوشته شده است، درحالیکه گونهی ESXi برنامهای ۶۴ بیتی برای لینوکس با فرمت ELF است که با استفاده از GNU Compiler (GCC)، کامپایل شده است. هردو نسخه بر اساس کد منبع نشت شدهی باجافزار Babuk هستند.

محققان اظهار داشتند: «برای عاملان تهدید منطقیتر بود که از برنامهای سادهتر بر اساس Babuk برای رمزگذاری سیستمهای ویندوز استفاده کنند، اما آنها ترجیح دادند برنامهی پیچیدهتر مخصوص به خود را تولید کنند که بهطور کلی شبیه به سایر خانوادهها نیست».

Palo Alto Networks در بولتن اطلاعاتی که چهارم آوریل منتشر کرد، اعلام کرد که از سوءاستفادهی حملهها از Cortex XDR Dump Service Tool برای بارگذاری Rorschach payload آگاه است و افزود که این حملهها بر پلتفرمهای maxOS و لینوکس اثرگذار نیستند. همچنین انتظار میرود طی هفتهی آینده یک Patch برای رفع این مشکل منتشر شود.

بهگفتهی این شرکت امنیت سایبری «Cortex XDR Dump Service Tool (cydump.exe) که روی ویندوز در Cortex XDR agent گنجانده شده است، زمانی که از دایرکتوری نصب خود حذف شود، میتواند با استفاده از تکنیکی با عنوان DLL side-loading برای بارگذاری Dynamic Link Libraries (DLLs)های نامطمئن به کار رود».

«باجافزار Rorschach از یک کپی این ابزار و این تکنیک برای اجتناب از شناسایی شدن روی سیستمهایی که حفاظت کافی از نقاط پایانی ندارند استفاده میکند. زمانی که Cortex XDR agent روی ویندوز نصب باشد و فرایند Cortex XDR Dump Service Tool در حال اجرا از مسیر نصب باشد، امکان Side-load کردن DLLها با این تکنیک وجود ندارد».

منبع: Hackernews