سیستمهای مدیریت وقایع و امنیت اطلاعات یا SIEM هستهی تیمهای امنیتی بالغ هستند. در این مقاله در مورد اصول ابزار SIEM و آیندهی آن خواهیم خواند.

SIEM ابزاری است که به کاربر امکان مانیتورینگ ترافیک شبکه و فراهم کردن تجزیهوتحلیل Real-Time هشدارهای امنیتی ایجاد شده توسط برنامههای کاربردی را میدهد. مشکلات در SIEM متداول هستند و به همین خاطر این مطلب توضیح میدهد که چرا محصولات SIEM برای شناسایی تهدید پیشرفته حیاتی هستند، در مورد عبارات متداول در ابزار SIEM آگاهی بخشیده و ابزار و راهکارهای برتر SIEM را مورد بررسی قرار میمیدهد.

امنیت SIEM چیست؟

یک سیستم مدیریت وقایع و امنیت اطلاعات یا SIEM مبنای اکثر فرایندهای امنیتی در مرکز عملیات امنیت (SOC) مدرن است. استفاده از تکنولوژی SIEMدر زمان تحلیلگران امنیتی که باید چندین سیستم مختلف را مانیتور کنند صرفهجویی میکند و دادههای Log آنها را کنار هم قرار میدهد تا یک تصویر منسجم ایجاد شود.

امنیت SIEM به یکپارچهسازی SIEM با ابزار امنیتی، ابزار مانیتورینگ شبکه، ابزار مانیتورینگ عملکرد، سرورها و Endpointهای حیاتی و سیستمهای IT دیگر اشاره دارد. SIEMهمچنین Logها و دادههای رخداد را جمعآوری و تجزیهوتحلیل میکند و وقتی فعالیتی را شناسایی کند که شاید رخداد امنیتی باشد، هشدارهایی را ایجاد میکند.

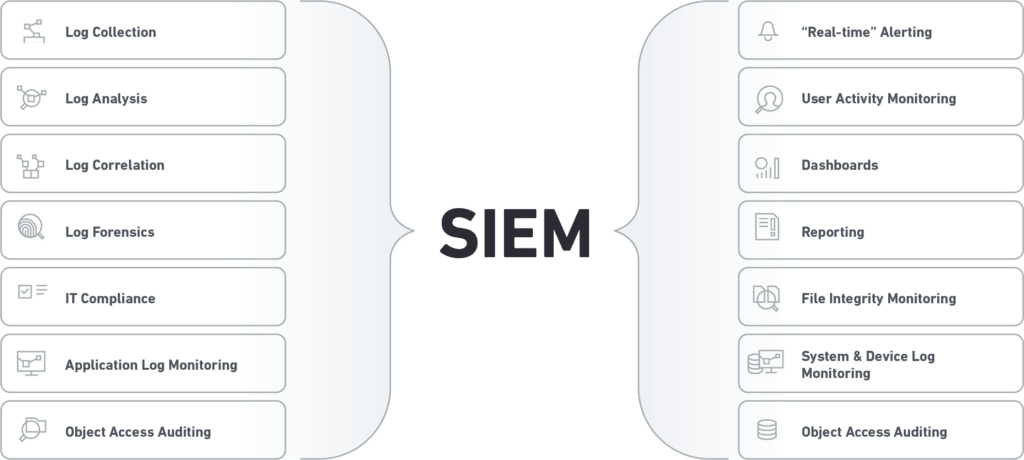

شکل ۱: ساختار SIEM و امنیت SIEM

ابزار SIEM چیست و چگونه کار میکند؟

راهکار مدیریت وقایع و امنیت اطلاعات (SIEM) ابزاری است که میتوان برای هشداردهی متمرکز، Logging و تطبیقپذیری از آن استفاده کرد. ابزار SIEM میتواند دادههای جمعآوری شده را همبسته کند تا ساختار لازم برای هشدارها و رویدادها در بین سیستمهای مختلف ایجاد گردد.

مجموعه ابزار SIEM با جمعآوری و تجمیع Logها، گزارشها و هشدارها از تمام ابزار و راهکارهای امنیتی کار میکنند. سپس این اطلاعات را در یک مکان متمرکز ارائه میدهند و قابلیت دید را بهبود بخشیده و تجزیهوتحلیل حادثه و واکنش به آن را تسریع میکنند.

راهکارهای SIEM چرخهای سه مرحلهای را طی میکنند:

- جمعآوری داده: Logهای داده از دستگاهها، برنامههای کاربردی، سیستمها و ابزار امنیتی موجود جمعآوری میشوند.

- تجمیع داده: ابزار SIEM دادهها را برای تجزیهوتحلیل عادیسازی و دستهبندی میکند. دستهبندی میتواند شامل مبدأ کاربر، اطلاعات اعتباری مورداستفاده، سیستمهایی که مورد دسترسی قرار گرفتهاند و فرایندهای طی شده باشد.

- تجزیهوتحلیل داده: دادههای دستهبندی شده تجزیهوتحلیل میشوند و با قواعدی که رفتار مورد قبول را تعریف میکنند مقایسه میشوند. اگر تشخیص داده شود که رویدادی مشکوک است، هشداری به تیم امنیتی ارسال میشود.

روند تکامل امنیت ابزار SIEM

تحلیلگران سه نسل از قابلیتها و تکنولوژیهای امنیتی SIEM را شناسایی کردهاند:

- نسل اول SIEMها که در سال ۲۰۰۵ معرفی شدند سیستمهای مدیریت لاگ و مدیریت رخداد که قبلاً جدا از هم بودند را ترکیب میکنند. مقیاس دادههایی که آنها میتوانند پردازش کنند و پیچیدگی هشدارها و تصویرسازیهایی که ایجاد میکنند محدود است.

- نسل دوم SIEMها برای رسیدگی به Big Data یعنی حجمهای زیادی از Logهای تاریخی (Historical) آمادگی بیشتری داشت. چنین SIEMهایی میتوانند دادههای لاگ تاریخی را با رویدادها و دادههای Real-Time از Feedهای هوش تهدیدات همبسته کنند.

- نسل سوم SIEMها که در سال ۲۰۱۷ توسط Gartner معرفی شده است، قابلیتهای قدیمی SIEM را با دو تکنولوژی جدید ترکیب میکند که عبارتاند از تجزیهوتحلیل رفتار کاربر و موجودیت یا UEBA که برای ایجاد یک مبنای رفتاری کاربران یا سیستمهای IT و شناسایی ناهنجاریها از یادگیری ماشین استفاده میکنند. این امر شامل هماهنگسازی، خودکارسازی و پاسخگویی در امنیت (SOAR) است که میتواند به تحلیلگران کمک کند بهسرعت حوادث را بررسی کرده و ابزار امنیتی را فعالسازی کنند تا پاسخ به حادثه خودکارسازی شود.

در طول دو دهه گذشته، SIEMها خودشان را بهعنوان یک زیرساخت قدرتمند و کارآمد برای بسیاری از تیمهای امنیتی اثبات کردهاند. در همین حال، SIEMها بسیار گرانقیمت هستند، پیادهسازی و استفاده از آنها چالشبرانگیز و توسعه آنها دشوار است. در ابتدا SIEMها فقط گزینهای برای سازمانهای امنیتی بزرگ و بالغ بودند.

نسلهای جدید تکنولوژی به این چالشها پاسخ دادهاند؛ بدینصورت که استفاده از آنها سادهتر است، نیازمند منابع کمتری هستند و از Storage کمهزینه استفاده میکنند. راهکارهای امنیت SIEM همچنین بهعنوان یک سرویس در Cloud و از طریق ارائهکنندهی خدمات امنیتی یا MSSPها ارائه میشوند که چندین گزینه پیادهسازی را برای تعدیل هزینه و سادگی استفاده ارائه میدهند.

اهمیت استفاده از ابزار SIEM

سازمانها برای موارد زیر از ابزار SIEM استفاده میکنند:

- مدیریت و نگهداری Log

- مانیتورینگ امنیت و پاسخ به حادثه مداوم

- مدیریت پروژه

- اعمال و نقض پالیسی

- تطبیق به الزامات دولتی مثل HIPAA، PII، NERC، SOX، COBIT 5، PCI و FISMA.

بهرهگیری از SIEM چه اهمیت دیگری دارد؟ اگر در سازمان نقض امنیتیای اتفاق بیافتد، مدیران امنیت باید قادر باشند جوابی برای توضیح اتفاق داشته باشند.

بسیاری از سازمانها ابزار SIEM را پیادهسازی میکنند تا از دادههای حساس حفاظت شود و از این فرایند حفاظتی مدرک داشته باشند؛ زیرا یک ممیزی ناموفق میتواند نتایج بسیار مخربی داشته باشد، از جمله از دست رفتن کارمندان و کسبوکار و جریمههای سنگین.

ارزش ابزار SIEM در چیست؟

همبستگی رویدادهای امنیتی

ابزار SIEM مجموع تمام دادههای بدست آمده از ویژگی مدیریت لاگ خود را تجزیهوتحلیل میکند تا نشانههایی از نفوذ یک تهدید یا نقض امنیتی داده پیدا کند. مثلاً یک لاگین ناموفق معمولاً نگرانکننده نیست. اما یک لاگین ناموفق از کاربری روی برنامههای کاربردی در محیط IT میتواند نشاندهندهی تهدیدی باشد. فقط از طریق امکانات ابزار SIEM میتوان رابطهی بین دادههای این برنامههای کاربردی را دید.

هوش تهدیدات

امکانات SIEM شامل اتصال به Feedهای هوش تهدیدات از جمله Feedهای Third-Party و ارائهدهندگان راهکارها است. Feedهای ایزوله معمولاً دادههای تهدید منحصربهفرد را نگهداری میکنند و استفاده از اطلاعات بسیاری از فیدها می تواند در استفاده بهینه از راه حل کمک کند.

هشدارهای امنیتی

ابزار SIEM باید بهطور متداول به تیم امنیتی در مورد تهدیدات احتمالی هشدار دهد که این شامل بروزرسانیهای داشبوردها، هشدارهای متنی و هشدارهای ایمیل است. اگر ابزار SIEM به تیم اطلاعرسانی نکند، ممکن است تهدیدی از دستشان در برود و روی سرور باقی بماند.

امکانات و قابلیتهای ابزار SIEM نسل جدید

اکنون ابزار SIEM یک تکنولوژی تثبیتشده است و نسل جدید SIEMها کاراییهای تازهای دارد:

تجزیهوتحلیل رفتار کاربر و موجودیت (UEBA):

SIEMهای مدرن با بهرهبرداری از روشهای یادگیری ماشین و هوش مصنوعی برای شناسایی و بررسی رفتارهای انسانی عادی و غیرعادی از همبستگی داده فراتر رفتهاند. این امر میتواند به سازمانها کمک کند که فعالیت مخرب، تهدیدات داخلی و کلاهبرداری را بهتر تشخیص دهند.

هماهنگسازی، خودکارسازی و پاسخگویی در امنیت (SOAR)

SIEMهای نسل جدید اکنون شامل سیستمهای پاسخ به حادثه خودکار هستند. برای مثال، SIEM میتواند یک هشدار را برای باجافزار شناسایی کند و پیش از اینکه هکر، دادهها را رمزگذاری کند، با انجام خودکار مراحل کنترل روی سیستمهای تحت تأثیر به هشدار پاسخ دهد.

نقش UEBA در امنیت SIEM مدرن

تجزیهوتحلیل رفتار کاربر و موجودیت (UEBA) دستهی جدیدی از راهکارهای امنیتی است که میتوانند مبنایی رفتاری را ایجاد کنند و ناهنجاریهایی را که ممکن است نشانهی حوادث امنیتی باشند شناسایی کنند. UEBA میتواند حوادث امنیتی را شناسایی کند که ابزارهای دیگر توانایی دیدن آنها را ندارند، زیرا به الگوهای از پیش تعریف شده یا قواعد همبستگی اتکا میکنند. راهکارهای نسل سوم SIEM بهصورت Built-in دارای UEBA هستند.

برخی از موارد کاربرد متداول SIEMها با تکنولوژی UEBA عبارتاند از:

- عاملان مخرب داخلی: یک حساب کاربری با دسترسی سطح بالا به سیستمهای IT که توسط صاحب حساب برای منفعت شخصی مورد سوءاستفاده قرار گیرد. حملات داخلی میتوانند بسیار مخرب باشند و بری اکثر ابزار امنیتی نامرئی هستند. UEBA مبنایی را برای رفتار هر کاربر ایجاد میکند و میتواند رویدادهای مشکوکی را که ممکن است نشاندهندهی نیت مخرب باشند شناسایی کند.

- نقض امنیتی داخلی: مهاجمی که کنترل یک حساب کاربری را بدست میگیرد و از آن استفاده میکند تا شناسایی، برنامهریزی یا حمله به سیستمهای سازمانی را انجام دهد. UEBAمیتواند تشخیص دهد که آن حساب کاربری رفتاری غیرعادی دارد و به کارمندان امنیتی اطلاع دهد.

- اولویتبندی حوادث و هشدارها: هشدارهای امنیتی ابزار SIEM بار سنگینی روی دوش تحلیلگران امنیتی هستند و خستگی از هشدارها چالش بزرگی است. UEBAمیتواند به کاهش سنگینی اولویتبندی هشدارها کمک کند. این راهکار هشدارها و سیگنالها را از ابزارهای مختلف با هم ترکیب میکند، هشدارها و حوادث را براساس میزان رفتارهای غیرعادی (امتیاز ریسک) ردهبندی میکند و لایههایی از دادههای متنی و محتوایی در مورد سازمان را اضافه میکند، مثلاً خدمات یا حسابهای کاربری که به دادههای حساس دسترسی دارند.

- پیشگیری از دست رفتن داده یا DLP: ابزار DLP، مثل SIEMهای قدیمی حجم بالایی از هشدارها را در مورد هر رویداد غیرعادی مربوط به دادههای حساس یک سازمان ایجاد میکنند. ابزار UEBA میتوانند با محاسبهی امتیاز ریسک با استفاده از داده از چندین ابزار هشدارهای DLP را اولویتبندی و تجمیع کنند تا مشخص گردد که چه رویدادهایی نشانگر رفتارهای غیرعادی هستند. UEBAهمچنین میتواند یک هشدار DLP را روی جدول زمانی حادثه قرار دهد و به معتبرسازی و بررسی حوادث کمک کند.

نقش SOAR در امنیت SIEM مدرن

سیستمهای هماهنگسازی، خودکارسازی و پاسخگویی در امنیت یا SOAR تکنولوژی جدید دیگری هستند که در کنار راهکارهای نسل سوم SIEM قرار گرفتهاند و قابلیتهای کلیدی زیر را دارند.

- هماهنگسازی: SOAR با راهکارهای امنیتی دیگر یکپارچهسازی میشود و به آنها توانایی بازیابی داده و انجام اقدامات پیشگیرانه را میدهد. برای مثال میتواند با استفاده از ابزار DNS برای بررسی مبدأ پیام، بررسی کند که آیا ارسالکنندهی ایمیل اعتبار بدی داشته است یا خیر.

- خودکارسازی – SOAR به کاربران این امکان را میدهد که Playbookهای امنیتی را تعریف کنند که درواقع جریانهای کاری عملیات امنیت هستند. وقتی که نوع شناختهشدهای از حادثه امنیتی رخ دهد، میتوان این Playbook را فعالسازی کرد و اقدامات لازم انجام خواهد گرفت، مثلاً اسکن کردن فایلی که بدافزار تشخیص داده شده و از بین بردن آن در Sandbox.

- مدیریت حادثه و همکاری: وقتی که یک SIEM هشدار امنیتی ایجاد کند، SOAR میتواند اطلاعات و شواهد متنی و محتوایی را اضافه کند تا به تحلیلگران در بررسی مساله کمک شود و با مرتب کردن اطلاعات در یک جدول زمانی، درک آن آسانتر شود.SOAR همچنین به تحلیلگران این امکان را میدهد که با همکاری یکدیگر بینشها یا دادههای جدیدی را که در طول بررسی خود کشف میکنند اضافه کنند.

ارزیابی و بررسی ابزار SIEM

پیشنهاد میشود که در هنگام ارزیابی ابزار SIEM مراحل زیر طی شود:

۱.بررسی ویژگیهای ابزار SIEM نسل جدید

راهکارهای امنیتی نسل سوم SIEM بیشترین ارزش را ارائه میدهند و همچنین هزینهی پیادهسازی و عملیاتی پایینی دارند. باید بررسی شود که آیا راهکار موارد زیر را ارائه میدهد یا خیر:

- UEBA – تجزیهوتحلیل پیشرفته برای مشخص کردن ناهنجاریهای رفتاری

- SOAR – خودکارسازی و هماهنگسازی پاسخ به حادثه

- داشبوردها و تصویرسازیها

- جستجو، Querying و اکتشاف داده منعطف

- حفظ دادهی بلندمدت و مقیاسپذیری نامحدود

- رابط کاربری شکار تهدید

۲. کدام نوع SIEM مناسب سازمان شماست؟

باید در نظر بگیریم که میخواهیم از کدام نوع راهکاری امنیتی SIEM استفاده کنیم که مناسب سازمان باشد:

- متنباز یا تجاری: ابزار متنباز هزینه اولیه کمتری دارند اما هزینه نگهداری آنها در طول زمان بیشتر است و قابلیتهای محدودتری دارند.

- ساختن یا خریدن – برخی از سازمانها با استفاده از ابزار متنبازی مثل ELK Stack (Elasticsearch، Logstash و Kibana) ابزار SIEM را میسازند. این امر نیازمند سرمایهگذاری جدی برای پیادهسازی، حفظ و نگهداری، تنظیم و یکپارچهسازی محتوای امنیتی است، زیرا ELK اصولاً یک زیرساخت مدیریت Log است نه یک سیستم امنیتی.

- داخلی یا مدیریتشده – میتوان بین چهار مدل پیادهسازی یکی را انتخاب کرد:

- Self-Hosted و Self-Managed (مدل قدیمی)

- Hostشده روی Cloud اما مدیریتشده بهصورت داخلی توسط کارمندان امنیتی

- Self-Hosted اما مدیریتشده با ترکیبی از کارمندان امنیتی داخلی و ارائهکنندگان خدمات امنیت مدیریتشده یا MSSP

- SIEM بهعنوان سرویسی در Cloud با مدیریت امنیتی Local

۳. ارزیابی هزینه کلی مالکیت یا TCO

ابزار SIEM یک زیرساخت پیچیده امنیتی است که تهیه و بهرهبرداری از آن میتوان هزینهبر باشد. بهطورکلی، SIEM شامل موارد بودجهای زیر است:

- موارد بودجهای CAPEX: لایسنسها، توسعه، آموزش، سختافزار و Storage.

- موارد بودجهای OPEX: تحلیلگران امنیتی که هشدارهای SIEM را مرور میکنند، به حفظ و نگهداری IT میرسند، یکپارچهسازی با سیستمهای IT جدید انجام میدهند و هزینه عملیاتی را بررسی میکنند.

در ادامه چندین توصیه برای تخمین دقیق TCO مربوط به یک پیادهسازی ابزار SIEM ارائه میگردد:

Licensing: مدل Licensing مورداستفاده توسط ابزار SIEM قابلدسترسی باید چک شود که معمولاً براساس جذب Volumeها یا سرعتها License میشوند. برخی از ورودیهای جدید به بازار قیمتگذاری مبتنی بر کاربر را ارائه میدهند که ممکن است هزینههای Licensing را محدود کند.

هزینهها و اندازهگیری سختافزار: امکانات SIEM شامل اتصال به Feedهای هوش تهدیدات از جمله Feedهای Third-Party و ارائهدهندگان راهکارها است. Feedهای ایزوله معمولاً دادههای تهدید منحصربهفرد را نگهداری میکنند و با استفاده از Feedهای بسیار میتوانند به کاربر کمک کنند بهترین استفاده را از راهکار خود ببرد.

هزینههای Storage: حتی در پیادهسازیهای SIEM مدیریتشده یا Cloud، معمولاً لازم است که در هنگام توسعه، هزینهی Storage پرداخت شود و هزینهای اضافی برای نگهداری دادههای تاریخی نیز پرداخت شود.

تحلیلگران داخلی: بزرگترین هزینهی عملیاتی یک ابزار SIEM زمانِ تحلیلگر است. سازمان باید مشخص کند که آیا دارای نیروی انسانی لازم برای بررسی هشدارهای SIEM هست یا خیر و اگر جواب خیر باشد، میتوان به برونسپاری به یک MSSP فکر کرد. SIEMهای مدرنی که شامل تکنولوژیهای UEBA و SOAR هستند، ممکن است هزینهی عملیاتی کمتری داشته باشند.

بهترین روشها برای پیادهسازی SIEM

شناختن دادههای خود

این امر شامل درک سایز، رفتار، بسامد و نوع دادههای لاگ پیش از پیادهسازی است. باید بدانیم که چه دادههایی در دسترس هستند و دادهها از کجا میآیند، از جمله سیستمها، سوئیچها و روترها؛ همچنین باید بدانیم که دادهها چگونه منتقل میشوند.

همچنین باید دلیل خود را برای پیادهسازی سیستم SIEM و هدف پروژه خود را مشخص کنیم. آیا استراتژی SIEM از عملیات روزانه پشتیبانی خواهد کرد؟ آیا برای امنیت و حفظ لاگها جهت شناسایی تهدیدات است؟ یا هدف از آن تطبیقپذیری است؟

ایجاد قواعد موردنیاز برای تطبیقپذیری

باید مشخص کنیم که کدام استانداردها و قواعد صنعتی قابل اعمال هستند و ابزار SIEM چگونه میتواند به ممیزیها و گزارشهای تطبیقپذیری کمک کند. باید مبنایی از قواعد همبستگی تعریف شود تا الزامات تطبیقپذیری ابتدایی مشخص گردد، اما این کافی نیست. بهتر است از ابزار SIEM نسل جدید، بهخصوص UEBA استفاده شود تا شناسایی تهدیدات بهتر انجام شود و حفظ و نگهداری تسهیل شود.

تقویت قواعد همبستگی با UEBA

قواعد همبستگی ابزار SIEM قدیمی فقط به دنبال چیزی میگردند که ما بگوییم. مهم است قواعدی تعریف گردد که شامل سناریوهای حملهی ابتدایی باشند، اما در امنیت امروز، قواعد محیطی برای تمام تهدیدات کافی نیستند. بهعلاوه، قواعد همبستگی منجر میشوند به بالا رفتن تعداد مثبتهای کاذب که روی تحلیلگران امنیتی فشار میگذارند.

پیشنهاد میشود که قواعد همبستگی و مانیتورینگ تعریف شوند تا معلوم شود که آیا مثبتهای کاذب زیادی ایجاد میکنند یا خیر. اگر اینطور بود، میتوان این قاعده را حذف کرده و از UEBA استفاده کرد تا مبنای رفتاری برای عملیات سیستمهای مربوطه ایجاد گردد و هرگونه ناهنجاری قابلتوجه نسبت به مبنا شناسایی شود. برای سناریوهای امنیتی که نمیتوان بهسادگی با قواعد آنها را توصیف کرد (مثل تهدیدات داخلی) از ابتدا باید از UEBA استفاده کنیم.