- شناسه: CVE-2022-42889

- Platform & Service: Apache

- CVSSv3: 8

- فوریت: Critical

آسیبپذیری حیاتی Text4Shell با شناسه CVE-2022-42889در کتابخانه Apache Commons Textَ این پلتفرم، امکان اجرای کدهای مخرب از راه دور (RCE) را برای مهاجم فراهم مینماید. بدین صورت که از فرآیند درونیابی متغیر موجود در Apache Commons Text بهرهمند شده و میتواند باعث تعریف پویا ویژگیها شود. برنامه های کاربردی سرور در برابر اجرای کد از راه دور (RCE) و تماس ناخواسته با سرورهای راه دور غیرقابل اعتماد آسیب پذیر هستند. لازم به ذکر است Apache Commons Text کتابخانهای است که برروی الگوریتمهای رشته (String) کار میکند.

این آسیبپذیری که با امتیاز ۹.۸ نیز ثبت نهایی شده است در نسخه ۱.۱۰.۰ بر طرف شده و بنیاد Apache تاکید بر بروزرسانی با اولویت بالا را دارد.

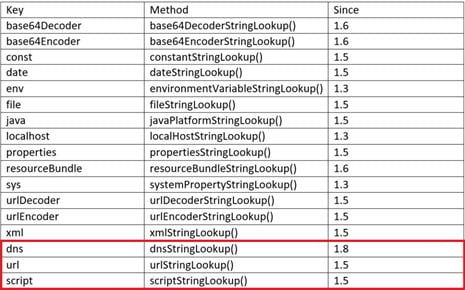

در پکیج Apache Commons Text تعدادی متد وجود دارد که این متدها در لیست زیر قابل مشاهده است. در این بین سه متد آخر را میتوان برای اجرای این آسیبپذیری استفاده کرد.

متدهای پکیج Apache Commons Text

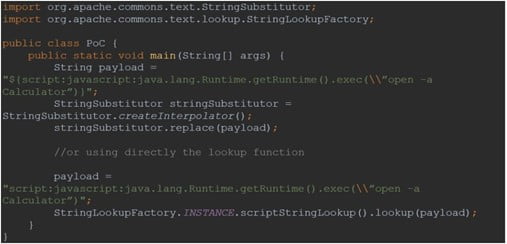

نمونهای از استفاده کردن از این متدها

برای استفاده از این آسیبپذیری، به راحتی میتوان به جای Query موجود در url زیر، Payload گذاشته شود و دسترسی از سیستم قربانی گرفته شود.

http://web.app/text4shell/attack?search=<query>

راهکار رفع آسیبپذیری آسیبپذیری حیاتی Text4Shell

به دلیل محبوبیت این پلتفرم و گستردگی سرویس در کنار دسترسی از طریق اینترنت، لطفا هرچه سریعتر بروزرسانی را انجام دهید.