تهدیدات سایبری حملاتی در مقابل یک سازمان هستند که ممکن است برای دستیابی به اهداف مختلفی مورد استفاده قرار بگیرند. یک مهاجم سایبری ممکن است سعی کند که اطلاعات حساس یک سازمان را به سرقت ببرد، توانایی آن سازمان را در فراهم کردن خدمات دچار اختلال کند یا اقدامات دیگری انجام دهد که به نوعی به سازمان آسیب میرسانند.

شرکتها از منابع مختلفی با تهدیدات سایبری مواجه میشوند، از مجرمان سایبری ساده گرفته که «Script Kiddies» نامیده میشوند تا عاملان تهدید بسیار پیچیده که جرایم سازمانیافته یا دولتها از آنها پشتیبانی میکنند. حملات سایبری میتوانند سود بسیاری برای مهاجم داشته باشند، دسترسی به اطلاعات ارزشمندی را فراهم کنند یا به مهاجم این امکان را بدهند که اهداف سیاسی خود را پیش ببرد.

انواع تهدیدات سایبری

درحالیکه شرکتها روزبهروز بیشتر به زیرساخت خود اتکا میکنند، قرار گرفتن آنها در معرض تهدیدات سایبری گسترش مییابد. معرفی رایانش ابری، دستگاههای موبایل، اینترنت اشیا و دستگاههای دیگر، مسیرهای حملهی زیادی را ساخته است که عامل تهدید سایبری از طریق آنها میتواند به سازمان حمله کند.

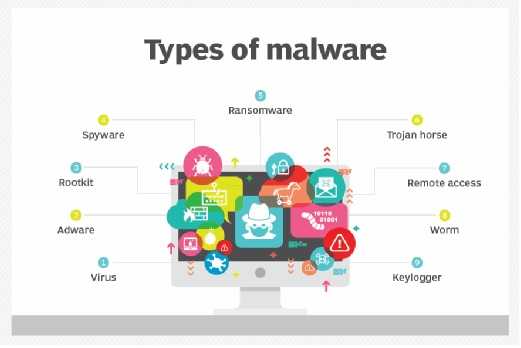

درنتیجه، چشمانداز تهدید گسترش قابلتوجهی داشته است. انواع اصلی تهدیدات سایبری که شرکتها امروز با آن مواجه هستند شامل بدافزار، مهندسی اجتماعی، برنامههای کاربردی وب، حملات زنجیرهی تأمین، حملات DoS و حملات Man-in-the-Middle هستند.

انواع تهدیدات سایبری: بدافزار

بدافزار یک نرمافزار مخرب است که میتواند برای دستیابی به اهداف مختلفی روی سیستم آلوده مورد استفاده قرار بگیرد. چند مورد متداول از این بدافزارها عبارتاند از:

- باجافزار: باجافزار با استفاده از یک کلید رمزگذاری که فقط مهاجم آن را میشناسد، فایلها را روی یک دستگاه آلوده رمزگذاری میکند. سپس اپراتور باجافزار در عوض کلید رمزگذاری که برای بازیابی داده ضروری است، از قربانی درخواست باج میکند. در سالهای اخیر، باجافزار بهعنوان یکی از متداولترین و پرهزینهترین تهدیدات سایبری برای سازمانها ظهور کرده است.

- Trojan Horse: بدافزار Trojan Horse وانمود میکند که نرمافزار سالمی است، مثلاً نسخهی رایگان یک نرمافزار ارزشمند. وقتی که قربانی Trojan را دانلود و روی رایانهی خود اجرا کند، Trojan عملکرد مخرب خود را انجام میدهد.

- Remote Access Trojan یا RAT: RATها نوعی از Trojan هستند که طراحی شدهاند تا بهعنوان نقطهی دسترسی برای حملات آینده مورد استفاده قرار بگیرند. وقتی که بدافزار روی رایانهی آلوده اجرا میشوند، برای مهاجم دسترسی از راه دور فراهم کرده و به او این توانایی را میدهد که بدافزارهای دیگری را دانلود کند، دادههای حساس را به سرقت ببرد و یا اقدامات دیگری انجام دهد.

- جاسوسافزار: جاسوسافزار بدافزاری است که برای جاسوسی و جمعآوری اطلاعات در مورد یک کاربر رایانهی آلوده طراحی شده است. ممکن است جاسوسافزار برای سرقت اطلاعات اعتباری کاربر، دادههای مالی و اطلاعات حساس و ارزشمند دیگر طراحی شود که مهاجم برای فروش یا استفاده در آینده از آنها استفاده کند.

- Cryptojacking: رمزارزهای Proof of Work یا PoW برای ایجاد بلاکهای جدید روی Blockchain از فرایندی به نام Mining استفاده میکنند که از لحاظ رایانشی پرهزینه است. بدافزارهای Cryptojacking با استفاده از قدرت رایانشی قربانی برای ایجاد بلاکها و کسب رمزارز برای قربانی، روی دستگاه آلوده عملیات Mining را انجام میدهد.

انواع تهدیدات سایبری: حملات مهندسی اجتماعی

حملات مهندسی اجتماعی از حقه، تهدید و شکلهای دیگر فریبکاری روانشناختی استفاده میکنند تا هدف را مجبور به کاری کنند که مهاجم میخواهد. برخی از مثالهای متداول تاکتیکهای مهندسی اجتماعی عبارتاند از:

- فیشینگ: حملات فیشینگ از تکنیکهای مهندسی اجتماعی استفاده میکنند تا دریافتکننده را فریب دهند که دست به اقدامی بزند که برای مهاجم سود دارد. پیامهای فیشینگ که از طریق ایمیل، رسانههای اجتماعی، برنامههای کاربردی ارتباطی سازمانی یا پلتفرمهای پیامرسانی دیگر ارسال میشوند معمولاً برای این طراحی شدهاند که هدف را فریب دهند تا روی یک لینک مخرب کلیک کند، ضمیمهی مخربی را باز کند یا اطلاعات حساسی مثل اطلاعات اعتباری لاگین را ارائه دهد.

- Spear Phishing: حملات Spear Phishing حملات فیشینگیg هستند که فرد یا گروه خاصی را هدف قرار میدهند و از اطلاعاتی در مورد هدفشان استفاده میکنند تا پیام فیشینگ خود را باورپذیرتر کنند. مثلاً یک ایمیل Spear Phishing به یک کارمند در بخش مالی ممکن است شبیه به یک صورت حساب پرداخت نشده از یکی از فروشندهها یا تأمینکنندگان قانونی شرکت باشد.

- Smishing: حملات Smishing حملات فیشینگیی هستند که با استفاده از پیامهای متنی SMS انجام میشوند. این حملات از ویژگیهای دستگاههای موبایل مثل استفادهی متداول از خدمات کوتاه کردن لینک (مثل bit.ly) و توانایی حرکت دادن موس روی یک لینک برای چک کردن مقصد آن در پیامهای SMS سوءاستفاده میکنند.

- Vishing: حملات Vishing میتوانند از بسیاری از تکنیکهای مشابه فیشینگ استفاده کنند، اما از پشت تلفن انجام میشوند. مهاجم سعی میکند که با هدف، صحبت کرده و او را مجاب کند که اقدامی را انجام دهد یا دادههای حساسی مثل اطلاعات کارت اعتباری یا اطلاعات اعتباری لاگین را ارائه دهند.

انواع تهدیدات سایبری: حملات برنامه کاربردی وب

برنامههای کاربردی وب بخش عظیمی از آسیبپذیریهای دیجیتال سازمان در برابر عموم را تشکیل میدهند. برخی از متداولترین و تأثیرگذارترین آسیبپذیریها با تأثیرگذاری بالا در برنامههای کاربردی عبارتاند از:

- حملات SQL Injection یا SQLI: SQL که در حین تعامل با یک دیتابیس مورد استفاده قرار میگیرد، دادهها و دستورالعملها را در هم میآمیزد، درحالیکه فقط با یک علامت ‘ یا ” از هم جدا میشوند. مهاجمین SQLI دادههایی را فراهم میکنند که از قصد ناهنجار شدهاند و در یک SQL Query مورد استفاده قرار میگیرند با این هدف که بخشی از دادههای فراهم شده توسط مهاجم بهعنوان یک دستور تفسیر شود و مهاجم بتواند اقداماتی که روی دیتابیس انجام میشود را کنترل کند.

- Remote Code Execution یا RCE: آسیبپذیریهای RCE مواردی هستند که به مهاجم امکان اجرای کد را روی سیستمی که برنامه کاربردی آسیبپذیر را میزبانی میکند، میدهند. مثلاً یک مهاجم ممکن است بتواند یک آسیبپذیری Buffer Overflow را Exploit کرده و دستورات مخرب خود را اجرا کند.

- Cross-site Scripting یا XSS: صفحات وب HTML این امکان را فراهم میکنند که اسکریپتها در دادهها کارگذاری شوند و محتوا و ساختار صفحهی وب تعریف گردد. حملات XSS میتوانند Injection، کنترل دسترسی یا آسیبپذیریهای دیگری را Exploit کنند تا اسکریپتهای مخربی درون یک صفحه وارد شوند. سپس هر زمانی که کاربری وارد صفحهای میشود این اسکریپتها اجرا میشوند و اینگونه مهاجم میتواند اطلاعات حساس (اطلاعات اعتباری لاگین، دادههای کارت پرداخت و غیره) را به سرقت برده یا کدهای مخربی را اجرا کند.

انواع تهدیدات سایبری: حملات زنجیرهی تأمین

حملات زنجیرهی تأمین ارتباط یک سازمان با اشخاص خارجی را Exploit میکنند. مهاجمین میتوانند با روشهای زیر از روابط مورد اعتماد سوءاستفاده کنند:

- دسترسی Third-Party: شرکتها معمولاً به Vendorها، تأمینکنندگان و افراد خارجی دیگر این امکان را میدهند که به محیطها و سیستمهای IT خود دسترسی داشته باشند. اگر یک مهاجم بتواند به شبکهی یک شریک معتمد دسترسی پیدا کند، خواهد توانست دسترسی قانونی آن شریک را به سیستمهای شرکت Exploit کند.

- نرمافزار خارجی مورد اعتماد: تمام شرکتها از نرمافزارهای Third-Party استفاده میکنند و در شبکههای خود اجازهی استفاده از آن را میدهند. مانند هک در SolarWinds، اگر مهاجمی بتواند کد مخرب یا یک بروزرسانی را درون نرمافزار Third-Party قرار دهد، آن کد مخرب ممکن است در محیط سازمان مورد اعتماد باشد و دسترسی به دادههای حساس و سیستمهای حیاتی را فراهم کند.

- کد Third-Party: تقریباً تمام برنامههای کاربردی کدها و Libraryهای Third-Party و متنباز را مورد استفاده قرار میدهند. این کد خارجی ممکن است شامل آسیبپذیریهایی مثل Log4j یا عملکرد مخربی با امکان Exploit شدن باشد که مهاجم آن را وارد کرده است. اگر برنامههای کاربردی یک سازمان به کدهای مخرب یا آسیبپذیر اتکا کنند، ممکن است در معرض حمله یا سوءاستفاده قرار بگیرند.

انواع تهدیدات سایبری: حملات DoS

حملات Denial of Service یا DoS برای ایجاد اختلال در دسترسپذیری یک سرویس طراحی شدهاند. حملات DoS متداول شامل موارد زیر هستند:

- حملات Distributed DoS یا DDoS: در یک حمله DDoS چندین دستگاه (معمولاً رایانههای آلوده یا منابع مبتنی بر Cloud) درخواستهای Spam زیادی را به یک سرویس ارسال میکنند. ازآنجاییکه یک برنامه کاربردی، سیستمی که آن را Host میکند و اتصالات شبکه آن همگی پهنای باند محدودی دارند، مهاجم میتواند این از این آستانهها عبور کرده و سرویس را برای کاربران قانونی از دسترس خارج کند.

- حملات Ransom DoS یا RDoS: در یک حملهی RDoS، مهاجم درخواست باج میکند تا حملهی DDoS را در مقابل سازمان انجام ندهد یا یک حملهی DDoS در حال انجام را متوقف کند. این حملات ممکن است کمپینهای مستقلی باشند یا با حملات باجافزاری ترکیب شوند تا مهاجم اهرم بیشتری برای باجگیری از قربانی داشته باشد.

- Exploitهای آسیبپذیری: ممکن است برنامههای کاربردی خطاهایی منطقی مثل آسیبپذیری Buffer Overflow داشته باشند و در صورت Exploit شدن، این امر میتواند موجب از کار افتادن آنها شود. اگر یک مهاجم این آسیبپذیریها را Exploit کند، میتواند یک حملهی DoS را در مقابل خدمات آسیبپذیر انجام دهد.

انواع تهدیدات سایبری: حملات MitM

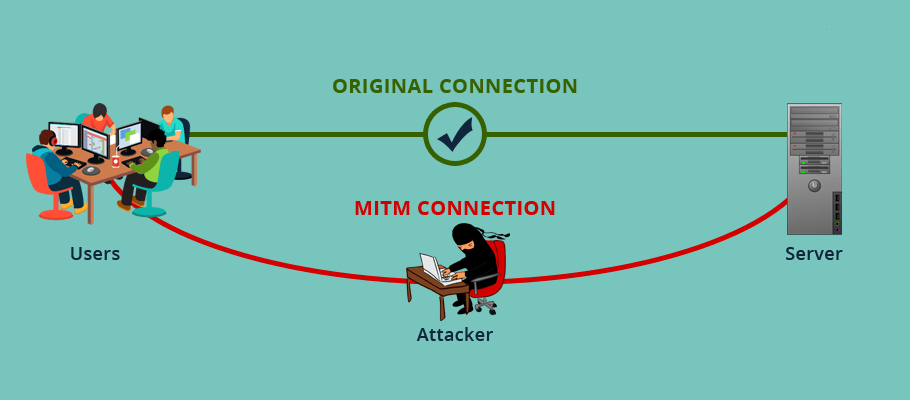

حملات Man-in-the-Middle یا MitM روی رهگیری ارتباطات تمرکز دارند. برخی از حملات MitM شامل موارد زیر هستند:

- حملات Man-in-the-Middle یا MITM: در یک حملهی MitM، مهاجم ترافیک بین مبدأ و مقصد را رهگیری میکند. اگر ترافیک با رمزگذاری و امضاهای دیجیتال حفاظت نشده باشد، مهاجم میتواند ترافیک رهگیری شده را بخواند و تغییر دهد.

- حملات Man-in-the-Browser یا MitB: در یک حملهی MitB مهاجم آسیبپذیریهای درون مرورگر کاربر را Exploit میکند تا کدهای مخربی را درون مرورگر کارگزاری کند. این کار به مهاجم اجازه میدهد که پیش از اینکه دادهها توسط کاربر دیده شوند یا به سرور ارسال شوند، دادهها را بخواند و تغییر دهد.

انواع راهکارهای امنیت سایبری

شرکتها با تهدیدات سایبری مختلفی مواجه هستند و مدیریت کارآمد ریسک سایبری نیازمند راهکارهای امنیت سایبری است که حفاظت جامعی را فراهم کنند. یک برنامه امنیت سایبری کارآمد نیازمند انواع راهکارهای امنیت سایبری زیر است:

- امنیت Cloud: درحالیکه شرکتها به سمت Cloud میروند، در معرض ریسکهای امنیتی جدیدی قرار میگیرند و راهکارهایی که برای محیطهای On-Premis طراحی شدهاند ممکن است نتوانند بهطور کارآمدی ریسک در Cloud را مدیریت کنند. راهکارهای امنیت Cloud مثل کارگزاران امنیت دسترسی Cloud یا CASB، راهکارهای امنیت بدون سرور و Container و راهکارهای امنیتی دیگر Cloud بهطور خاص برای پاسخ به این تهدیدات امنیتی Cloud طراحی شدهاند.

- امنیت شبکه: اکثر حملات سایبری روی شبکه اتفاق میافتند، شناسایی زودهنگام حملات و پیشگیری از اینکه به Endpoint یک سازمان برسند، تأثیرگذاری آنها را روی سازمان کاهش میدهد. یک فایروال نسل بعدی یا NGFW زیربنای یک استراتژی امنیت شبکه است و میتوان آن را برای مسدود کردن ترافیک از ورود به شبکهی سازمانی یا جابهجا شدن بین بخشهای مختلف یک شبکهی بخشبندیشده مورد استفاده قرار داد.

- امنیت برنامه کاربردی (AppSec): اکثر برنامههای کاربردی تولیدی حاوی حداقل یک آسیبپذیری هستند و برخی از این آسیبپذیری امکان Exploit شدن را دارند و ریسکهای قابلتوجهی را برای سازمان ایجاد میکنند. یکپارچهسازی راهکارهای AppSec در جریانهای کاری DevOps میتواند به شناسایی و اصلاح آسیبپذیریها پیش از اینکه وارد تولید شوند کمک کند و راهکارهای برنامه کاربردی وب و امنیت API میتوانند تلاش برای Exploit کردن برنامههای کاربردی آسیبپذیر را مسدود کنند.

- امنیت اینترنت اشیا یا IoT: دستگاههای IoT میتوانند با فعالسازی مانیتورینگ و مدیریت متمرکز دستگاههای متصل به اینترنت مزایای قابلتوجهی را برای سازمانها فراهم کنند؛ اما این دستگاهها معمولاً حاوی نقصهای امنیتی هستند. راهکارهای امنیتی IoT به مدیریت دسترسی به دستگاههای آسیبپذیر و حفاظت از این دستگاهها در مقابل Exploit شدن کمک میکنند.

- امنیت Endpoint: حفاظت از Endpointها در مقابل بدافزار و تهدیدات سایبری دیگر همیشه مهم بوده است، اما افزایش کار از راه دور باعث شده است که اکنون از هر زمان دیگری ضروریتر گردد. حفاظت در مقابل باجافزار، بدافزار، فیشینگ و تهدیدات سایبری دیگر برای امنیت Endpoint حیاتی است.

- امنیت موبایل: درحالیکه استفاده از دستگاههای موبایل برای کسبوکارها متداولتر میشود، عاملان تهدیدات سایبری بیشازپیش با حملات مخصوص این دستگاهها را هدف قرار میدهند. راهکارهای امنیت موبایل حفاظتی را در مقابل تهدیدات مخصوص به موبایل، مثل فیشینگ، برنامههای کاربردی مخرب و اتصال به شبکههای مخرب فراهم میکنند.