فایروال نسل بعدی یا NGFW یک تجهیز امنیتی است که ترافیک شبکه را پردازش کرده و قواعدی را اعمال میکند تا ترافیک مخرب را مسدود کند. فایروالهای نسل بعدی یا NGFWها نسخهی تکامل یافتهی فایروالهای قدیمی هستند و قابلیتهای آنها را گسترش میدهند. آنها تمام قابلیتهای فایروالهای قدیمی را دارند، اما قدرت بیشتر و ویژگیهای اضافهای نیز دارند.

برای شرح موضوع، دو آژانس امنیت فرودگاه را مثال میزنیم. یکی از این آژانسها بررسی میکند تا مطمئن شود که مسافران در لیست ممنوعیت پرواز نباشند، هویتهایشان با آنچه در بلیط ثبت شده تطبیق داشته باشد و به سمت مقصد درستی حرکت کنند. آژانس دوم، علاوه بر تمام این موارد، وسایل مسافران را هم بررسی میکند تا اطمینان حاصل کند که لوازم خطرناک و غیرمجاز نداشته باشند. آژانس اول فرودگاه را از تهدیدات مشهود حفاظت میکند؛ اما آژانس دوم تهدیداتی که کمتر مشهود هستند را هم شناسایی میکند.

فایروال عادی مثل آژانس امنیتی اول است: براساس اینکه دادهها کجا میروند، آیا بخشی از یک اتصال شبکهی قانونی هستند یا نه و اینکه از کجا آمدهاند، به دادهها (مسافران) اجازهی ورود میدهد یا آنها را منع میکند. فایروال نسل بعدی یا NGFW بیشتر مثل آژانس امنیتی دوم است: دادهها را در سطح عمیقتری بررسی میکند تا تهدیداتی را که ممکن است در ترافیک با ظاهر عادی مخفی باشند، شناسایی و مسدود کند.

فایروال نسل بعدی یا NGFW چه قابلیتهایی دارد؟

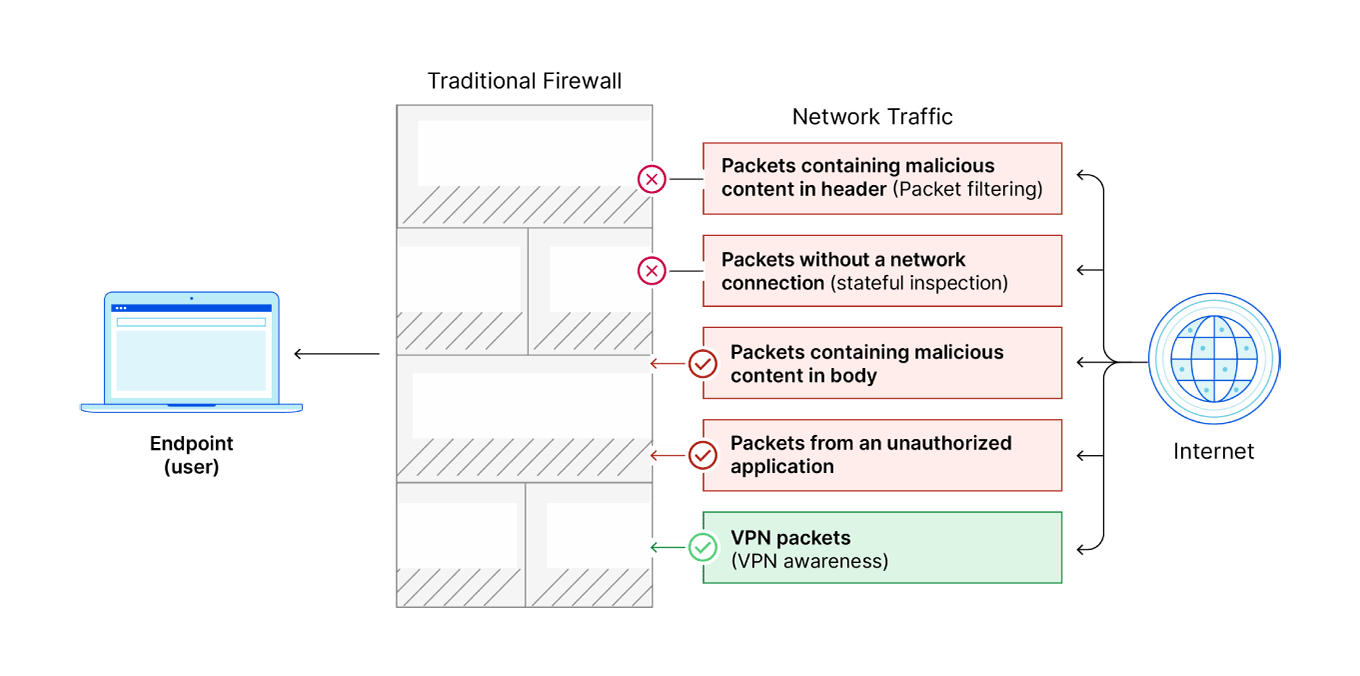

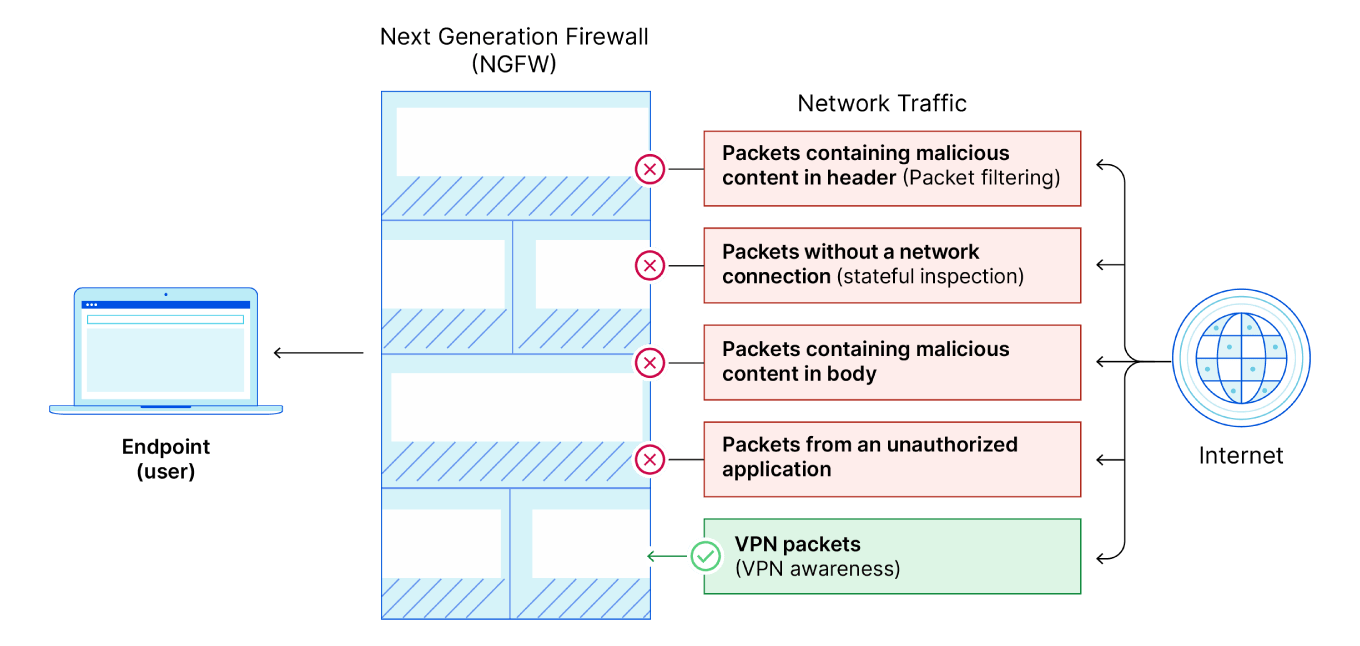

NGFWها میتوانند تمام کارهای فایروالهای عادی را انجام دهند. از جمله:

- فیلترینگ Packet:بررسی هر Packet از داده و مسدود کردن Packetهای خطرناک یا غیرمنتظره. در ادامه فیلترینگ Packet بیشتر توضیح داده میشود.

- بررسی Stateful:مشاهدهی Packetها در بافت خودشان برای اطمینان حاصل کردن از اینکه آنها بخشی از یک اتصال شبکهی قانونی هستند.

- آگاهی نسبت به VPN:فایروالها میتوانند VPN رمزگذاریشده را شناسایی کنند و به آن اجازهی عبور دهند.

فایروال نسل بعدی یا NGFWها همچنین چندین قابلیت اضافه دارند که فایروالهای قدیمی از آنها بیبهره هستند. NGFWها علاوه بر فیلترینگ Packet، از بررسی عمیق Packet یا DPI استفاده میکنند. بنا به گفتهی شرکت پژوهشی و مشاورهی گارتنر، فایروال نسل بعدی شامل موارد زیر است:

- آگاهی از برنامه کاربردی و کنترل آن

- پیشگیری از نفوذ

- هوش تهدیدات

- مسیرهایی برای بهروزرسانی جهت اضافه کردن Feedهای اطلاعاتی در آینده

- تکنیکهایی برای پاسخ به تهدیدات امنیت تکاملیافته

اکثر این ویژگیها به این دلیل امکانپذیر هستند که فایروالهای نسل بعدی برخلاف فایروالهای معمولی، میتوانند ترافیک را در چندین لایه در مدل OSI پردازش کنند، نه فقط در لایههای ۳ (لایه شبکه) و ۴ (لایه انتقال). مثلاً NGFWها میتوانند به ترافیک HTTP در لایه ۷ نگاه کنند و مشخص کنند که کدام برنامههای کاربردی در حال استفاده هستند. این قابلیت اهمیت زیادی دارد، زیرا مهاجمین بیش از پیش برای حملات لایه ۷ (لایه برنامه کاربردی) را مورداستفاده قرار میدهند تا پالیسیهای امنیتی لایه ۳ و ۴ را که توسط فایروالهای قدیمی اعمال شدهاند، دور بزنند.

فیلترینگ Packet و بررسی عمیق Packet یا همان DPI چیست؟

فیلترینگ Packet

تمام دادههایی که در یک شبکه یا اینترنت حرکت میکنند به قطعات کوچکتری به نام Packet تقسیمبندی میشوند. ازآنجاییکه این Packetها حاوی محتوایی هستند که وارد شبکه میشود، فایروالها آنها را بررسی میکنند و تصمیم میگیرند که به آنها اجازهی ورود بدهند یا خیر تا از محتوای مخرب (مثل حملهی بدافزار) پیشگیری کنند. تمام فایروالها دارای این قابلیت فیلترینگ Packet هستند.

نحوهی کار فیلترینگ Packet از طریق بررسی آدرسهای IP مبدأ و مقصد، پورتها و پروتکلهای مربوط به هر Packet است؛ بهعبارتدیگر اینکه هر Packet از کجا میآید، به کجا میرود و چطور به آنجا میرسد. فایروالها براساس این ارزیابی به Packetها اجازه عبور میدهند یا آنها را از عبور منع کرده و Packetهای غیرمجاز را فیلتر میکنند.

بهعنوانمثال، گاهی اوقات مهاجمین سعی میکنند با ارسال Packetهایی که بهطور خاص تنظیم شدهاند به پورت مورداستفادهی Remote Desktop Protocol یا RDP یعنی پورت ۳۳۸۹، آسیبپذیریهای مربوط به این پروتکل را Exploit کنند. اما فایروال میتواند یک Packet را بررسی کند، ببیند به کدام پورت میرود و تمام Packetهایی که به سمت آن پورت حرکت میکنند را مسدود کند؛ مگر اینکه آن Packetها از سوی یک آدرس IP بهخصوص باشند. این کار شامل بررسی ترافیک شبکه در لایه ۳ (برای دیدن آدرسهای IP مبدأ و مقصد) و لایه ۴ (برای دیدن پورت) است.

بررسی عمیق Packet یا DPI

فایروال نسل بعدی یا NGFW با انجام بررسی عمیق Packet یا DPI، فیلترینگ Packet را بهبود میبخشند. DPIهم مثل فیلترینگ Packet شامل بررسی هر Packet مجزا برای دیدن آدرسهای IP مبدأ و مقصد، پورت مبدأ و مقصد و… است. این اطلاعات همگی در Headerهای لایه ۳ و لایه ۴ در یک Packet ذخیره شدهاند.

اما DPI به Header بسنده نکرده و بدنهی هر Packet را نیز بررسی میکند. بهطور خاص، DPI بدنهی Packet را برای پیدا کردن Signatureهای بدافزار و تهدیدات احتمالی دیگر بررسی میکند. همچنین محتوای هر Packet را با محتوای حملات مخرب شناختهشده مقایسه میکند.

آگاهی از برنامه کاربردی و کنترل آن چیست؟

فایروال نسل بعدی یا NGFWها براساس اینکه Packetها به کدام برنامه کاربردی میروند، به آنها اجازهی عبور داده یا آنها را مسدود میکنند. آنها برای انجام این کار ترافیک را در لایه ۷، یعنی لایه برنامه کاربردی تجزیهوتحلیل میکنند. فایروالهای قدیمی قابلیت انجام این کار را ندارند، زیرا فقط ترافیک را در لایه ۳ و ۴ تجزیهوتحلیل میکنند.

آگاهی از برنامه کاربردی به ادمینها این امکان را میدهد که برنامههای کاربردی پرریسک را مسدود کنند. اگر دادههای یک برنامه کاربردی نتواند از فایروال عبور کند، نخواهد توانست تهدیدات را وارد شبکه کند.

بنا به تعریف گارتنر، هم این قابلیت و هم قابلیت پیشگیری از نفوذ اجزای DPI هستند.

پیشگیری از نفوذ (IPS) چیست؟

پیشگیری از نفوذ ترافیک ورودی را تجزیهوتحلیل میکند، تهدیدات شناختهشده و تهدیدات احتمالی را شناسایی کرده و همچنان آنها را مسدود میکند. این ویژگی معمولاً سیستم پیشگیری از نفوذ یا IPS نام دارد. فایروالهای نسل بعدی شامل IPSها بهعنوان بخشی از قابلیتهای DPI هستند.

IPSها میتوانند از چندین روش برای شناسایی تهدیدات استفاده کنند، از جمله:

- شناسایی Signature:اسکن کردن اطلاعات در Packetهای ورودی و مقایسه آنها با تهدیدات شناخته شده

- شناسایی ناهنجاری به لحاظ آماری:اسکن کردن ترافیک برای شناسایی تغییرات رفتاری غیرعادی در مقایسه با مبنای از پیش تعیینشده

- شناسایی با تجزیهوتحلیل پروتکل Stateful:مشابه شناسایی ناهنجاری به لحاظ آماری است، اما روی پروتکلهای شبکه مورداستفاده تمرکز کرده و آنها را با استفادهی عادی از پروتکل مقایسه میکند.

هوش تهدیدات چیست؟

به اطلاعات در مورد حملات احتمالیT هوش تهدید گفته میشود. ازآنجاییکه تکنیکهای حمله و انواع بدافزارها بهطور مداوم در حال تغییر هستند، بهروز بودن هوش تهدیدات برای متوقف کردن حملات حیاتی است. NGFWها میتوانند Feedهای هوش تهدیدات را از منابع خارجی دریافت کرده و در مورد آنها اقدام انجام دهند.

هوش تهدیدات با فراهم کردن آخرین Signatureهای بدافزار باعث کارآمد ماندن IPS Signature میشود.

هوش تهدیدات همچنین میتواند اطلاعاتی را در مورد اعتبار IP ارائه دهد. «اعتبار IP» آدرسهای IP را شناسایی میکند که حملات (مخصوصاً حملات باتنت) آز آنها سرچشمه میگیرند. یک Feed از هوش تهدیدات اعتبار IP جدیدترین آدرسهای IP مخرب را شناسایی میکند که فایروال نسل بعدی میتواند آنها را مسدود کند.

فایروالهای نسل بعدی (NGFW) مبتنی بر نرمافزار هستند یا سختافزار؟

برخی از تجهیزهای سختافزار فایروال نسل بعدی برای دفاع از شبکههای خصوصی داخلی طراحی شدهاند. NGFWها را همچنین میتوان بهعنوان نرمافزار پیادهسازی کرد، اما برای اینکه NGFW محسوب شوند، لازم نیست حتماً مبتنی بر نرمافزار باشند.

نهایتاً، یک فایروال نسل بعدی را میتوان بهعنوان یک سرویس Cloud پیادهسازی کرد که فایروال Cloud یا Firewall-as-a-Service (FWaaS) نام دارد. FWaaS یکی از اجزای مهم مدلهای شبکهی Edge سرویس دسترسی ایمن یا SASE است.

ویژگیهای مهم فایروال نسل بعدی

بهترین فایروالهای نسل بعدی پنج مزیت کلیدی را برای سازمانها فراهم میکنند؛ هم برای کسبوکارهای کوچک و متوسط و هم شرکتهای بزرگ. باید اطمینان حاصل کرد که NGFW موارد زیر را فراهم میکند:

- پیشگیری از نفوذ و امنیت پیشرفته

کار اصلی هر فایروالی باید پیشگیری از نفوذ و ایمن نگه داشتن سازمانها باشد. اما ازآنجاییکه اقدامهای پیشگیرانه هرگز نمیتوانند ۱۰۰ درصد کارآمد باشند، فایروال باید قابلیتهای پیشرفتهای نیز داشته باشد تا درصورت عبور بدافزار از خطوط اول دفاعی، بهسرعت بدافزارهای پیشرفته را شناسایی کند. سرمایهگذاری روی یک فایروال با قابلیتهای زیر هوشمندانه است:

- پیشگیری برای متوقف کردن حملات قبل از ورود آنها

- بهترین IPS نسل جدید بهصورت Built-In برای شناسایی تهدیدات مخفیانه و متوقف کردن سریع آنها

- فیلترینگ URL برای تقویت Policyها روی صدها میلیون URL

- Sandboxing بهصورت Built-In و حفاظت پیشرفته در مقابل بدافزار که بهطور مداوم رفتار فایل را تجزیهوتحلیل میکند تا تهدیدات را سریعاً شناسایی و حذف کند

- یک سازمان هوش تهدیدات در سطح جهانی که آخرین اطلاعات را برای فایروال فراهم میکند تا تهدیدات نوظهور را متوقف کند

- قابلیت دید جامع شبکه

نمیتوانیم در مقابل چیزی از خود حفاظت کنیم که دیده نمیشود. باید همواره اتفاقاتی که روی شبکه رخ میدهد را مانیتور کنیم تا بتوانیم رفتارهای مخرب را مشاهده کرده و بهسرعت آن را متوقف کنیم. فایروال باید نمای جامعی از فعالیت و آگاهی متنی و محتوایی فراهم کند تا موارد زیر مشخص شود:

- فعالیت تهدیدآمیز هاستها، شبکهها و دستگاهها

- اینکه تهدید کی و کجا شروع شده است، در شبکه کجا قرار داشته است و اکنون چه کاری انجام میدهد

- برنامههای کاربردی و وبسایتهای فعال

- ارتباطات بین ماشینهای مجازی، انتقال فایلها و غیره

- گزینههایی برای مدیریت انعطافپذیر و پیادهسازی

فارغ از اینکه کسبوکاری کوچک یا متوسط باشید یا سازمانی بزرگ، فایروال شما باید دارای الزامات منحصربهفرد زیر باشد:

- مدیریت برای هر مورد کاربرد – باید از بین یک مدیریت On-box یا مدیریت متمرکز روی تمام تجهیزها انتخاب کنیم

- پیادهسازی بهصورت On-Premises یا در Cloud با استفاده از یک فایروال مجازی

- شخصیسازی با ویژگیهایی که پاسخگوی نیازهای سازمان باشد – صرفا کافی است اشتراکهایی را فعال کنید تا به قابلیتهای پیشرفته دسترسی پیدا کنید

- انتخاب از بین سرعتهای مختلف

- سریعترین زمان برای شناسایی

زمان شناسایی استاندارد کنونی در صنعت بین ۱۰۰ تا ۲۰۰ روز است؛ زمانی که بسیار طولانی است. یک فایروال نسل بعدی باید بتواند:

- تهدیدات را در عرض چند ثانیه شناسایی کند

- نقض امنیتی موفق را در عرض چند ساعت یا دقیقه شناسایی کند

- هشدارها را اولویتبندی کند تا بتوان اقدامات سریع و دقیقی را برای حذف تهدیدات انجام داد

با پیادهسازی یک Policy باثبات که حفظ و نگهداری آن آسان باشد و بهصورت خودکار روی تمام جوانب سازمان اعمال شود، کار سازمانها بسیار ساده خواهد شد.

- یکپارچهسازیهای محصولی و خوکار

فایروال نسل بعدی نباید یک ابزار منفرد باشد. بلکه باید با باقی زیرساخت امنیتی ارتباط برقرار کرده و همکاری کند. باید فایروالی را انتخاب کنیم که:

- بهراحتی با ابزار دیگر از سوی Vendor یکسان، یکپارچهسازی شود

- بهطور خودکار اطلاعات تهدید، دادههای رخداد، پالیسی و اطلاعات متنی و محتوایی را با ابزار ایمیل، وب، Endpoint و امنیت شبکه به اشتراک بگذارد

- وظایف امنیتی مثل ارزیابی تأثیر، مدیریت و تنظیم پالیسیها و شناسایی کاربر را خودکارسازی کند

سخن پایانی

نصب و پیکربندی UTM بومی شرکت امنپردازان کویر با نام تجاری APK Gate، برای مشتریان خود علاوه بر بهرهمندی از قابلیتها و ویژگیهای مورد انتظار برای یک محصول UTM، با مفهوم NGFW، منافع بسیاری برای سازمانها دارد.

سطح حفاظت یا میزان کنترلهای مورد نیاز برای برقراری امنیت شبکه میبایست متناسب با ارزش داراییهای سازمان در نظر گرفته شود، تا مدیریت بهینه در منابع مالی صورت پذیرفته و بازدهی مناسبی حاصل گردد. شرکت امنپردازان کویر فروش محصول APK Gate را به همراه خدمات مشاوره و نیازسنجی ارائه مینماید تا ضمن ارائه مشاورههای لازم برای دستیابی به این مهم، محصولی درخور و متناسب با نیازها و دغدغههای مشتری خریداری گردد. در ضمن در صورت تمایل به خرید تجهیزات مشابه خارجی، مشاورههای لازم برای معرفی و مقایسه برندهای مختلف و ارائه مدل پیشنهادی انجام خواهد شد.

برنامهریزی و آزمایش محتاطانه قبل از استقرار محصول امنیتی به منظور اطمینان از نحوه عملکرد محصول در شبکه، بسیار حیاتی است. با انتخاب UTM بومی APK Gate امکان نصب و راهاندازی رایگان محصول در شبکه کارفرما به صورت پایلوت در مدت زمان ۴۵ روزفراهم بوده تا قابلیتها و عملکرد بهینه محصول برای مشتری محرز گردد.

به کارگیری کارشناسان متخصص و ایجاد مجموعه مهارتهای مورد نیاز برای توسعه محصول باکیفیت و پشتیبانی قدرتمند آن بسیار حائز اهمیت میباشد. نصب و پیکربندی محصول APK Gate، حس خوب اعتماد را برای مشتریان به دنبال خواهد داشت تا لذت کار با محصول بومی و دریافت خدمات توسعه، اجرا و پشتیبانی سریع کارشناسان مجرب و متخصص را تجربه نمایند.

در صورت تمایل به کسب اطلاعات بیشتر، درخواست دمو یا مشاوره، نسبت به تکمیل فرم مورد نظر اقدام فرمایید.