دسترسی Zero-Trust به شبکه یا ZTNA یک راهکار امنیتی IT است که براساس پالیسیهای کنترل دسترسی با تعریف مشخص دسترسی از راه دور ایمنی را به برنامههای کاربردی، دادهها و خدمات سازمان ارائه میدهد. ZTNA با شبکههای خصوصی مجازی یا VPN از این نظر تفاوت دارد که فقط به خدمات یا برنامههای کاربردی خاصی دسترسی ارائه میدهد، درحالیکه VPNها به کل شبکه دسترسی ارائه میدهند. درحالیکه هر روز تعداد کاربران بیشتری از خانه یا مکانهای دیگر به منابع دسترسی پیدا میکنند، راهکارهای ZTNA میتواند کمک کند که شکافها در روشها و تکنولوژیهایی دسترس از راه دور ایمن از بین بروند.

نحوهی کار دسترسی Zero-Trust به شبکه یا ZTNA

وقتیکه ZTNA مورد استفاده قرار میگیرد، دسترسی به برنامههای کاربردی یا منابع بهخصوص فقط بعد از اینکه کاربر در سرویس ZTNA احراز هویت شد، حاصل میشود. ZTNA پس از احراز هویت، با استفاده از یک تونل ایمن و رمزگذاریشده که با حفاظت از برنامههای کاربردی و خدمات در مقابل آدرسهای IP که قبلاً قابلمشاهده بودند، لایه حفاظتی اضافهای را ارائه میدهد، برای کاربر دسترسی به برنامه کاربردی بهخصوصی را فراهم میکند.

بدین صورت، ZTNAها بسیار شبیه به پارامترهای تعریفشده توسط نرمافزار یا SDPها کار میکنند و روی ایدهی «Dark Cloud» یکسانی تمرکز میکنند تا تضمین شود که کاربران به برنامههای کاربردی و خدماتی که اجازهی دسترسیاش را ندارند، قابلیت دید بدست نیاورند. این امر همچنین حفاظتی را در مقابل حملات جانبی فراهم میکند، زیرا حتی اگر یک مهاجم دسترسی پیدا کند، نخواهد توانست برای پیدا کردن خدمات دیگر، اسکن انجام دهد.

موارد کاربرد برتر دسترسی Zero-Trust به شبکه

احراز هویت و دسترسی – کاربرد اصلی دسترسی Zero-Trust به شبکه فراهم کردن یک مکانیزم دسترسی بسیار جزئی و دقیق براساس هویت کاربر است. درحالیکه دسترسی VPN مبتنی بر IP پس از احراز هویت، امکان دسترسی به شبکه را فراهم میکند، ZTNA دسترسی محدود و دقیقی را به برنامههای کاربردی و منابع بهخصوص ارائه میدهد. دسترسی Zero-Trust به شبکه میتواند با پالیسیهای کنترل دسترسی مخصوص به دستگاه یا مکان، سطح بالاتری از امنیت را فراهم کند که باعث میشود دستگاههای ناخواسته یا دچار نقض امنیتی نتوانند به منابع سازمان دسترسی پیدا کنند. این دسترسی را میتوان با برخی از VPNها مقایسه کرد که به دستگاههای متعلق به کارمندان امکان دسترسی یکسانی با ادمینها On-Premises میدهند.

قابلیت دید و کنترل جامع – ازآنجاییکه دسترسی Zero-Trust به شبکه پس از احراز هویت ترافیک کاربر را بررسی نمیکند، اگر یک کاربر مخرب از دسترسی خود برای اهداف شوم استفاده کند یا اگر اطلاعات اعتباری یک کاربر گم شود یا به سرقت برود ممکن است مشکلی پیش بیاید. با بهکارگیری ZTNA در یک راهکار Edge سرویس دسترسی ایمن یا SASE، سازمان میتواند از امنیت، مقیاسپذیری و قابلیتهای شبکه که برای دسترسی از راه دور ایمن ضروری هستند استفاده کند و همچنین برای پیشگیری از دست رفتن داده، اقدامات مخرب یا نقض امنیتی اطلاعات اعتباری کاربر از مانیتورینگ پس از اتصال بهره ببرد.

دسترسی Zero-Trust به شبکه یا ZTNA چه مزایایی دارد

دسترسی Zero-Trust به شبکه راهی را برای اتصال کاربران، برنامههای کاربردی و دادهها، حتی وقتیکه در شبکهی سازمان قرار ندارند ارائه میدهد، اتفاقی که در محیطهای Multi-Cloud امروز بسیار زیاد رخ میدهد؛ در این محیطها برنامههای کاربردی مبتنی بر میکروسرویس میتوانند روی چندین Cloud و همچنین بهصورت On-Premises حضور داشته باشند. داراییهای دیجیتال سازمانهای مدرن باید هرجا و هر زمان، از هر دستگاهی توسط یک پایگاه کاربری توزیعی قابل دسترسی باشند.

ZTNA با ارائهی دسترسی جزئی و دقیق و مبتنی بر ساختار برای برنامههای کاربردی حیاتی برای کسبوکار این نیاز را برآورده میکند، بدون اینکه لازم باشد خدمات دیگر را در معرض مهاجمین احتمالی قرار دهد.

مدل ZTNA توسط Gartner ایجاد شد، با این هدف که نیاز به اعتماد بیش از حد به کارمندان، پیمانکاران و کاربران دیگری که فقط به دسترسی محدودی نیاز دارند از بین برود. این مدل بر پایه این مفهوم است که نباید به هیچ چیز اعتماد کرد تا وقتیکه قابلاعتماد بودن آن ثابت شود و مهمتر آن که هر وقت چیزی در مورد اتصال تغییر کرد، این اعتماد باید مجدداً موردبررسی قرار بگیرد.

تفاوت بین VPN و ZTNA

چندین تفاوت بین VPN و ZTNA وجود دارد. اولاً VPNها برای این طراحی شدهاند که دسترسی در سطح شبکه ارائه دهند، درحالیکه دسترسی Zero-Trust به شبکهها دسترسی به یک منبع بهخصوص ارائه میدهند و مکرراً به بررسی مجدد نیاز دارند.

برخی از نقاط ضعف VPNها در قیاس با ZTNAها عبارتاند از:

استفاده از منابع – درحالیکه تعداد کاربرانی که از راه دور دسترسی دارند افزایش پیدا میکند، بار روی VPN میتواند به تأخیر بسیار زیادی منجر شود و لازم باشد که منابع جدیدی به VPN اضافه گردد تا بتوان به تقاضای روزافزون یا زمان اوج استفاده پاسخ داد. این امر همچنین میتواند نیروی انسانی را در سازمان IT تحتفشار قرار دهد.

انعطافپذیری و چابکی – VPNها جزئی و دقیق بودن ZTNA را ندارند. بهعلاوه نصب و پیکربندی نرمافزار VPN روی تمام دستگاههای کاربر نهایی که باید به منابع سازمانی متصل باشند میتواند چالشبرانگیز باشد. از طرف دیگر اضافه کردن یا حذف کردن پالیسیهای امنیتی و احراز هویت کاربر براساس نیازهای فوری کسبوکار آنها بسیار آسانتر است. ABAC یا کنترل دسترسی مبتنی بر ویژگی و RBAC یا کنترل دسترسی مبتنی بر نقش در دسترسی Zero-Trust به شبکه این کار را تسهیل میکنند.

جزئی و دقیق بودن – وقتیکه کاربر در حوزهی یک VPN باشد، میتواند به کل سیستم دسترسی پیدا کند. ZTNAها رویکرد متضادی دارند، بدین صورت که هیچ دسترسی ارائه نمیدهند، مگر اینکه یک دارایی (برنامه کاربردی، داده یا سرویس) بهطور خاص برای آن کاربر احراز هویت شود. ZTNAها، برخلاف VPNها اعتبارسنجی مداومی را براساس احراز هویت فراهم میکنند. هر کاربر و هر دستگاه قبل از اینکه دسترسی به برنامههای کاربردی، سیستمها یا داراییهای دیگری پیدا کند بررسی و احراز هویت میشود. VPNها و ZTNAها را میتوان همراه یکدیگر مورد استفاده قرار داد، مثلاً با هدف تقویت امنیت روی یک بخش از شبکه که بسیار حساس است؛ بدین صورت یک لایه امنیتی اضافی فراهم میشود که اگر VPN دچار نقض امنیتی شود کاربرد خواهد داشت.

نحوهی پیادهسازی ZTNA

دو رویکرد به پیادهسازی ZTNA وجود دارد که عبارتاند از رویکرد آغاز شده از Endpoint و رویکرد آغاز شده از سرویس. همانطور که از نامش مشخص است، در یک معماری شبکه Zero Trust آغاز شده از Endpoint، کاربر دسترسی به برنامه کاربردی را از یک دستگاه متصل به Endpoint مثل یک SDP آغاز میکند. یک Agent که روی دستگاه نصب شده است با کنترلر ZTNA ارتباط برقرار میکند و این کنترلر احراز هویت فراهم کرده و به سرویس مورد نظر متصل میگردد.

در سوی مقابل، در یک ZTNA آغاز شده از سرویس، اتصال توسط یک واسطه بین برنامه کاربردی و کاربر آغاز میشود. این رویکرد نیازمند این است که یک متصلکنندهی ZTNA سبکوزن روبهروی برنامههای کاربردی کسبوکار قرار بگیرد که یا بهصورت On-Premises یا در ارائهدهندگان Cloud قرار دارند. وقتیکه اتصال خارجی از برنامه کاربردی درخواستی، کاربر یا برنامه کاربردی دیگر را احراز هویت کند، ترافیک از طریق ارائهکننده خدمات ZTNA جریان پیدا کرده و با یک پروکسی برنامههای کاربردی را از دسترسی مستقیم جداسازی میکند. در اینجا مزیت این است که در دستگاههای کاربر نهایی به هیچ Agentی نیاز نیست و همین امر باعث میشود برای دستگاههای مدیریت نشده یا BYOD جهت دسترسی مشاوران یا شرکا گزینهی جذابتری باشد.

همچنین دو مدل ارائه برای دسترسی Zero-trust به شبکه وجود دارد: ZTNA مستقل یا ZTNA بهعنوان یک سرویس. تفاوتهای اصلی این دو مدل عبارتاند از:

ZTNA مستقل نیازمند این است که سازمان تمام عناصر ZTNA را که در کنارهی محیط (Cloud یا دیتاسنتر) قرار دارد پیادهسازی و مدیریت کند و واسطهای بین اتصالات ایمن باشد. با اینکه این مدل برای سازمانهایی که در Cloud کار نمیکنند مناسب است، پیادهسازی، مدیریت و حفظ و نگهداری آن دشوار است.

اما اگر ZTNA بهعنوان یک سرویس Host شده در Cloud کار کند، سازمانها میتوانند برای هر کاری از پیادهسازی گرفته تا اعمال پالیسی، از زیرساخت ارائهدهندهی Cloud استفاده کنند. در این صورت، سازمان فقط Licenseهای کاربر را دریافت میکند، متصلکنندگان را جلوی برنامههای کاربردی ایمن پیادهسازی میکند و به ارائهدهندهی Cloud یا ZTNA اجازه میدهد که اتصال، ظرفیت و زیرساخت را ارائه دهد. این امر مدیریت و پیادهسازی را تسهیل میکند و ZTNA ارائهشده روی Cloud میتواند اطمینان حاصل کند که بهینهترین مسیر ترافیک برای کمترین میزان تأخیر برای کاربران انتخاب شده است.

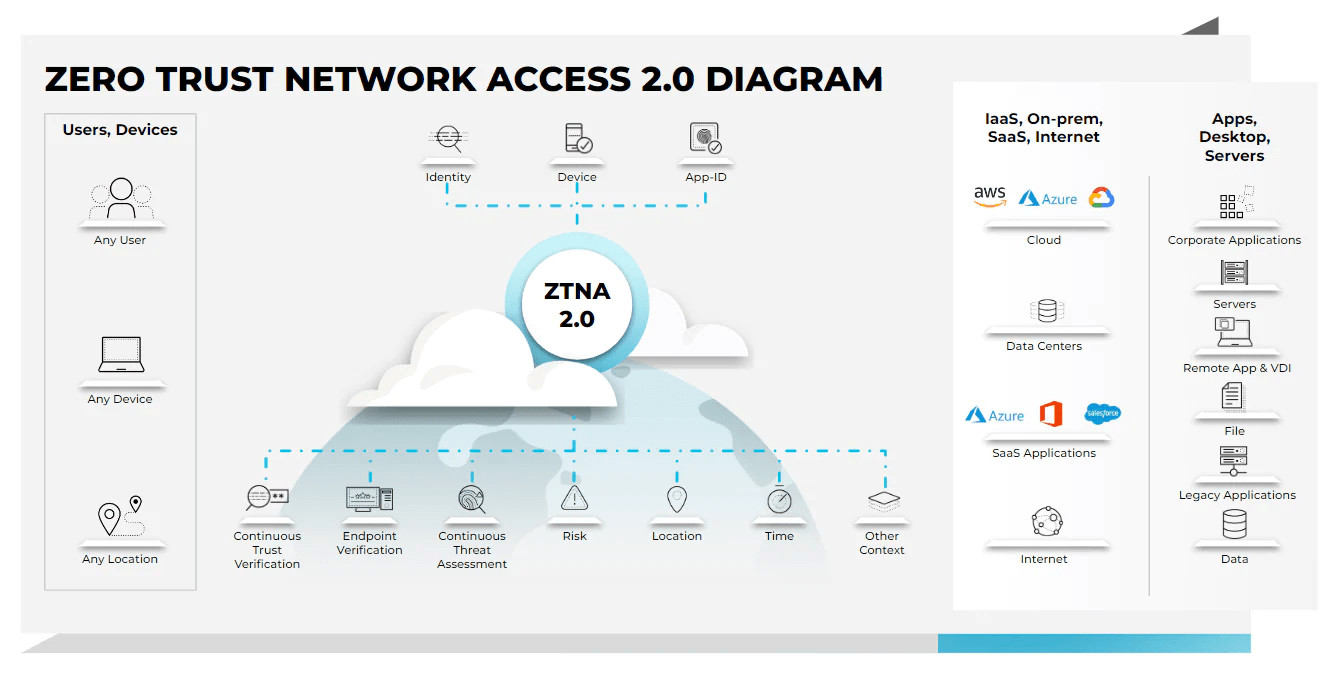

ZTNA 2.0

دسترسی Zero-Trust به شبکه ۲.۰ محدودیتهای راهکارهای ZTNA قدیمی را برطرف کرده و اتصالات ایمنی را فراهم میکند تا نتایج امنیتی بهتری را برای کسبوکارها با نیروهای کاری Hybrid رقم بزند. ZTNA 2.0 قابلیتهای زیر را فراهم میکند:

- حداقل سطح دسترسی واقعی: شناسایی برنامههای کاربردی براساس App-IDها در لایه ۷. این امر فارغ از ساختارهای شبکه مثل شماره IP و پورت، امکان کنترل دسترسی دقیقی را در سطح برنامهی کاربردی و سطوح پایینتر فراهم میکند.

- بررسی اعتماد بهطور مداوم: وقتیکه دسترسی به یک برنامهی کاربردی ارائه شد، اعتماد براساس تغییرات در وضعیت دستگاه، رفتار کاربر و برنامهی کاربردی بهطور مداوم ارزیابی میشود. اگر هر رفتار مشکوکی تشخیص داده شود، میتوان بهصورت Real-Time دسترسی را قطع کرد.

- بررسی مداوم امنیت: بررسی عمیق و مداوم روی کل ترافیک، حتی برای اتصالات مجاز انجام میشود تا از تمام تهدیدات از جمله تهدیدات Zero-Trust پیشگیری گردد. این امر بهطور خاص در سناریوهایی مهم است که اطلاعات اعتباری کاربران قانونی به سرقت میرود و برای حمله به برنامههای کاربردی یا زیرساختها مورد استفاده قرار میگیرد.

- حفاظت از تمام دادهها: کنترل مداوم داده، با یک پالیسی SLP واحد به تمام برنامههای کاربردی که در سازمان مورداستفاده قرار میگیرند، از جمله برنامههای کاربردی خصوصی و SaaS اعمال میشود.

- ایمنسازی تمام برنامههای کاربردی: بهطور مداوم تمام برنامههای کاربردی مورد استفاده در سازمان را ایمن میکند، از جمله برنامههای Cloud Native مدرن، برنامههای کاربردی خصوصی قدیمی و برنامههای کاربردی SaaS و همچنین برنامههای کاربردی که از پورتهای پویا استفاده میکنند و آنهایی که از اتصالات آغاز شده از سرور بهره میبرند.

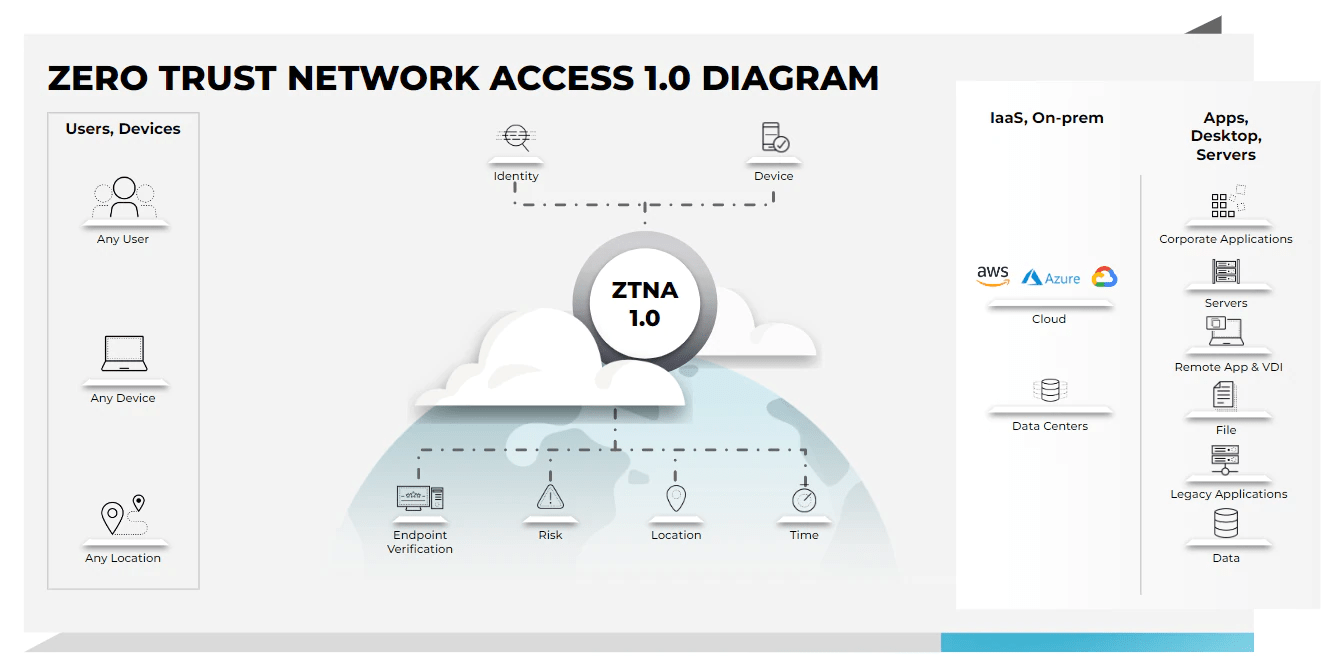

ZTNA 1.0 یا ZTNA 2.0

بزرگترین تغییری که در ۲۴ ماه گذشته در شبکه و امنیت دیده شده، این است که کار دیگر به مکان فیزیکی خاصی وابسته نیست، بلکه به فعالیتی که انجام میشود وابستگی دارد. اکنون کار Hybrid عادی شده است؛ بدین معنا که برنامههای کاربردی و کاربران اکنون همهجا هستند و بهشدت آسیبپذیری سازمان خود را افزایش میدهند. بهصورت موازی افزایشی در پیچیدگی و حجم حملات سایبری مشاهده شده است که سعی دارند از این آسیبپذیریها که رو به افزایش هستند سوءاستفاده کنند.

درحالحاضر، راهکارهای ZTNA 1.0 فقط برخی از مشکلات مربوط به دسترسی مستقیم به برنامهی کاربردی را برطرف میکنند.

دسترسی Zero-Trust به شبکه و راهکار SASE

پسازاینکه کاربر اتصالی برقرار کرد، ZTNA مثل SDP بررسی Inline ترافیک کاربر را از برنامه کاربردی فراهم نمیکند. زمانی که دستگاه یا اطلاعات اعتباری یک کاربر دچار نقض امنیتی شود یا درصورتیکه یک عامل مخرب داخلی از دسترسی خود به یک منبع برای مختل کردن برنامه کاربردی یا Host استفاده کند، این مسئله میتواند منجر به مسائل امنیتی احتمالی شود.

Secure access service edge یا SASE همگرایی شبکه گسترده یا WAN با خدمات امنیتی در یک «Edge» خدمات ارائهشده در Cloud است که طراحیشده است تا به سازمانها کمک کند زیرساخت شبکه و امنیت خود را مدرنیزه کنند تا با نیازهای محیطهای Hybrid و نیروی کار Hybrid هماهنگ شوند. راهکارهای SASE چندین محصول از جمله ZTNA، Cloud SWG، CASB، FWaaS و SD-WAN را در یک سرویس یکپارچهسازیشده با هم ترکیب میکنند و پیچیدگی شبکه و امنیت را کاهش داده و چابکی سازمانی را افزایش میدهند.

راههای زیادی برای شروع در مسیر SASE وجود دارد و دسترسی Zero-Trust به شبکه یکی از این راهها است. راهکارهای Edge سرویس دسترسی ایمن یا SASE که احراز هویت مبتنی بر هویت ZTNA 2.0 و قابلیتهای کنترل دسترسی جزئی و دقیق را به کار میگیرند رویکرد کاملتر وجامعتری ارائه میدهند.

جداسازی مرورگر با رویکرد ZTNA

با جداسازی مرورگر و باز شدن نشستها در یک محیط کنترل شده، محتوای و کد مخرب از دستگاههای کاربر و از شبکه سازمان دور نگه داشته میشود. به عنوان مثال، حملات دانلود ناخواسته هیچ تأثیری بر کاربر درون سازمانی که از جداسازی مرورگر استفاده میکند، نخواهد داشت. دانلود بر روی یک سرور جداگانه یا در Sandbox انجام میشود و در پایان نشست مرور از بین میرود. در حقیقت جداسازی مرورگر یک فناوری پیشگیری از تهدید است و این قابلیت به عنوان یک فناوری ثانویه و کلیدی به عنوان بخشی از تکنولوژیهای SASE و SSE مورد استفاده قرار میگیرد. در جداسازی مرورگر با رویکرد ZTNA، با فرض اینکه هیچ محتوای وب ایمن نیست، رویکردی بدون اعتماد یا Zero-Trust برای مرورگرها اتخاذ میکند.

با توجه به ساختارهای معرفی شده در راستای ایجاد بستری امن برای کاربران و جلوگیری از انتشار آلودگی در سطح شبکه و همچنین کاهش حملات از سمت کاربران شبکه پیشنهاد میگردد جداسازی مرورگر امن در راستای پیادهسازی و بهبود زیرساخت سازمانها قرار داده شود. شرکت امنپردازان کویر (APK) پیشرو در ارائه خدمات امنیت سایبری، محصول مرورگر امن APKSWAP را با استفاده از فناوری جداسازی مرورگر و تکنولوژی Container-Docker ارایه نموده است. این راهحل نسبت به راهکارهای جداسازی فیزیکی از نظر هزینههای مالی، منابع انسانی، زیرساختی و همچنین توسعهای مقرون به صرفه است.