شکار تهدید پیشگیرانه (Proactive Threat Hunting) از اطلاعات مربوط به مهاجم و عملیاتهای وی برای شکار تهدیدهای فعال یا پیشین در سازمان استفاده میکند. یکی از اهداف فرعی فرآیند شکار تهدید پیشگیرانه تشخیص این است که آیا خلأیی در کنترلهای امنیتی وجود دارد که عدم وجود آن موجب تسهیل شناسایی تهدید شود یا خیر.

یکی از عناصر کلیدی شکار تهدید الگو گرفتن از ذهنیت مهاجم و فکر کردن به این است که چه چیزی برای یک گروه مهاجم خاص جذابیت دارد، که ممکن است بسته به اینکه واحدهای باارزش سازمان چه چیزهایی هستند، متفاوت باشد. همچنین تیمهای جستجو فرآیندهای عملیاتی کسب و کار، پیکربندی سیستم، قواعد نامگذاری و کنترلهای امنیتی را به شکلی که از ابتدا طراحی شدهاند درک میکنند. استفاده از آگاهی نسبت به اینکه مهاجم چگونه میتواند محیط را تهدید کند و ناشناس باقی بماند، یکی از مراحل اصلی شکل دادن فرضیهی ابتدایی است. در پیش گرفتن این ذهنیت که مهاجم هم اکنون نیز حضور دارد یا قادر به کنار زدن یک یا چند کنترل امنیتی است، چشمان سازمان را برای شناسایی شاخصهای کلیدی یک حمله باز میکند.

تحلیلگران قوه تخیل حیلهگری دارند. ما احتمالات مربوط به اینکه عامل تهدید چگونه میتواند سیستم را تهدید کند درک میکنیم و مدام میپرسیم که چرا متوجه یک گروه خاص در حال استفاده از روشهای خاص نشدیم. شکار تهدیدات (Threat Hunting) سازمانها را قادر به آزمودن فرضیههایی از این دست میسازد.

هنگام طرح کردن یک فرضیه، چندین روش برای هدایت این فرآیند وجود دارد که دستیابی به تناسب بیشتر را برای سازمانها ممکن میسازد. استفاده از دادههای رخدادهای پیشین یا ارزیابیهای تیم قرمز میتواند نشانههایی از نقاط ضعف پیشین یا کنترلهای حیاتی پیشین به دست دهد که حاکی از آن است که کنار زده شدن این کنترلها میتوانست منجر به قرار گرفتن سازمان در معرض تهدیدات جدیتر شود. این نوع داده، همانطور که پیش از این نشان داده شده و در محیط مشاهده شده است، کارایی بالایی دارد.

گامهای بعدی طرح فرضیه میتواند با استفاده از CTI داخلی و خارجی هدایت شود، به خصوص زمانی که با دانش داخلی محیط سازمان و سرمایههای حیاتی ترکیب شود. طرح فرضیه میتواند با تعیین روند تهدید و TTPهای مهاجم تطبیق داده شده و اصلاح شود. در حالت ایدهآل، این موارد با چارچوب مشترکی مانند Mandiant Attack Lifecycle، The Cyber Kill Chain یا MITREATT&CK ® framework تطبیق داده میشوند.

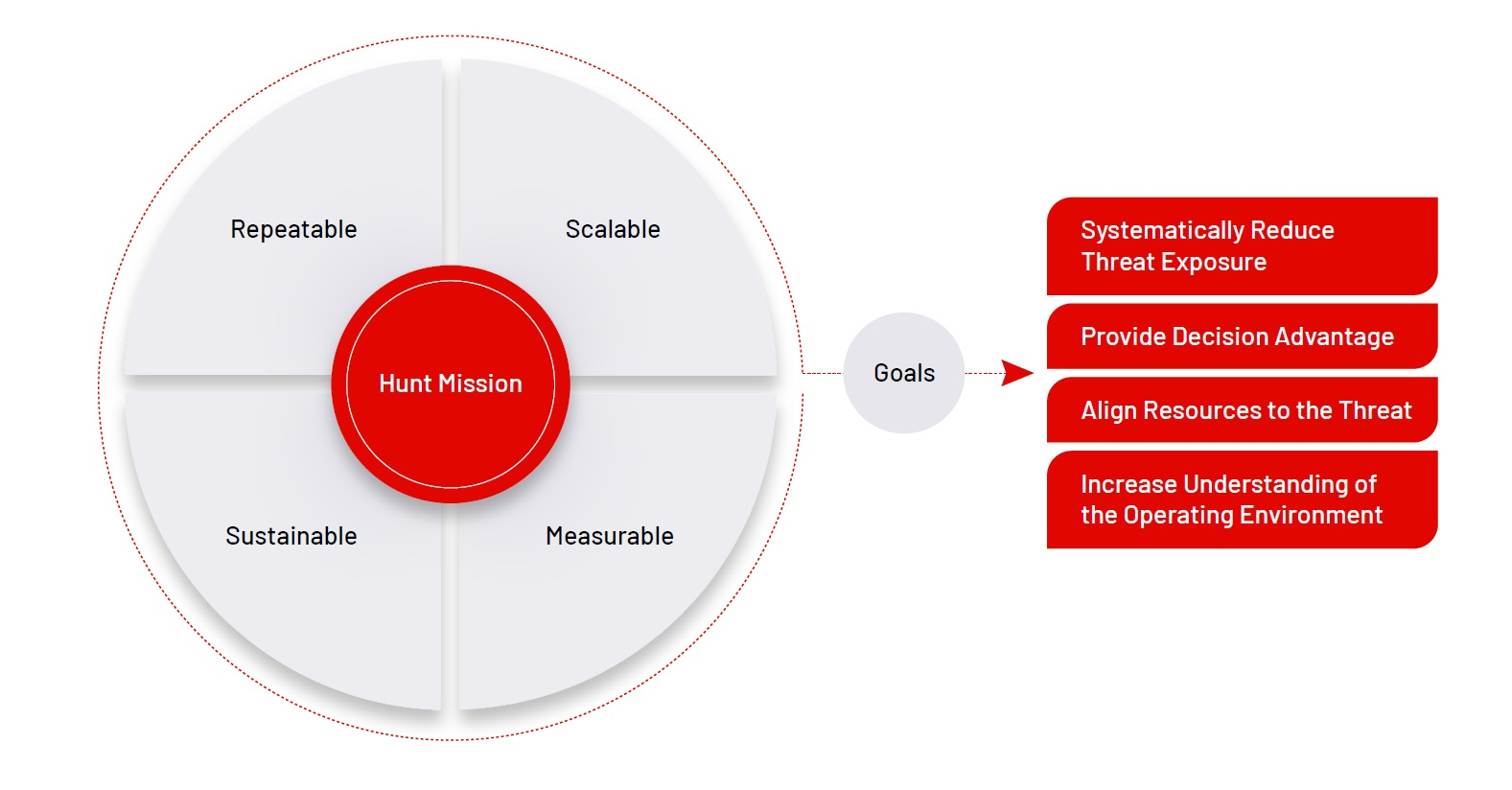

اهداف شکار تهدید پیشگیرانه

هدف کارکرد شکار تهدید یا Threat Hunting شناسایی شواهد بالقوه از وجود تهدید و ارجاع آن به تیم پاسخ به رخداد است.

اهداف دیگر این کارکرد شامل موارد زیر است:

- کاهش نظاممند قرارگیری در معرض تهدید از طریق شناسایی آیندهنگرانه، که مدت زمان درنگ را کاهش داده و شناسایی سریع راهبردها، تکنیکها و رویههای جدید مورد استفادهی مهاجم و استفادهی خلاقانه از دادههای موجود برای شناسایی فعالیت خرابکارانه را تسهیل میکند.

- ایجاد مزیت تصمیمگیری برای پر کردن خلأ میان شناسایی خودکار و مبتنی بر کامپیوتر و تحیل انسانی.

- همسو کردن منابع برای مبارزه با تهدیدهای کنونی و آتی از طریق آگاهی از خلأهای کنترل امنیتی موجود.

- افزایش آگاهی از محیط عملیاتی و دانش اساسی رفتار «خوب» به منظور آشکارتر ساختن شناسایی ناهنجاریها و «بد»ها.

شکل ۵. اهداف شکار تهدید پیشگیرانه

هنگام ترسیم نقشهی شکار تهدید، منابع واجد شرایط و در دسترس برای تکمیل کردن مأموریت جستجو باید مورد توجه بسیار قرار گیرند. تعیین دفعات اجرای مأموریتهای شکار تهدید و روشهای شناسایی که هم اکنون در رویکرد سنتیتر هشدار و شناسایی وجود دارند نیز به همان اندازه اهمیت دارد.

موارد قابل توجه هنگام طراحی جستجوهای مأموریتمحور شامل موارد زیر است:

حوزهی تهدید

- کسب و کار هنگام شکار تهدید پیشگیرانه باید بر چه تهدیدهایی تمرکز کند؟ هنگام جستجو، تهدید را تاحدی بر اساس شخصی که شما را هدف قرار داده است، قصد/هدف او، میزان مهارت او و تأثیر موفقیت احتمالی مهاجم بر سازمان خود، ارزیابی میکنید.

- کدام کنترلها و سیستمهای حیاتی ممکن است به منظور دستیابی به هدف حمله مورد تخریب یا بهرهبرداری قرار گیرند؟

- کدام رفتارهای کاربر ناهنجار در نظر گرفته میشوند؟

- چهارچوب زمانی که این عاملان تهدید معمولاً به هدف خود دست پیدا میکنند، یعنی از ارتباط/تهدید ابتدایی یا از اولین فرصت شناسایی تا تکمیل نهایی مأموریت، چقدر است؟

- سایر سازوکارهای شناسایی که با این توالی حملهی نوعی در ارتباط هستند چه بوده و چه تعداد هستند؟ در صورتی که زمان موردنیاز برای شکار تهدید از زمان مورد نیاز برای رسیدن مهاجم به هدف خود بیشتر باشد، شکار تهدید ارزش کمتری خواهد داشت.

شناسایی مسائل وضعیت امنیتی

- شکار تهدید پیشگیرانه چگونه به شناسایی مسائل وضعیت امنیتی شما کمک میکند؟

- آیا در محیط قابلیت دید کافی برای اجرای مأموریتهای جستجو وجود دارد؟

- قسمتی از شبکه که مورد غفلت قرار گرفته است و پایش نمیشود یا Logهای اضافی که باید از منابع موجود جمعآوری شوند را مشخص کنید.

- چه اقداماتی برای نگهداری Logging انجام میشود؟

- Logging میتواند نشاندهندهی نیاز به جستجو ورای دادههای جمعآوری شده باشد.

تصمیمگیری در سطح اجرایی

- شکار تهدید پیشگیرانه چگونه میتواند تصمیمهای اجرایی را میسر سازد؟

- شکار تهدید به رایزنی برای منابعی همچون پایش اضافه و ابزار جدید برای حفاظت بهتر از شبکه، پرسنل یا نیازهای شراکتی کمک میکند.

ارتباطات درون تیم

- نتایج شکار تهدید پیشگیرانه چگونه به اطلاع سایر تیمها رسانده میشوند؟ نتایج جستجو میتواند برای سایر تیمها آگاهیبخش باشد و به اولویتبندی عملیات امنیتی کمک کند، مدت زمان شناسایی بوسیلهی IR را کاهش دهد، هشدار صادر کند، آگاهی موقعیتی را افزایش دهد، کارایی مدیریت آسیبپذیری را افزایش دهد و پشتیبانی از تیم اطلاعات در آینده را ترویج دهد. جستجوگران و آزمونگران نفوذپذیری باید اطلاعات را به شکل دوسویه به اشتراک گذارند تا بر اساس یافتههای جستجو تأیید کنند که بهرهبرداری ممکن است و بر اساس یافتههای تست نفوذپذیری اطمینان حاصل کنند که بهرهبرداری پیش از این صورت نگرفته است.

- چگونه از آموختهها برای آگاهی بخشیدن به جستجوهای آینده استفاده کنیم؟ یافتههای یک شکار تهدید میتواند فرضیهای شکل دهد که جرقهی جستجویی دیگر باشد. برای مثال، جستجوی نقاط اشتراک و روندهای انواع نقشهای شغلی که مورد هدف قرار میگیرند با استفاده از طعمههای Spearphishing.

پلتفرم، تکنولوژی و مهارتهای لازم برای شکار تهدید پیشگیرانه

- با افزایش پیچیدگی و ظرافت مأموریت شکار تهدید، امکانات پلتفرمی که شکارچیان تهدید نیاز دارند نیز افزایش مییابد. با کارآمدتر شدن جستجوهای معمول و طراحی شدن جستجوهای جدید، جابجایی از جستجوهای ساده که یک Query خوش ساخت از دادههای موجود را مورد استفاده قرار میدهند به سمت روشهای مبتنی بر علم و در نهایت به سمت روشهایی که ML را در میان دادههای بزرگ مورد استفاده قرار میدهد اهمیت حیاتی پیدا میکند. بهعلاوه، مهارتهای مرتبط نیز ممکن است از مهارتهای مربوط به تحلیلگر امنیت یا پاسخدهنده به رخداد به سوی دانشمندان یا توسعهدهندگان داده پیش برود.

خودکارسازی شکار تهدید

شکار تهدید باید با منابع موجود مقیاسپذیر باشد یا با شرکا گسترش پیدا کند – و مبتنی بر تکنولوژی باشد. فعالیتها باید انعطافپذیر باشند تا با چشمانداز متغیر تهدید سازگار شوند و ثبت شوند تا پیوستگی ایجاد کنند و فرآیندی تکرار شونده را دنبال کنند. اقدامات و پیامدهای کارکرد شکار باید سنجشپذیر باشند تا اثربخشی آن را ثابت کنند و برای هدایت تصمیمهای کاری آینده به کار روند.

با اینکه خود شکار تهدید نمیتواند کاملاً خودکار باشد، عمل شکار تهدید در نقطهی پایان خودکارسازی آغاز میشود و بهرهی بسیاری از خودکارسازی میبرد. خودکار شدن گامهای جمعآوری و آمادهسازی داده میتواند منجر به صرفهجویی در زمان شود و امکان جستجوی بیشتر در محیط و سپری کردن زمان کمتر برای این گامها را ایجاد کند. CTI با تمرکز بر حوزههایی که هدف مهاجمان قرار گرفتهاند و افزایش دقت جستجو، کلیدی برای هدایت تیم جستجو است.

شکار تهدید نباید منفرد باشد. یکپارچهسازی منجر به توانایی پاسخدهی بهتر، بهبود امنیت، غنی شدن هوش تهدید داخلی، و روشهای شناسایی جدید میشود.

شراکت راهبردی به بسیاری از فعالیتهای شکار تهدید کمک میکند، به خصوص جستجوهایی که با روشهای شناخته شده و وابسته به عاملان تهدید خارجی ارتباطی نزدیک دارند. این امر باعث میشود مأموریتهای جستجوی بیشتری اجرا شده و انجام جستجوهای مخصوص به کسب و کار و متمرکز بر داخل با استفاده از منابع داخلی ممکن شود. درک چگونگی شکار تهدیدهای داخلی و جستجوهای مربوط به نقض مالکیت معنوی و قوانین کاری برای منابع داخلی آسانتر از شریکی خارجی است. اگر آن شریک بتواند روشها و راهبردهای شناخته شدهی مورد استفادهی محتملترین عاملان تهدید را جستجو کند، منابع داخلی میتوانند بر مواردی که تقریباً منحصر به محیط خودشان هستند تمرکز کنند.

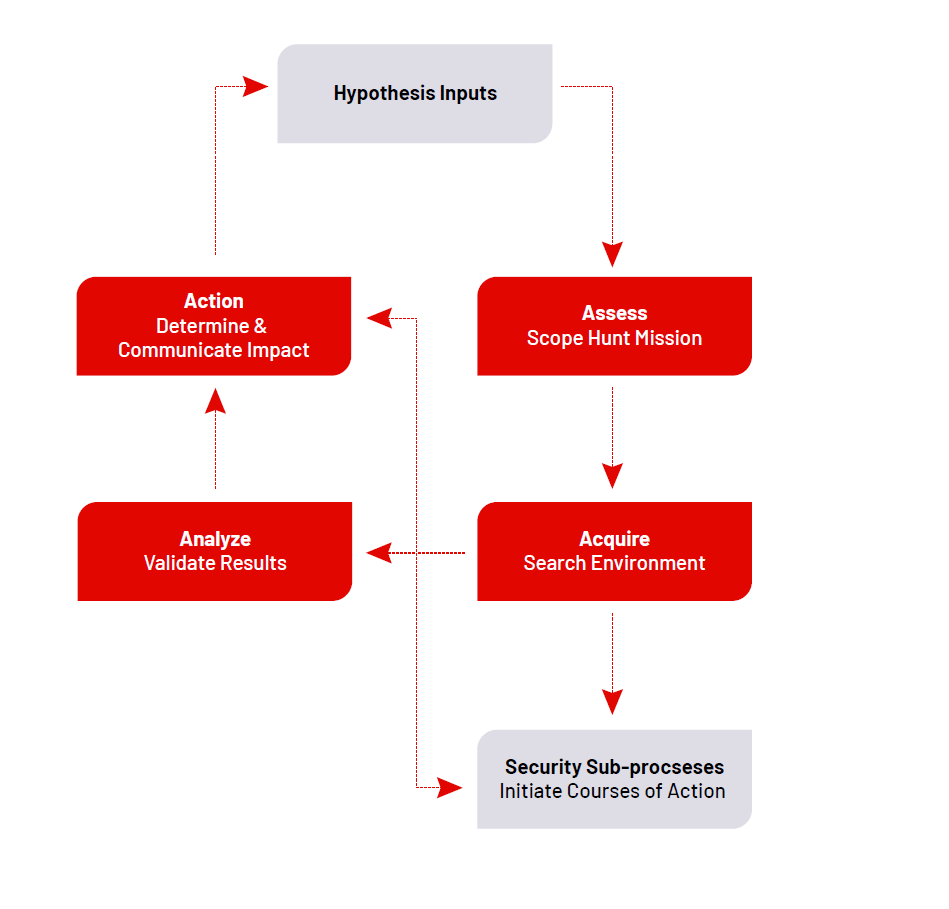

فرآیند شکار تهدید

شکل ۶. فرایند شکار تهدید

تیمهای شکار موفق فرآیندهای ضابطهمند و قابلتکراری دارند که به منظور تطبیق یافتن با تغییرات انعطافپذیرند. چهار قسمت این فرآیند ارزیابی، اکتساب، تحلیل و اقدام است. این قسمتها شامل یک فرایند فرعی امنیتی هستند که در پی کشف یک عمل محرک خاص فعال میشود. این فرآیند امنیتی فرعی میتواند فعالسازی یک طرح واکنش به رخداد، شناسایی تهدیدهای جدید، اجرای مرور معماری امنیت، یا درآمیختن آموختههای پیشین در کارکردهای دفاع سایبری را دربرگیرد.

ارزیابی

مدلسازی حمله مشخص میکند شما چه چیزی دارید که مهاجم بهدنبال آن است و هوش تهدید، انگیزههای احتمالی را شناسایی میکند. از این موارد برای شناسایی مهاجمانی که به سازمانهای مشابه حمله میکنند و TTPهای آنها استفاده کنید.

- فرضیه را طرح و ارائه کنید.

- تکنیکی که احتمالاً مهاجم برای ورود استفاده کرده یا در محیط پابرجا مانده بیان کنید.

- دادههایی که هدف قرار گرفته شدهاند را شناسایی کنید، چهارچوب زمانی جستجو و محدودیت هزینهی احتمالی را مشخص کنید. جستجو میتواند از نظر محاسباتی فشرده باشد که اگر محاسبات مبتنی بر Cloud باشند بر هزینههای مستقیم اثرگذار است و اگر به نوعی بازدهی را تحتتأثیر قرار دهد بر هزینههای غیرمستقیم اثرگذار است.

- دادههای مورد نیاز برای اجرای شکار را مشخص کنید. نوع امکانات قابلیت دید، جمعآوری و جستجویی را که برای این دادهها وجود دارد، مشخص کنید.

- ارزش شکار را در مقایسه با روشهای شناسایی خودکار ارزیابی کنید. هزینهی هر شکار تهدید طراحیشده متفاوت است. معمولاً، جستجو در منابع دادهی موجود برای یافتن فعالیتهای مشکوکِ موردغفلت واقع شده، نسبت به بیرون کشیدن اطلاعات جدید خالص از سرتاسر سازمان هزینهی کمتری دارد. با این حال، حالت دوم با برخورداری از تخصص متناسب، میتواند نسبت به شاخصهایی که پیشتر شناسایی نشدهاند یا قابلشناسایی هستند و راهبردهای نوین قابلیت دید ایجاد کند. به طور کلی، هرچه کارایی شاخصها پایینتر باشد، تخصص بیشتری برای یافتن فعالیت مشکوک نیاز است.

اکتساب (گشتن در محیط و جمعآوری داده)

این مرحلهی جمعآوری داده است. از خروجیهای گام اول، هدف شکار تهدید تعریف میشود و روشهای جمعآوری برای جستجوی اینکه آن فعالیت در محیط به چه شکل درمیآید ایجاد میشوند. برای جستجو یک IOC خُرد و همچنین یک رفتار یا الگو و قسمتی از محیط که جستجو در آن انجام شود نیاز است. این کار مطابقتهای بالقوه را به دست میدهد.

برای گشتن در محیط و گردآوری داده:

- الزامات و ابزارهای دسترسی را شناسایی کنید.

- جمعآوری و جستجوی داده را آغاز کنید.

- پایان جستجو را تأیید کنید.

- تحلیل اولیه را که شامل تحلیل پشتهسازی (Stacking) و تناوب است، انجام دهید.

- با فعالسازی فرآیند فرعی امنیتی، تهدیدهای دارای تأثیر زیاد را گزارش دهید.

تحلیل (تأیید نتایج)

پیش از ادامه، خروجیها باید تأیید شوند تا اطمینان حاصل شود که نتایج با آنچه انتظار میرفت انطباق دارند. خروجیها پیامدهای منطقی هستند؛ قضاوتها و حقایق بر اساس تحلیل شکل میگیرند. ارزیابی نتیجهی جستجو برای اقدام نهاییِ ابلاغ به عنوان ورودی عمل میکند: توصیهها، خلاصهی تهدید، محصول CTI تکمیلی، جستجوهای تکمیلی موردنیاز، یا محتوای امنیتی برای شناسایی.

به منظور تأیید نتایج:

- انطباقهای هدف را ارزیابی کنید.

- دادهها را همبسته، مرتب و متصل و سپس اولویتبندی کنید.

- به سوی دادههای مرتبط/جدید تغییر مسیر دهید.

- تحلیل استنباطی انجام دهید.

- مسیر حمله و TTPها را تعیین کنید.

- اثربخشی کنترلها را تعیین کنید.

- محدودیتها و موانع جستجو را شناسایی کنید.

اقدام (ابلاغ تأثیر)

محصول اطلاعاتی و توصیههای مربوط به آن باید به اطلاع سهامداران اصلی رسانده شوند. این ابلاغیهها میتوانند ترکیبی از یک مرور راهبردی سطح بالا در کنار توصیههای تاکتیکی (مانند مدیریت Patch) باشند، مثلاً یک تصمیم تجاری در زمینهی بودجهبندی.

به منظور ابلاغ تأثیر:

- تأثیر کلی را مشخص کنید.

- خلاصهی تهدید را تدوین کنید.

- دورنمای راهبردی را شکل دهید.

- خلأهای فرآیند را شناسایی کنید.

- دادههای که باید مسدود شوند یا درموردشان هشدار صادر شود شناسایی کنید.

- گزارش را تحویل داده و بازخورد دریافت کنید.

فرآیندهای فرعی امنیتی (آغاز اقدامات)

فرآیند فرعی امنیتی بر اساس نتایج جستجو آغاز میشود.

به منظور آغاز اقدامات:

- نقشهی پاسخدهی به رخداد را فعال کنید.

- محتوای شناسایی تهدید جدید را تدوین کنید.

- مرور معماری امنیتی اجرا کنید.

- سهمبندی تخصیص منابع

- آموختهها را در کارکردهای دفاع سایبری بگنجانید.

محورسازی

محورسازی به جستجوگران تهدید کمک میکند زمانی که جستجو دچار وقفه میشود، موانع را کنار بزنند. این کار فرصتی برای خلاقیت نشان دادن در یافتن اطلاعات منحصربهفرد برای استفاده در محورسازی فراهم میکند.

منابع محورسازی میتواند شامل این موارد باشد:

- جستجوهای پیشین

- آیا چنین فعالیتی، یا چیزی مشابه آن قبلاً مشاهده شده است؟ در آن زمان چه کاری انجام شد؟

- آیا همان تحلیل/اقدام قابل تکرار است؟ این کار باعث صرفهجویی در زمان و نیرو میشود.

- اگر آن اقدامات کافی نبودهاند، اکنون جای دیگری برای گشتن شناسایی کردهاید.

- اطلاعات (داخلی و خارجی)

- اطلاعات در مورد این شاخص حاکی از چیست؟

- به چه نوع فعالیتی وابسته است؟

- باید دنبال چه چیز دیگری گشت؟

- ابزارهای خودکار (Sandboxها، پویشگر صفحات وب)

- آیا فایل به نظر مخرب است؟

- چه شاخصهای دیگری قابل کسب از آن هستند؟

- منابع اجتماعی (بلاگها و غیره)

- جامعه چه حرفی در این مورد دارد؟

- آیا دیگران نیز فعالیتهای مشابه مشاهده کردهاند؟

- بررسی شاخص (whois, pDNS)

- آیا شاخصها به زیرساختهای پرخطر مرتبط هستند (IPهای مربوط به ثبت دامین کشورهای پیشبینینشده)؟ آیا به عناصر مشکوک دیگری مرتبط هستند (دامینهای دیگر با ثبتکنندهی یکسان)؟

شکار تهدید پیشگیرانه با آشکار کردن تهدیدهایی که پیشتر شناخته شده نبودند یا خلأهای کنترلهای امنیتی، به تقویت و توسعهی دفاع کمک میکند. فرضیههای مبتنی بر اطلاعات برای هدایت اقدامات جستجو بر درکی از چشمانداز تهدید سایبری، رفتارهای معمول مهاجم، وضعیت امنیتی سازمان، فرآیندهای کسب و کار و سطح حمله متکی هستند. جستجوگران تهدید باید هشیار بوده و از تغییرات در تصمیمات سازمانی یا گزارشهای رهبران ارشد – مانند اعلام پیوند یا مالکیت احتمالی، توسعه به مناطق جغرافیایی مختلف، یا سایر اعلانهای عمومی – و انگیزهها و هدفگیری عاملان تهدید سایبری آگاه باشند.