Trust استراتژی امنیتی ضروری برای دنیای امروز است. در سال ۲۰۲۰، همهگیری جهانی تقریبا همه سازمانها را وادار کرد تا از استراتژی Zero-Trust استفاده کنند، زیرا کارمندان از راه دور به فعالیت میپرداختند، شبکههای خصوصی مجازی (VPN) نقض شدند یا تحت تأثیر قرار گرفتند و تحول دیجیتال برای پایداری سازمانی امری حیاتی شد. دستور رویکرد Zero-Trust برای تأیید و امنسازی هر هویت، تأیید سلامت دستگاه، اعمال کمترین امتیاز و انتقال و بررسی دادهها از راه دور و امنسازی محیط دیجیتال پدیدار شد. دولتها و کسبوکارها در سرتاسر جهان این امر را ضروری تشخیص دادند و اتخاذ استراتژی Zero-Trust را سرعت بخشیدند.

پنج نکته درباره استراتژی Zero-Trust به همراه اصول راهنمای آن

بهبود تجربه و بهرهوری کاربر توسط Zero-Trust

مدل Zero-Trust به کاربران این امکان را میدهد تا با خیال راحت در خانه کار کنند، دستگاههای جدید را از هر مکانی ثبت کنند، جلسات امن برگزار کنند و به سطوح جدیدی از بهرهوری دست یابند. استقرار موفقیتآمیز مدل Zero-Trust از تمام Telemetryهای موجود برای اولویتبندی تجربه کاربر و تسهیل کسبوکار استفاده میکند و به طور مؤثرتری مسئولیتها را به سطح مناسب سازمان واگذار میکند. این سازمانها به کاربران و مدیران شبکه با دیدگاه های امنیتی و حفاظت خودکار اجازه میدهند تا با اطمینان و چابکی به فعالیت بپردازند.

رویکرد Zero-Trust به افراد قدرت میدهد تا در هر زمان، در هر مکان و به هر صورتی که میخواهند فعالیت سازنده و امن داشته باشند.

اعمال مدل Zero-Trust به کل داراییهای دیجیتال سازمان خود

حملات اخیر نشان میدهد که مهاجمان از هر آسیبپذیری سوءاستفاده خواهند کرد. در مشاهدات ما، سازمانهایی در برابر چنین حملاتی بهترین عملکرد را داشتند که استراتژیهای مدل Zero-Trust را بهطور گسترده پذیرفته بودند. این سازمانها با Inventory کامل و ارزیابی منابع در محیطهای داخلی و ابری شروع کردند و حفاظتها را براساس اهمیت نسبی آنها برای کسبوکار خود اولویتبندی کردند. این امر با تأیید و حافظت از تمام جنبههای دارایی دیجیتال آنها از جمله همه هویتهای انسانی و غیر انسانی، پلتفرمهای Endpoint، شبکهها، میکروسرویسها، ماشینهای مجازی و بارهای کاری همراه بود.

اجرای مدل Zero-Trust نیازمند یک چشمانداز و برنامه جامع است که ابتدا نقاط عطف را براساس مهمترین داراییها اولویتبندی میکند.

یکپارچهسازی تأیید و کنترل از میان ارکان امنیتی

مهاجمان از شکافهایی که توسط برنامهها و فرآیندهای منفرد و در معرض تهاجم ایجاد میشود، سوءاستفاده میکنند. برای جلوگیری از حمله، دید End-to-End و کنترل کل داراییهای امنیتی بسیار مهم است. سازمانهایی با ابزارهای جداگانه برای نظارت بر جنبههای فردی مانند شبکه، دسترسی به اینترنت و تریاژ اینترنت، دید کاملی از دارایی خود ندارند. یکپارچهسازی کنترلها و تلهمتری در میان ارکان امنیتی، سازمانها را قادر میسازد تا Policyهای یکپارچه را اعمال کنند و آنها را به طور مداوم اجرا و در نتیجه وضعیت امنیتی قویتری ایجاد کنند.

یکپارچهسازی استراتژی و Policy امنیتی توسط مدل Zero-Trust، تیمهای فناوری اطلاعات را از هم جدا میکند تا دیدپذیری و حافظت بهتری را در پشته فناوری اطلاعات (IT Stack) فراهم کند.

نظارت بر وضعیت امنیت خود توسط حاکمیت قوی

حاکمیت قوی به طور مستقیم با عملکرد مدل Zero-Trust مرتبط است. سازمانهایی با استراتژیهای پیشرفته، ادعاهای امنیتی کسبوکار را با ارزیابی منظم ادعاهای امنیتی فنی مانند «آیا این دستگاه ثبت شده است» یا «آیا این دادهها محرمانه است؟» بررسی میکنند.

بهترین استراتژیهای مدل Zero-Trust مبتنی بر مدلهای حاکمیتی است که یکپارچگی دادهها را برای ارزیابی و بهبود مستمر تضمین میکند. تجزیهوتحلیل این سیگنالهای امنیتی و بهرهوری به ارزیابی فرهنگ امنیتی، شناسایی نقاط بهبود یا بهترین راهکارها کمک میکند.

اجرای حاکمیت قوی با یک رویکرد مدل Zero-Trust شامل تایید ادعاهای تجاری، ارزیابی وضعیت امنیتی و درک تاثیر فرهنگ امنیتی است.

خودکارسازی برای تسهیل و تقویت وضعیت امنیتی

خودکارسازی برای یک برنامه امنیتی قوی و پایدار امری حیاتی است. بهترین استقرار Zero-Trust وظایف روتین مانند تهیه منابع و بررسی دسترسی را خودکارسازی میکند. این سازمانها از یادگیری ماشین و هوش مصنوعی در تاکتیکهای حفاظت از تهدید مانند خودکارسازی امنیتی و هماهنگسازی برای دفاع از خود، استفاده میکنند. انجام این موارد آنها را قادر میسازد تا بعد از ی مدلک حمله سریع زیرساخت ها را بازسازی کنند. با توجه به افزایش تولید اعلانهای تهدید و هشدارها در مرکز عملیات امنیت (SOC) امروزی، خودکارسازی برای مدیریت محیط دیجیتال با سرعت و مقیاس موردنیاز و برای همگام شدن با حملات امروزی امری حیاتی است.

رویکرد مدل Zero-Trust خودکارسازی کارهای معمول را در اولویت قرار میدهد و فعالیتهای دستی را کاهش میدهد تا تیمهای امنیتی بتوانند روی تهدیدات حیاتی تمرکز کنند.

اصول راهنمای مدل Zero-Trust

پیادهسازیهای واقعی، اصول اصلی یک استراتژی مدل Zero-Trust موفق را آزمایش و اثبات کردهاند.

بررسی صریح (Verify explicitly)

همیشه تصمیمات امنیتی خود را با استفاده از همه ابعاد دادههای موجود نظیر هویت، مکان، سلامت دستگاه، منابع، دستهبندی دادهها و ناهنجاریها بگیرید.

استفاده از حداقل دسترسی

سطوح دسترسی را با دسترسی به موقع و به اندازه کافی (JIT/JEA) و Policyهای انطباقی مبتنی بر ریسک محدود کنید.

فرض بر نقض داده

شعاع خرابکاری را با تقسیمبندیهای کوچکتر، رمزنگاری End-to-End، نظارت مستمر و تشخیص و پاسخ خودکار تهدید به حداقل برسانید.

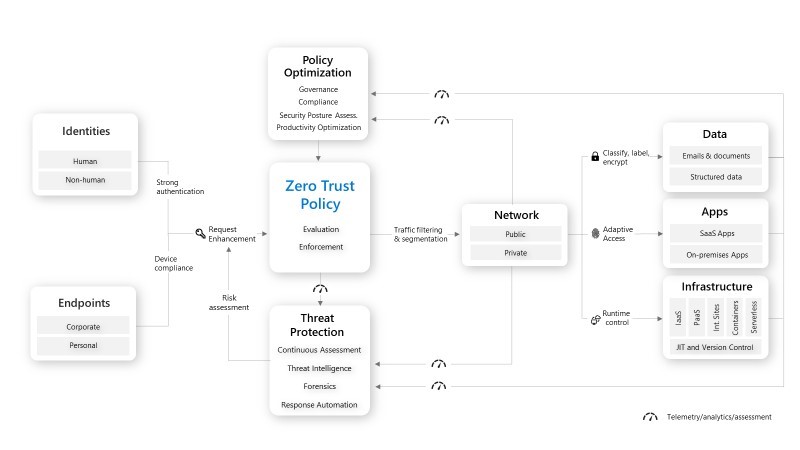

معماری Zero-Trust

معماری مدل Zero-Trust به منظور تأکید بر اهمیت حیاتی یکپارچهسازی اجرای Policy و خودکارسازی آن، هوش تهدیدات و محافظت از تهدید در ارکان امنیتی در ادامه آورده شده است. این عناصر یکپارچه روی تله متری در هر رکن امنیتی عمل میکنند تا تصمیمات را با سیگنال های Real Time اعلام کنند.

مدل بلوغ (Maturity Model)

با سؤالات زیر تعیین کنید که سازمان شما در سیر Zero-Trust خود کجاست:

مرحله اول

- آیا با روشهای احراز هویت قوی مانند MFA و ارائه دسترسی SSO به برنامههای ابری، خطرات رمزعبور را کاهش میدهید؟

- آیا برای تشخیص فعالیتهای غیرعادی، به انطباق دستگاه، محیطهای ابری و ورود به سیستم دید دارید؟

- آیا شبکههای شما برای جلوگیری از حرکت جانبی نامحدود در محیط Firewall تقسیمبندی شدهاند؟

پیشرفت قابل توجه

- آیا از تجزیهوتحلیل ریسک Real Time برای ارزیابی رفتار کاربر و سلامت دستگاه به منظور تصمیمگیری هوشمندانه استفاده میکنید؟

- آیا میتوانید سیگنالهای امنیتی را در ارکان متعدد برای شناسایی تهدیدهای پیشرفته و انجام اقدام سریع همبستهسازی کنید؟

- آیا به طور فعال آسیبپذیریهای ناشی از پیکربندیهای نادرست و Patchهای گمشده را برای کاهش بردارهای تهدید پیدا و برطرف میکنید؟

بالغترین مرحله

- آیا میتوانید پس از اعطای دسترسی برای جلوگیری از تخلفات، Policyها را به صورت پویا اجرا کنید؟

- آیا محیط شما با استفاده از تشخیص و پاسخ خودکار تهدید به منظور واکنش سریع به تهدیدات پیشرفته محافظت میشود؟

- آیا سیگنالهای امنیتی و بهرهوری را برای کمک به بهینهسازی تجربه کاربر از طریق بینشهای خوددرمانی (Self- Healing) و عملی تجزیهوتحلیل میکنید؟

آینده مدل Zero-Trust چیست؟

مدل Zero-Trust یک مدل پویا است که به تکامل خود ادامه خواهد داد. در اینجا روندهایی وجود دارد که مایکروسافت انتظار دارد به تکامل Zero-Trust سرعت بخشد:

یکپارچهسازی عمیقتر در بین ارکان امنیتی، اجرای Policyهای یکپارچه را ساده میکند.

تمرکز مدل Zero-Trust تغییر مسیر از امنسازی ارکان فردی با Policyها و کنترلهای صحیح به یکپارچهسازی Policy در بین ارکان، حصول اطمینان از اجرای منسجم و حفاظت همهجانبه است. به عنوان مثال، یکپارچهسازی Policy بین هویت (Identity) و نقاط پایانی پیش از این امکانپذیر بوده است. اکنون شاهد همگرایی کنترلهای دسترسی بین هویت و شبکه هستیم که به تیمهای امنیتی اجازه میدهد تا Policyهای دقیق و ثابتی را برای همه کاربران در همه منابع اعمال کنند. در آینده، این یکپارچگی Policyها به ارکان Zero-Trust بیشتری گسترش مییابد تا تیمهای امنیتی بتوانند اجرای آن را در کل دارایی خود خودکارسازی کرده و به وضعیت امنیتی قویتری دست یابند.

هوش تهدیدات و پاسخ دهی خودکار، تیمهای امنیتی را توانمندتر میسازد.

با پیچیده و گستردهتر شدن حملات، هوش تهدیدات برای همبستگی سیگنالها در ارکان و اولویتبندی حوادث امری حیاتی است. تشخیص و پاسخ گسترده و یکپارچه (XDR) در ارکان، نقشی محوری در ارائه دید End-to-End و پاسخ خودکار برای محافظت از داراییها، اصلاح تهدیدات و تحقیقات پشتیبانی ایفا میکند. همچنین این رویکرد تیمهای امنیتی را با زمان و تلهمتری که برای شناسایی، بازدارندگی و شکست حیاتیترین حملات و خطراتی که در داخل و خارج با آن مواجه هستند، توانمند میسازد.

فرآیندهای نرم افزار و عملیات توسعه (DevOps) براساس اصول مدل Zero-Trust اطلاع رسانی خواهند شد.

دسترسی کاربر به کد و ابزارهای توسعه از دسترسی بهموقع و کافی برای به حداقل رساندن قرارگیری در معرض اطلاعات و منابع امن استفاده میکند. سازمانها صریحا یکپارچگی امنیت برنامه کاربردی و نرمافزار را با استفاده از آزمایش داخلی و خارجی تأیید می کنند. برنامههای کاربردی مدرن و ابزارهای مدیریت شبکه به طور مداوم سیگنالها را تأیید و Policyها را به صورت Real-Time برای محافظت مؤثرتر از دادهها اعمال میکنند. سازمانها میتوانند رویکردمدل Zero-Trust را بدون نیاز به اصلاح برنامهها پیادهسازی کنند. یکپارچهسازیهای بومی، اتصالات داخلی و رابطهای برنامههای کاربردی قابل پیکربندی (API) تلاش لازم برای یکپارچهسازی بین این بردارها را ساده میکند.

مدل Zero-Trust کارایی مدیریت وضعیت امنیتی را افزایش میدهد.

همانطور که ابزارهای امنیتی هوشمندتر میشوند، IT را قدرتمندتر میسازند و به سادهسازی پیچیدگی پیکربندی و مدیریت Policyها کمک میکنند. مدیریت وضعیت Zero-Trust خطراتی مانند جابجایی پیکربندی، وصلههای نرمافزاری از دست رفته و شکافهای Policyهای امنیتی را ارزیابی میکند. همانطور که ابزارهای مدیریت وضعیت امنیتی به تکامل میرسند، ما انتظار داریم که آنها از سازمانها بهتر حمایت کنند تا وضعیت خود را با شناسایی نقاط بهبود براساس بهترین راهکارها و زمینههای تاریخی، بهبود بخشند. تغییرات پیکربندی را با یک کلیک فعال کنند و ارزیابیهای تأثیر را برای بهینهسازی پوشش و عرضههایی ارائه دهند که بهرهوری کاربر نهایی را افزایش میدهد.

خدمات مشاوره نقش حیاتی در انطباق و مقیاسبندی مدل Zero-Trust خواهند داشت.

تقریبا در هر سازمانی که معماری مدل Zero-Trust را پیادهسازی میکند یا آماده اجرای آن است، خدمات امنیتی برای رفع کمبود مهارتهای IT، ظرفیت کارکنان و تقویت وضعیت امنیتی امری ضروری است. همانطور که سیلوهای بین ستون های امنیتی شکسته می شوند، خدمات مشاوره امنیتی برای تطبیق کارآمدتر استراتژیهای مدل Zero-Trust با الزامات سازمانهایی که از نظر اندازه و نوع صنعت متفاوت هستند، تکامل خواهند یافت.

نتیجهگیری

مدل Zero-Trust برای تیمهای تجاری، فناوری و امنیتی ضروری است که از همه چیز همانطور که هست و میتواند محافظت کنند. این یک سیر مداوم برای متخصصان امنیتی است، اما شروع با اولین گامهای ساده، احساس فوریت مداوم و بهبودهای مکرر مداوم آغاز میشود. فراتر از درسها و روندهای پوشش داده شده در این مقاله، راهنمایی های فنی و منابع موجود میتواند به تیمهای شما کمک کند تا سیر Zero-Trust خود را شروع یا پیش ببرند.

پیوست

مؤلفههای معماری Zero-Trust

| ارکان مدل Zero-Trust | تعریف |

| هویتها | هویتها چه نشاندهنده افراد، بارهای کاری، Endpointها یا دستگاههای اینترنت اشیا (IoT) باشند، سطح کنترل مدل Zero-Trust را تعریف میکنند. وقتی هویتی سعی میکند به یک منبع دسترسی پیدا کند، باید آن هویت را با احراز هویت قوی تأیید کنیم و اطمینان حاصل کنیم که دسترسی سازگار و معمول برای آن هویت است و از اصول دسترسی با حداقل سطح دسترسی پیروی میکند. |

| Endpointها | هنگامی که یک هویت به یک منبع دسترسی پیدا کرد، دادهها میتوانند به دستگاههای مختلف (مانند دستگاههای IoT، تلفنهای هوشمند، BYOD، بارهای کاری در محل و سرورهای میزبان ابری) منتقل شوند. این تنوع، سطح حمله گستردهای را ایجاد میکند. بنابراین ما نیاز به نظارت و اجرای سلامت دستگاه و انطباق برای دسترسی امن داریم. |

| شبکهها | همه دادهها در نهایت از طریق زیرساخت شبکه قابل دسترسی هستند. کنترلهای شبکه میتوانند کنترلهای حیاتی «in pipe» را برای افزایش دید و کمک به جلوگیری از حرکت جانبی مهاجمان در سراسر شبکه فراهم کنند. شبکهها باید بخشبندی شوند (از جمله تقسیمبندی میکرو درون شبکه عمیق) و حفاظت از تهدیدات Real-Time، رمزگذاری End-to-End، نظارت و تجزیهوتحلیل باید به کار گرفته شود. |

| برنامههای کاربردی | برنامههای کاربردی و APIها رابطی را فراهم میکنند که داده مصرف میکند. آنها ممکن است قدیمی و on-premise و یا منتقل شده به بارهای کاری ابری یا برنامههای کاربردی مدرن SaaS باشند. کنترلها و فنآوریها باید برای کشف Shadow IT، اطمینان از مجوزهای درونبرنامهای مناسب، نظارت بر رفتار غیرعادی، کنترل فعالیتهای کاربر و تأیید گزینههای پیکربندی امن اعمال شوند. |

| داده | در نهایت، تیمهای امنیتی بر حفاظت از دادهها متمرکز هستند. در صورت امکان، دادهها، حتی اگر از دستگاهها، برنامههای کاربردی، زیرساختها و شبکههای تحت کنترل سازمان خارج شوند، باید امن باقی بمانند. دادهها باید طبقهبندی، برچسبگذاری و رمزگذاری شوند و دسترسی مبتنی بر آن attributeها محدود شود. |

| زیرساخت | زیرساخت (اعم از سرورهای on-premise، ماشینهای مجازی مبتنی بر ابر، containerها یا میکروسرویسها) یک عامل تهدید حیاتی را نشان میدهد. ارزیابی نسخه، پیکربندی و دسترسی JIT برای تقویت دفاع، استفاده از تلهمتری برای شناسایی حملات و ناهنجاریها، مسدودسازی خودکار و رفتار Flag risky و انجام اقدامات حفاظتی از جمله کارهایی است که باید انجام شود. |

| بهینهسازی Policy | Policyهای امنیتی مخصوص سازمان در سراسر برنامههای یک سازمان و در کل دارایی دیجیتال اعمال میشود. Policyها برای فرآیندهای تجاری، حاکمیت، انطباق و تجربه کاربر نهایی بهینه شدهاند. |

| اجرای Policy | Policy مربوط به مدل Zero-Trust درخواست را رهگیری میکند و سیگنالهای هر ۶ عنصر اساسی را براساس پیکربندی Policy به طور واضح تأیید و حداقل دسترسی را اعمال میکند. سیگنالها شامل نقش کاربر، مکان، انطباق دستگاه، حساسیت دادهها، حساسیت برنامه و موارد دیگر است. علاوه بر اطلاعات تلهمتری و وضعیت، ارزیابی ریسک ناشی از حفاظت از تهدید به Policy وارد میشود تا به طور خودکار و به صورت Real Time به تهدیدات پاسخ دهد.

Policy در زمان دسترسی اجرا میشود و به طور مداوم در طول نشست ارزیابی میشود. |

| حفاظت از تهدید | تلهمتری و تجزیهوتحلیل هر ۶ عنصر اساسی با معماری مدل Zero-Trust ما به سیستم حفاظت از تهدیدات وارد می شود. مقادیر زیادی از تلهمتری و تجزیهوتحلیل غنی شده توسط هوش تهدیدات، ارزیابی ریسک با کیفیت بالایی را ایجاد میکند که میتواند به صورت دستی یا خودکار بررسی شود. ارزیابی ریسک برای حفاظت از تهدیدات خودکار به صورت Real Time به موتور Policy وارد میشود. |

جدول مدل بلوغ

| مرحله اول | پیشرفت قابل توجه | بالغترین مرحله | |

| هویتها | · احرازهویت با استفاده از اطلاعات اعتباری ضعیف مانند رمزعبور

· هویت ابری با سیستم on-premise و برخی برنامههای متصل به ارائهدهنده هویت ابری ترکیب شده است. · آمادهسازی دستی، حاکمیت، و دید محدود به ریسک |

· احرازهویت با استفاده از احرازهویت قوی مانند MFA

· اکثر برنامهها برای احرازهویت، حقدسترسی، آمادهسازی و عدم آمادهسازی با هویت ابری ترکیب شده است. · قابلیت مشاهده هویت و ریسک نشست |

· احرازهویت با استفاده از روشهای بدون رمزعبور و مقاوم در برابر فیشینگ

· همه برنامهها با هویت ابری برای احرازهویت، حقدسترسی، آمادهسازی و عدم آمادهسازی ترکیب شده هستند. · بررسیهای دسترسی خودکار، مدیریت صحیح عضویتهای گروه، دسترسی به برنامهها و واگذاری Role را تضمین میکند. |

| Endpointها | · مدیریت On-premise با استفاده از حفاظت اولیه Endpoint (EPP)

· تنظیمات پیکربندی مدیریت شده با Group Policy · دید محدود به انطباق |

· مدیریت On-premise متصل به ابر MDM برای پیکربندی امنیتی و دستگاههای ثبتشده با هویت ابری

· اجرای انطباق براساس وضعیت دستگاه در اولین دسترسی · EPP + EDR شامل نظارت و پاسخ post-breach، playbook های اولیه اصلاح خودکار |

· سلامت دستگاه، وضعیت ضد بدافزار و امنیت به طور مداوم نظارت و تأیید میشود

· تنظیمات امنیتی دستگاه با مبنای اصلی (Baselines) در همه دستگاه ها اعمال میشود · EPP + EDR + TVM برای مدیریت وضعیت، playbookهای بهبود خودکار پیشرفته و یکپارچهسازی XDR |

| شبکهها | · Permissionها به صورت دستی مدیریت میشوند و ثابت هستند

· برخی از منابع اینترنتی به طور مستقیم در دسترس کاربران هستند. VPNها و شبکههای باز دسترسی به اکثر منابع را فراهم میکنند. · بارهای کاری برای تهدیدات شناخته شده و فیلتر ترافیک استاتیک نظارت می شوند. برخی از ترافیک داخلی و خارجی رمزگذاری شده است |

· Permissionها با Policy مدیریت میشوند و براساس توصیهها تنظیم میشوند

· دسترسی به بارهای کاری حساس توسط نشست جداسازی میشود. برنامههای کاربردی ابری، منابع اینترنتی و شبکههای خصوصی حساس بدون Location-Assumed Trust قابل دسترسی هستند · ترافیک نظارت میشود. بیشتر ترافیک داخلی و خارجی رمزگذاری شده است |

· Policyهای دسترسی انطباقی به صراحت Permissionهای دسترسی به منابع را به طور خودکار و مبتنی ریسک و مصرف بررسی میکند

· همه نشستها به طور مداوم از نظر نقض Policy ارزیابی میشوند و دسترسی بهصورت پویا، براساس سیگنالهای دادهای که توسط یک سرویس مبتنی بر ابر ارائه میشود، لغو میشود. · ترافیک برای شناسایی تهدیدهای بالقوه و سیگنالدهی پویا نظارت میشود. تمام دادهها و ترافیک شبکه به صورت End to End رمزگذاری شده است |

| برنامههای کاربردی | · ریسکCloud Shadow IT ارزیابی میشود و برنامههای کاربردی مهم نظارت و کنترل میشوند

· برخی از برنامههای کاربردی ابری حیاتی در دسترس کاربران هستند |

· برنامههای کاربردی On-premise به صورت internet- facing هستند

· برنامههای کاربردی ابری با SSO پیکربندی شدهاند |

· همه برنامههای کاربردی با استفاده از حداقل دسترسی با تأیید مداوم در دسترس هستند

· کنترل پویا برای همه برنامههای کاربردی دارای نظارت و پاسخ in-session وجود دارد |

| داده | · روشهای مبتنی بر Rule و keyword برای کشف و طبقهبندی دادههای حساس در برخی مکانها، برنامههای کاربردی و سرویسها استفاده میشوند.

· دسترسی توسط کنترل محیطی کنترل می شود، نه حساسیت داده · برچسبهای حساسیت به صورت دستی، با طبقهبندی دادههای متناقض اعمال میشوند |

· کشف و طبقهبندی خودکار در همه مکانها، برنامههای کاربردی و سرویسها و انواع دادههای ناهمگن

· دسترسی بدون توجه به محیط یا مرز برنامه کنترل میشود · محدود کردن جریان دادههای حساس |

· کشف و همبستگی مداوم سیگنالها با استفاده از یادگیریماشین برای شناسایی خطرات استخراج دادهها

· تصمیمات دسترسی توسط موتور Policy امنیت ابری کنترل میشود · حاکمیت دادههای فعال و آیندهنگرانه و ارزیابی ریسک |

| زیرساخت | · مجوزها به صورت دستی در بین محیطها مدیریت میشوند

· مدیریت پیکربندی ماشینهای مجازی و سرورهایی که بارهای کاری روی آنها اجرا میشود |

· نظارت بر بارهای کاری و هشدار برای رفتار غیرعادی

· به هر بار کاری هویت برنامه اختصاص داده شده است · دسترسی انسان به منابع نیاز به دسترسی بهموقع (just-in-time) دارد |

· استقرار غیرمجاز مسدود شده و هشدار فعال میشود

· دید جزئی و دقیق و کنترل دسترسی در همه بارهای کاری وجود دارد · دسترسی کاربر و منبع برای هر بار کاری تقسیمبندی شده است |

| حفاظت از تهدید | · تهدید واکنشی و تشخیص آسیبپذیری

· محافظت قبل از نقض با استفاده از ابزارهایی مانند AV برای Endpointها و EOP برای ایمیل · امنیت و پاسخگویی منفرد یا مجزا · نظارت اولیه بر Endpoint |

· تشخیص آیندهنگرانه تهدید و آسیبپذیری و پاسخ پس از نقض

· بررسی و اصلاح خودکار برای گروههای آزمایشی و تهدیدات اساسی فعال شده است · قابلیت های XDR در حداقل دو رکن امنیتی و برخی سامانههای مدیریت وقایع و امنیت اطلاعات (SIEM) یکپارچه |

· بررسیو اصلاح خودکار به طور کامل فعال شده است

· استفاده فعال از تجزیهوتحلیل تهدید، هوش تهدیدات و راهکارهای پیشنهادی برای کاهش آسیبپذیریها و پیکربندیهای نادرست · قابلیت های XDR در همه ارکان اعمال میشود و برای شکار، تشخیص، پاسخ و پیشگیری پیشرفته تهدیدات بهطور کامل با SIEM یکپارچه شده است. |

| اجرای Policy | · تصمیمات دسترسی براساس سیگنالهای محدود انجام میشود

· تصمیمات دسترسی متمرکز نیستند · تصمیمات دسترسی فقط در زمان دسترسی گرفته میشوند و مستمر نیستند |

· تصمیمات دسترسی براساس سیگنالهایی از حداقل دو رکن انجام میشود

· موتور Policy متمرکز برای تصمیمگیریهای دسترسی استفاده میشود |

· تصمیمات دسترسی براساس سیگنالهای همه ارکان انجام میشود

· تصمیمات به طور مستمر ارزیابی میشوند و Policy ا بهصورت Real-Time اجرا میشوند · ارزیابی تهدید Real-Time در تصمیمگیری دسترسی استفاده میشود |