ما با مرور ابزارهای امنیت سایبری و برخی از مهمترین انواع فایروالهایی که باید بشناسید به پرسش «وظیفه فایروال چیست؟» پاسخ خواهیم داد.

یکی از بزرگترین دردسرهایی که یک کسب و کار میتواند با آن مواجه شود، دست و پنجه نرم کردن با نقض امنیتی دادهها یا هر نوع هک است. طبق براورد IBM، شناسایی و مهار نقض امنیتی داده بیش از سه چهارم سال زمان میبرد. شرکتها هزینه و منابع زیادی صرف مسائل امنیت سایبری میکنند. بنابراین بهتر نیست چیزی باشد که قبل از ورود جلوی حملههای سایبری را بگیرد و اصلاً به آنها اجازهی ورود ندهد؟ خوشبختانه ابزارهای زیادی میتوانند به این کار کمک کنند و احتمالاً ابزاری که بیش از همه به کار میرود فایروال است.

فایروالها یکی از اجزای اصلی جعبه ابزار امنیتی هر سازمانی هستند. کسب و کارهای کوچک و بزرگ میتوانند از حفاظت فایروالها در مقابل دادههای حساس بهره ببرند.

با این اوصاف احتمالاً میپرسید «وظیفهی فایروالها چیست؟». در این مقاله به این پرسش پاسخ خواهیم داد. ابتدا مروری بر چیستی این ابزار خواهیم داشت و برخی از مهمترین انواع فایروال که باید بشناسید را معرفی میکنیم.

فایروال چیست و چه میکند؟

سوال خوبی پرسیدید. فایروال یک ابزار امنیت سایبری است که با پایش، فیلتر و کنترل ترافیکی که بهدنبال ورود یا خروج از شبکهی شما است، از آن محافظت میکند. بنابراین، به معنای ساده کار فایروال این است که مانند یک سد عمل کند که اطمینان حاصل میکند تنها ترافیک خوب وارد میشود و ترافیک مخرب وارد نمیشود. این کار با شناسایی ترافیک قابل اعتماد و ترافیک غیرقابل اعتماد و عمل کردن طبق این اطلاعات انجام میشود.

فایروال را مانند نگهبانی در نظر بگیرید که مسئول بالا و پایین بردن پل متحرک ورودی قلعه است. وظیفهی این نگهبان بررسی و پایش ترافیک ورودی و خروجی قلعه است. اگر شخص غیرعادی یا غیرمجازی را در حال تلاش برای ورود یا خروج از قلعه ببیند میتواند به شخص یا اشخاص مشکوک اجازهی ورود دهد یا راهش را مسدود کند. فایروالها هم تا حد زیادی به همین شیوه عمل میکنند اما بهجای مردم با انتقال داده سر و کار دارند.

فایروالها در دیوار دفاعی امنیت سایبری سازمان یک یا چند لایه تشکیل میدهند و به حفاظت از شبکهی شما دربرابر انوع بسیاری از تهدیدها، از جمله بدافزارها و حملات Brute Force کمک میکنند.

ازآنجاکه فایروال از دسترسی غیرمجاز به شبکهی شما از سوی اینترنت جلوگیری میکند، از دستگاههایی که به شبکه متصل هستند نیز محافظت میکند. درمورد کسب و کارها این دستگاهها میتوانند شامل کامپیوترها، سرورها، و دستگاههای متصل مانند پرینترهای بیسیم و دستگاههای هوشمند تنظیم دما باشند. مطمئناً فایروال ابزار ضروری و مفیدی است.

طرز کار فایروالها چگونه است؟

به طور خلاصه، فایروالها تمام ترافیک ورودی و خروجی را بررسی میکنند. آنها ترافیک را پایش و Log میکنند تا تاریخچهای از حملات موفق و ناموفق فراهم کنند و همچنین برای هشدار دادن به شما در مورد نقضهای امنیتی احتمالی اعلان صادر میکنند. اما فایروالها چگونه میان ترافیک قابل اعتماد و غیرقابلاعتماد تمایز قائل میشوند؟ همه چیز به اطلاعاتی که منتقل میکنند بستگی دارد.

برای درک نحوهی عملکرد فایروالها، باید نحوهی جابجایی دادهها در اینترنت را درک کنید. دادهها در قالب بسته ( Packet یا Data Packet) جابجا میشوند که در واقع قطعات دادهای هستند که به یکدیگر پیوستهاند تا پیکرهی محتوای بزرگتری تشکیل دهند. این بستههای داده از یک دستگاه به دستگاه دیگر منتقل میشوند (اغلب از طریق چندین روتر و سرور)

یکی از انواع رایج فایروال که فایروال فیلترینگ بسته نامیده میشود، پیش از اینکه به این بستهها اجازهی ورود دهد، اطلاعات کلیدی آنها را (که شامل Header و Payload میشود) تجزیه و تحلیل میکند. فایروالها بر اساس قواعد از پیش تعریفشده میدانند که باید در این بستهها به دنبال چه چیزی باشند. این قواعد به آنها کمک میکنند ترافیک خوب (قابل اعتماد) و بد (غیرقابل اعتماد) را شناسایی کنند.

با این حال انواع دیگری از فایروالها نیز وجود دارند که باید با آنها آشنا باشید. کمی بعد جداگانه در مورد هر نوع فایروال بیشتر صحبت خواهیم کرد. اما فعلاً کافی است بدانید که فرمتهای متفاوتی دارند و میتوانند مبتنی بر سختافزار یا نرمافزار باشند.

بهعلاوه، فایروالها میتوانند در نواحی گوناگونی از زیرساخت سازمان شما نصب شوند، مثلاً روی بخشهایی از شبکه، Cloud و نقاط پایانی مانند کامپیوترها. همچنین ممکن است هرجایی وجود داشته باشند، از برنامهی آنتیویروس کامپیوتر خانگیتان گرفته تا روترهای سازمانتان. اما کاری که انجام میدهند به طور کلی یکسان است: فایروال با سد کردن مسیر ترافیک مخرب و اجازهی ورود دادن به ترافیک مجاز از شبکه محافظت میکند. اما اینکه این کار چطور انجام میشوند در انواع مختلف فایروال متفاوت است.

اکنون برای اینکه به پرسش «وظیفهی فایروالها چیست؟» از منظر شیوهی عملکرد فایروالهای مختلف پاسخ دهیم، باید انواع آن را بررسی کنیم.

فایروال سختافزاری درمقابل فایروال نرمافزاری

دو دسته از فایروالها که باید بشناسید فایروال سختافزاری و نرمافزاری هستند. همانطور که از اسمشان پیداست، فایروال سختافزاری یک وسیلهی واقعی و عینی است که از نظر فیلتر کردن ترافیک شبکه مانند روتر ترافیک عمل میکند. هدف از فایروال سختافزاری تأمین حافظت شبکه و نقطه پایانی است. با این حال، این فایروالها تلاش میکنند تنها با یک دستگاه از کل شبکه محافظت کنند. این امر باعث میشود نسبت به حمله به روابط شبکههای همبسته آسیبپذیر باشند.

استفاده از فایروال نرمافزاری رویکرد دقیقتری است، چراکه این نوع مشتمل بر نصب فایروال روی دستگاههای Local موجود است. فایروال نرمافزاری، که اغلب در برنامههای آنتیویروس و سیستمهای عامل گنجانده میشود، همانند فایروال سختافزاری عمل میکند، یعنی ترافیک را بررسی و فیلتر میکند، با این تفاوت که تنها روی یک دستگاه نقطه پایانی خاص اجرا میشود.

آیا استفاده از یکی از این دو نوع بر دیگری برتری دارد؟ یکی از تاکتیکهای رایج برای شبکههای بزرگ استفاده از هردوی فایروال نرمافزاری و سختافزاری است که چندین لایه حافظت ایجاد میکند.

بررسی انواع مختلف فایروال

همانطور که اشاره شد، فایروالها اَشکال مختلفی دارند و در حوزههای بسیاری به کار میروند. میتوانید آنها را براساس فرمت، محل پیادهسازی، یا آنچه تحت محافظت قرار میدهند دستهبندی کنید. بنابراین یادگیری انواع مختلف آنها میتواند اندکی پیچیده باشد.

برای فهمیدن اینکه وظیفهی فایروال چیست، بهتر است انواع آن را بر اساس روش پردازش دستهبندی کنیم. منظور از روشهای پردازش، دستهبندی فایروالها براساس کارکرد عملیاتی آنهاست. بدین شیوه، میتوانید تصور کنید که فایروالها چه میکنند و چگونه و چرا چنین میکنند.

فایروالهای فیلترکنندهی بسته

این همان نوع فایروالی است که کمی پیش در این مقاله در موردش صحبت کردیم. فایروال فیلترکنندهی بسته از یک مجموعه قواعد برای تعیین اینکه بستههای داده میتوانند وارد شبکه شوند یا خیر استفاده میکند. قواعد فایروال شامل کنترلهای دسترسی است که تعیین میکنند فایروال باید در یک بستهی داده به دنبال چه چیزی باشد. نوع اطلاعاتی که در بستههای داده یافت میشوند شامل موارد زیر است:

- شماره پورت،

- آدرسهای IP مقصد

- پروتکلها

- آدرسهای IP مبدأ

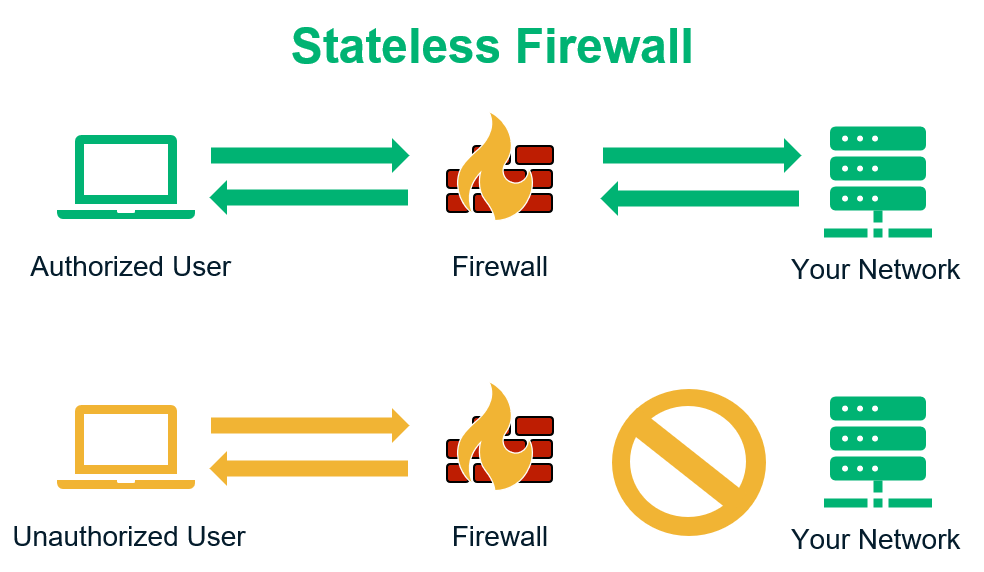

یکی از انواع فایروالهای فیلترینگ بسته که از این «کنترلهای دسترسی» خاص استفاده میکند، فایروال Stateless است. فایروال Stateless عملکرد سادهای دارد: ترافیک ورودی و خروجی را با قواعد یا کنترلهای دسترسی تعبیه شده مقایسه میکند. اساساً این دسته فایروالِ Perimeter شبکه است، بنابراین ترافیکی که درون شبکه جریان دارد را پایش نمیکند. این نوع فایروال، فیلترینگ بسته استاتیک (ایستا) نیز نامیده میشود چراکه متکی بر فهرستی از پیش تعیین شده (استاتیک) از قواعد است.

فایروال Stateless

طرحی ساده از نحوهی کار فایروال فیلترکنندهی بستهی Stateless. مثال اول ترافیک احراز هویت شده (قابل اعتماد) را نشان میدهد که اجازهی عبور از فایروال دارد. مثال دوم نیز مسدود شدن ترافیک احراز هویتنشده (غیرقابل اعتماد) را نشان میدهد.

اما نوع دیگری از فایروال فیلترینگ بسته وجود دارد که پویاتر است و فایروال Stateful نامیده میشود و فیلترینگ بسته دینامیک اجرا میکند. شباهت آن با فایروال Stateless این است که ترافیک ورودی و خروجی را براساس قواعد از پیش تعیین شده فیلتر میکند. اما زمانی که ترافیک وارد شبکه شد، این نوع فایروال همچنان Sessionهای فعال آن را زیر نظر میگیرد و بدین ترتیب از همتای خود فراتر میرود. فایروال Stateful مبدأ ترافیک، پورتها و آدرسهای IP مقصد را زیر نظر میگیرد. هر پاسخی که تلاش کند از شبکه خارج شود باید با دادهای که وارد شبکه شد مطابقت داشته باشد، وگرنه فایروال آن را متوقف میکند.

فایروال پروکسی

این نوع فایروال بهعنوان واسطهای میان دو سیستم که میخواهند از طریق یک Client با هم ارتباط برقرار کنند عمل میکند. این واسطه بهعنوان بافری میان سیستمهای داخلی و خارجی عمل میکند. فایروال پروکسی ترافیک ورودی را توقیف میکند و سپس نقش جایگزین آن را ایفا میکند. این لایهی حفاظت از نقاط پایانی در برابر حملات بالقوه محافظت میکند.

ممکن است این دسته، فایروال Gateway یا فایروال لایه Application نیز خوانده شود. این عناوین برگرفته از این موضوع هستند که فایروال ترافیک را در لایهی OSI Application فیلتر میکند. این فایروال بهدلیل دقت زیاد سطح بالاتری از حفاظت ایجاد میکند، اما مشکل این است که این سطح اضافی میتواند روی عملکرد سیستم اثرگذار باشد.

فایروالهای Circuit-level Gateway

این فایروال که در سطح OSI Session (اتصال متقابل سیستمهای باز) عمل میکند، احراز هویت TCP (پروتکل کنترل انتقال) ترافیک ورودی به شبکه را برعهده دارد. هدف از این کار حصول اطمینان از ایمن بودن اتصال است. این نوع فایروالها معمولاً درون نرمافزارهای موجود تعبیه میشوند و بستههای داده را بررسی نمیکنند که باعث میشود تبادل کمزحمت و کارامد باشد. با این حال، بهدلیل نبود فیلتر محتوا، این فایروال نسبت به برخی انواع حملات سایبری آسیبپذیرتر است.

فایروالهای لایه MAC

فایروال لایه MAC (کنترل دسترسی به رسانه) ترافیک ورودی را طی فرایندی منحصربهفرد ارزیابی میکند. این فایروال با عمل کردن در لایهی کنترل رسانهی مدل OSI، آدرس MACهای کامپیوتر هاستی که بهدنبال دسترسی به آن است را شناسایی میکند. فایروال لایهی MAC با برخورداری از یک فهرست کنترل دسترسی که به آدرسهای MAC متصل است، میتواند با سهولت بیشتری ترافیک غیرمجاز را شناسایی و طرد کند.

چند فایروال دیگر که باید بشناسید

اگر تصور کردید آنچه خواندید فهرستی کامل از انواع فایروالها بود، در اشتباهید. چندین نوع فایروال دیگر وجود دارد که باید به آنها اشاره کنیم. در اینجا به تمام آنها به تفصیل نمیپردازیم اما به طور خلاصه به چند مورد اشاره میکنیم تا با آنها آشنا شوید.

- فایروال هیبرید: همانطور که از نامش پیداست، این فایروال ترکیبی از بسیاری از فایروالهایی است که تا اینجا در موردشان خواندید. مثلاً، فایروال ترکیبی میتواند سرویسهای پروکسی و فیلترینگ بسته را در کنار هم اجرا کند تا حفاظت کاملتری ارائه دهد.

- فایروال DNS: یکی دیگر از حوزههایی که ترافیک مدام از آن عبور میکند و قدرت فیلترینگ و قابلیتهای فایروال در آن مفید واقع میشود DNS است. این فایروالها منحصربهفرد هستند، چراکه در محیطی خارجی عمل میکنند.

- فایروال برنامههای تحت وب (WAF): این نوع فایروالها معمولاً برای تأمین امنیت سایت به کار بسته میشوند و به فیلتر و کنترل کردن ترافیک از طریق اتصالات HTTP و HTTPS کمک میکنند.

- فایروال نسل بعد (NGFW): این فایروالها اندکی از همهچیز ارائه میکنند و میتوانند به روشهای گوناگون به کار بسته شوند. فایروالهای نسل بعد از این نظر که کل انتقال داده (به عبارت دیگر Payload بسته) را بررسی میکنند، با سایر انواع متفاوت هستند.

معایب فایروالها

همانطور که همه میدانیم، تکنولوژی بیعیب و نقص نیست. بنابراین استفاده از برخی انواع فایروالها نیز معایبی دارد. لازم است مزایا و معایب استفاده از انوع مختلف فایروالها را بسنجید تا بتوانید تصمیم بگیرید کدام انواع بیشترین تطابق را با نیازهای سازمان شما دارند. تا اینجا چند نوع فایروال معرفی کردیم. خلاصهی آنچه گفته شد:

- فایروالهای سختافزاری نسبت به حملههایی که ازطریق روابط همبسته انجام میشوند آسیبپذیرند، چراکه یک دستگاه بهتنهایی از یک شبکهی کامل محافظت میکند.

- فایروالهای نرمافزاری معمولاً روی چند دستگاه نصب میشوند، که باعث میشود هنگام پیکربندی زمان زیادی بگیرند و هنگام استفاده ظرفیت RAM بالایی مصرف کنند.

- هردوی فایروالهای پروکسی و Stateful میتوانند بهدلیل منابعی که برای عملکردشان نیاز دارند سیستم شما را کُند کنند.

- یکی دیگر از معایبی که باید به خاطر داشته باشید این است که فایروالهای پیچیدهتر معمولاً اثربخشتر هستند اما معمولاً گرانتر نیز هستند. فایروالهایی که پیچیدگی کمتری داشته و منابع کمتری نیاز دارند معمولاً مقرون به صرفهتر هستند اما احتمال اینکه نسبت به حملات آسیبپذیر باشند نیز بیشتر است. البته این قاعده استثناهایی نیز دارد و به همین دلیل همیشه باید پیش از تصمیمگیری تمام گزینههای پیش روی خود را بادقت بررسی کنید.

- در نهایت، یکی دیگر از معایبی که باید در نظر بگیرید این است که وقتی تصمیم میگیرید تمام ترافیک خود را فیلتر کنید، خطر مسدودسازی سهوی ترافیک مجاز یا احرازهویتشده نیز وجود دارد.

جمعبندی

فایروالها تنها یکی از چندین لایهی مهم دفاع امنیتی یک سازمان هستند، اما جزئی کلیدی هستند که هرگز نباید مورد غفلت واقع شوند. درست است که فایروالها همراه بسیاری از سیستمعاملها و آنتیویروسها عرضه میشوند، اما اغلب نیازهای سازمانها را برآورده نمیکنند. به همین دلیل است که سازمانها باید گزینههای خود را بسنجند و به فکر راهکارهای جامعتری باشند که حفاظت بیشتری ایجاد میکنند.

دستگاههای مدیریت تهدید یکپارچه یا UTM یک رویکرد جدید دیگر به چالشهای امنیتی مدرن، هستند. راهکارهای UTM زمانی متولد شدند که فروشندگان امنیتی افزونههای پیشگیری از نفوذ و آنتیویروس را به فایروالهای خود متصل کردند تا هزینه پیادهسازی را کاهش دهند. محصولات UTM عملکرد بهتری نسبت به دستگاههای مستقل دارند و با یکپارچهسازی چندین عملکرد در یک دستگاه کار مشتری را ساده میکنند

مزیت اصلی راهکار UTM این است که معمولاً بهخوبی میتواند به مشکلات مربوط به پراکندگی دستگاه رسیدگی کند. به جای اینکه تمام اقدامات متقابل «کمککننده» بهعنوان دستگاههای مجزا پیادهسازی شوند، با UTM همگی در یک بستهی فیزیکی واحد قرار میگیرند.

UTM بومی شرکت امنپردازان کویر چه مزایایی دارد؟

نصب و پیکربندی UTM بومی شرکت امنپردازان کویر با نام تجاری APK Gate، برای مشتریان خود علاوه بر بهرهمندی از قابلیتها و ویژگیهای مورد انتظار برای یک محصول UTM، با مفهوم NGFW، منافع زیر را به دنبال خواهد داشت.

سطح حفاظت یا میزان کنترلهای مورد نیاز برای برقراری امنیت شبکه میبایست متناسب با ارزش داراییهای سازمان در نظر گرفته شود، تا مدیریت بهینه در منابع مالی صورت پذیرفته و بازدهی مناسبی حاصل گردد. شرکت امنپردازان کویر فروش محصول APK Gate را به همراه خدمات مشاوره و نیازسنجی ارائه مینماید تا ضمن ارائه مشاورههای لازم برای دستیابی به این مهم، محصولی درخور و متناسب با نیازها و دغدغههای مشتری خریداری گردد. در ضمن در صورت تمایل به خرید تجهیزات مشابه خارجی، مشاورههای لازم برای معرفی و مقایسه برندهای مختلف و ارائه مدل پیشنهادی انجام خواهد شد.

برنامهریزی و آزمایش محتاطانه قبل از استقرار محصول امنیتی به منظور اطمینان از نحوه عملکرد محصول در شبکه، بسیار حیاتی است. با انتخاب UTM بومی APK Gate امکان نصب و راهاندازی رایگان محصول در شبکه کارفرما به صورت پایلوت در مدت زمان ۴۵ روزفراهم بوده تا قابلیتها و عملکرد بهینه محصول برای مشتری محرز گردد.

به کارگیری کارشناسان متخصص و ایجاد مجموعه مهارتهای مورد نیاز برای توسعه محصول باکیفیت و پشتیبانی قدرتمند آن بسیار حائز اهمیت میباشد. نصب و پیکربندی UTM بومی APK Gate، حس خوب اعتماد را برای مشتریان به دنبال خواهد داشت تا لذت کار با محصول بومی و دریافت خدمات توسعه، اجرا و پشتیبانی سریع کارشناسان مجرب و متخصص را تجربه نمایند.

در صورت تمایل به کسب اطلاعات بیشتر، درخواست دمو یا مشاوره، نسبت به تکمیل فرم مورد نظر اقدام فرمایید.